Средства доверенной загрузки. Системы обнаружения вторжений

Установка и настройка средств доверенной загрузки

Доверенная загрузка – это загрузка различных операционных систем только с заранее определенных постоянных носителей (например, только с жесткого диска) после успешного завершения специальных процедур: проверки целостности технических и программных средств ПК (с использованием механизма пошагового контроля целостности) и аппаратной идентификации (аутентификации) пользователя.

Доверенная загрузка включает в себя:

- аутентификацию;

- контроль устройства, с которого BIOS начинает загрузку ОС (чаще, жёсткий диск компьютера, но это также может быть устройство чтения съёмный носителя, загрузки по сети и т.п.);

- контроль целостности и достоверности загрузочного сектора устройства и системных файлов запускаемой ОС;

- шифрование/расшифровывание загрузочного сектора, системных файлов ОС, либо шифрование всех данных устройства (опционально);

- аутентификация, шифрование и хранение секретных данных, таких как ключи, контрольные суммы и хэш-суммы, выполняются на базе аппаратных средств.

Подтверждение личности запускающего (аутентификация) осуществляется при помощи:

- секретного логина и пароля пользователя;

- дискеты, компакт-диска, флэш-карты с секретной аутентификационной информацией;

- аппаратного ключа, подключаемого к компьютеру через USB, последовательный или параллельный порты;

- аппаратного ключа, либо биометрической информации, считываемой в компьютер с помощью отдельно выполненного аппаратного модуля.

Аутентификация может происходить во время выполнения микропрограммы BIOS или перед загрузкой главной загрузочной записи (MBR) либо загрузочного сектора операционной системы или во время выполнения программы загрузочного сектора.

Основными преимуществами аппаратных средств доверенной загрузки являются:

- высокая степень защищённость секретной информации о паролях, ключах и контрольных суммах системных файлов. В условиях стабильной работы такого модуля не предусмотрено способа извлечения такой информации. (Однако известны некоторые атаки на существующие модули, нарушающие их работоспособность);

- возможная засекреченность алгоритмов шифрования, выполняемых аппаратно;

- невозможность запустить компьютер, не вскрывая его содержимого;

- в случае шифрования загрузочного сектора, невозможно запустить операционную систему пользователя, даже после извлечения аппаратного модуля;

- в случае полного шифрования данных, невозможность получить любые данные после извлечения аппаратного модуля.

Иерархия вложенности системных сред представлена на рисунке:

Основными этапами загрузки BIOS являются:

- Включение питания компьютера.

- Распаковка BIOS в shadow-область ОЗУ.

- Тестирование работоспособности (post).

- Инициализация ПЗУ дополнительных модулей (expansion ROM).

- Начальная загрузка (int 19h).

- Поиск сигнатур на устройствах загрузки и передача управления по адресу 0000:7С00h.

- Загрузка boot-сектора.

- Загрузка операционной системы.

Требования к средствам доверенной загрузки (СДЗ)

Требования к средствам доверенной загрузки установлены приказом ФСТЭК России от 27 сентября 2013 г. №119 (зарегистрирован Минюстом России 16 декабря 2013 г., рег. №30604) и вступили в действие с 1 января 2014 г.

В Требованиях выделены следующие типы средств доверенной загрузки:

- средства доверенной загрузки уровня базовой системы ввода-вывода – классы 4, 3, 2, 1;

- средства доверенной загрузки уровня платы расширения – классы 4, 3, 2, 1;

- средства доверенной загрузки уровня загрузочной записи – классы 6, 5.

Для дифференциации требований к функциям безопасности средств доверенной загрузки выделяются шесть классов защиты средств доверенной загрузки. Самый низкий класс – шестой, самый высокий – первый.

Специализация средств доверенной загрузки в зависимости от вида защищаемой информации и класса защиты средства доверенной загрузки приведена в таблице.

| Класс СЗИ | Государственные информационные системы | Информационные системы персональных данных | Информационные системы общего пользования | ||||

| Без ИО | ИО | 3 тип угроз | 2 тип угроз | 1 тип угроз | |||

| Без ИО | ИО | ||||||

| 1 | Применяются на объектах информатизации, обрабатывающих информацию, содержащую сведения, составляющие государственную тайну | ||||||

| 2 | |||||||

| 3 | |||||||

| 4 | 1,2 | 1,2,3 | 1,2 | 1,2,3 | 1,2,3 | 1,2 | II |

| 5 | 3 | - | 3 | 4 | - | - | - |

| 6 | Иные системы | ||||||

Сокращение «ИО» в таблице означает взаимодействие защищаемых систем с информационно-телекоммуникационными сетями международного информационного обмена (сетями Интернет).

Рассмотрим типы средств доверенной загрузки подробнее.

Средство доверенной загрузки уровня загрузочной записи

Представляет собой программно-техническое средство, которое предназначено для предотвращения несанкционированного доступа к ресурсам информационной системы при загрузке нештатной операционной среды функционирования и загрузке с нештатного загрузочного диска. Широко применяются как встроенные средства в СЗИ от НСД.

Как уже отмечалось, средства доверенной загрузки уровня загрузочной записи имеют класс защиты 5 или 6. СДЗ обоих классов противодействуют следующим угрозам безопасности информации:

- несанкционированного доступа к информации за счет загрузки нештатной ОС и обхода правил разграничения доступа штатной ОС и (или) других средств защиты информации, работающих в среде штатной ОС;

- несанкционированной загрузки штатной ОС и получение несанкционированного доступа к информации;

- несанкционированного изменения конфигурации (параметров) средства доверенной загрузки;

- преодоление или обход функций средства доверенной загрузки идентификация/ аутентификация за счет недостаточного качества аутентификационной информации.

Кроме того, СДЗ 5-го класса противодействует угрозе несанкционированного получения доступа к ресурсам средства доверенной загрузки из программной среды средства вычислительной техники после завершения работы средства доверенной загрузки.

В СДЗ уровня загрузочной записи должны быть реализованы следующие функции безопасности:

| Функция | Класс 6 | Класс 5 |

| Разграничение доступа к управлению средством доверенной загрузки | + | + |

| Аудит безопасности средства доверенной загрузки | + | + |

| Идентификация и аутентификация | + | + |

| Управление доступом к ресурсам средства вычислительной техники | + | + |

| Обеспечение безопасности после завершения работы средства доверенной загрузки | + |

В защищаемой среде должны быть реализованы следующие функции безопасности:

- Физическая защита средств вычислительной техники, доступ к которым контролируется с применением средств доверенной загрузки;

- Обеспечение условий безопасного функционирования (расширенные возможности аудита безопасности);

- Управление атрибутами безопасности компонентов средств доверенной загрузки;

- Защита от отключения (обхода).

Средство доверенной загрузки уровня платы расширения

Представляет собой программно-техническое средство, которое реализует функции по предотвращению несанкционированного доступа к программным и (или) техническим ресурсам средства вычислительной техники на этапе его загрузки.

СДЗ уровня платы расширения противодействует следующим угрозам безопасности информации:

- несанкционированный доступ к информации за счет загрузки нештатной операционной системы и обхода правил разграничения доступа штатной операционной системы и (или) других средств защиты информации, работающих в среде штатной операционной системы;

- нарушение целостности программной среды средств вычислительной техники и (или) состава компонентов аппаратного обеспечения средств вычислительной техники в информационной системе;

- нарушение целостности программного обеспечения средства доверенной загрузки;

- несанкционированное изменение конфигурации (параметров) средств доверенной загрузки;

- преодоление или обход функций безопасности средств доверенной загрузки.

Использованием СДЗ должны быть реализованы следующие функции безопасности:

- разграничение доступа к управлению СДЗ;

- управление работой СДЗ;

- управление параметрами СДЗ;

- аудит безопасности СДЗ;

- тестирование СДЗ, контроль целостности программного обеспечения и параметров СДЗ;

- контроль компонентов СВТ;

- блокирование загрузки операционной системы СДЗ;

- сигнализация СДЗ.

В среде должны быть реализованы следующие функции безопасности среды:

- физическая защита средств вычислительной техники, доступ к которым контролируется с применением средств доверенной загрузки;

- обеспечение доверенного канала при удаленном управлении СДЗ и взаимодействии с другими средствами защиты информации и доверенного маршрута при взаимодействии с уполномоченными субъектами;

- обеспечение условий безопасного функционирования (расширенные возможности аудита безопасности), идентификации и аутентификации пользователей и администраторов СДЗ;

- управление атрибутами безопасности компонентов средств доверенной загрузки;

- защита от отключения (обхода).

Средство доверенной загрузки уровня базовой системы ввода-вывода

Средство доверенной загрузки уровня базовой системы ввода-вывода представляет собой программно-техническое средство, которое встраивается в базовую систему ввода-вывода и должно обеспечивать невозможность подключения нарушителя в разрыв между базовой системой ввода-вывода и средств.

СДЗ противодействует угрозам безопасности информации:

- несанкционированный доступ к информации за счет загрузки нештатной операционной системы и обхода правил разграничения доступа штатной операционной системы и (или) других средств защиты информации, работающих в среде штатной операционной системы;

- отключение и (или) обход нарушителями компонентов средств доверенной загрузки;

- несанкционированное изменение конфигурации (параметров) средства доверенной загрузки;

- преодоление или обход функций безопасности средств доверенной загрузки.

В СДЗ должны быть реализованы следующие функции безопасности:

- разграничение доступа к управлению СДЗ;

- управление работой СДЗ;

- управление параметрами СДЗ;

- аудит безопасности СДЗ;

- тестирование СДЗ, контроль целостности программного обеспечения и параметров СДЗ;

- контроль компонентов СВТ;

- блокирование загрузки операционной системы СДЗ;

- сигнализация СДЗ;

- обеспечение безопасности после завершения работы СДЗ.

В среде должны быть реализованы следующие функции безопасности:

- физическая защита средств вычислительной техники, доступ к которым контролируется с применением средств доверенной загрузки;

- обеспечение доверенного канала при удаленном управлении СДЗ и взаимодействии с другими средствами защиты информации и доверенного маршрута при взаимодействии с уполномоченными субъектами;

- обеспечение условий безопасного функционирования (расширенные возможности аудита безопасности), идентификации и аутентификации пользователей и администраторов СДЗ;

- управление атрибутами безопасности компонентов средств доверенной загрузки;

- защита от отключения (обхода).

Программно-аппаратный комплекс (ПАК) «Соболь». Установка и настройка

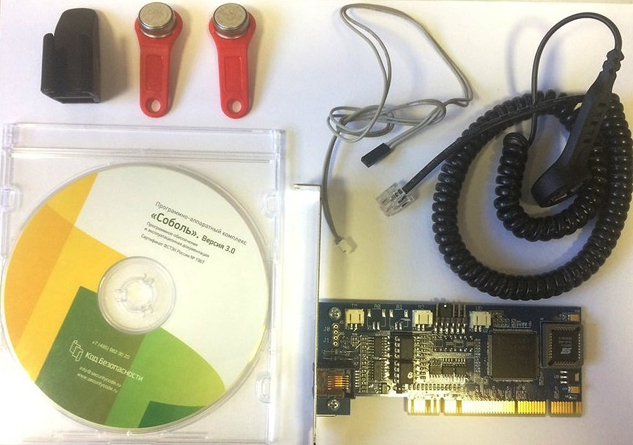

Одним из наиболее распространенных СДЗ является программно-аппаратный комплекс (ПАК) «Соболь» или как его еще называют, электронный замок «Соболь».

Электронный замок "Соболь" предназначен для защиты компьютеров от несанкционированного доступа и обеспечения доверенной загрузки, а также создания доверенной программной среды.

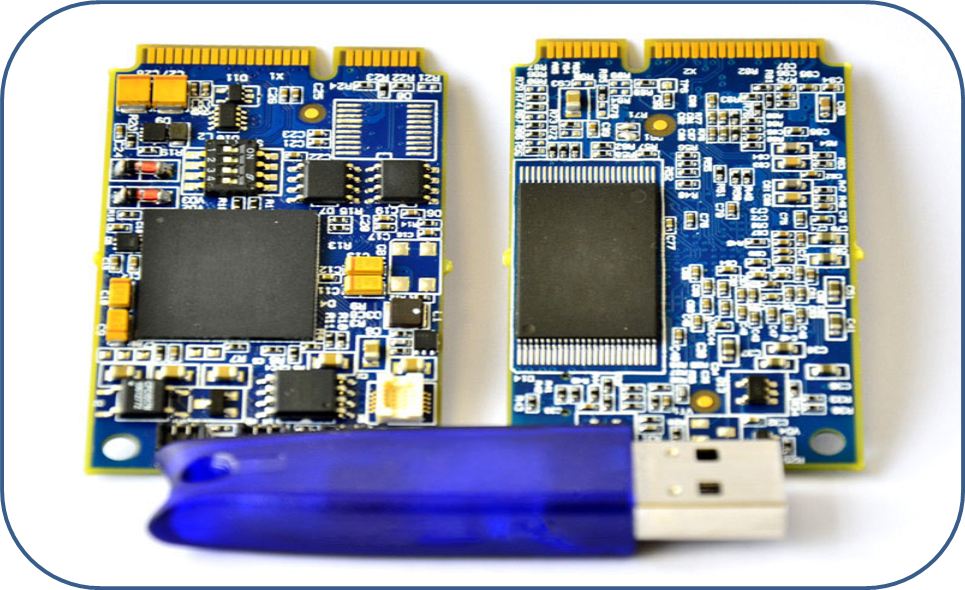

ПАК "Соболь" устанавливается на компьютеры, оснащенные 32-х или 64-х разрядными процессорами. Для подключения платы комплекса у компьютера должен быть свободный разъем системной шины стандарта PCI-E/ PCI/ Mini PCI-E. Работоспособность ПАК "Соболь" не зависит от типа используемой ОС, поэтому плату комплекса можно устанавливать на компьютеры, работающие под управлением различных операционных систем. Реализованный в комплексе механизм КЦ (контроль целостности) включает в свой состав программные компоненты, успешная работа которых зависит от операционной системы компьютера.

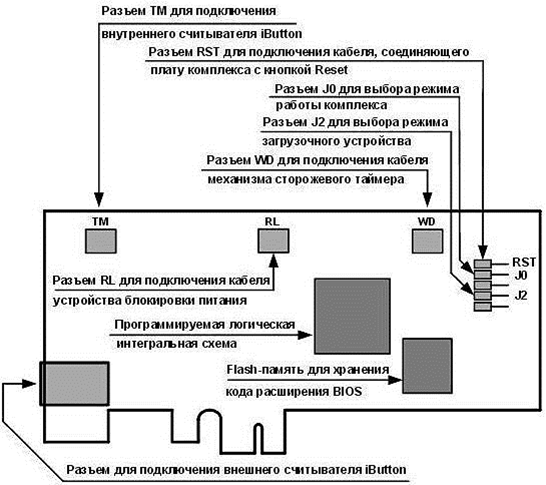

Плата ПАК «Соболь» PCI с расположением разъемов приведена на рисунке:

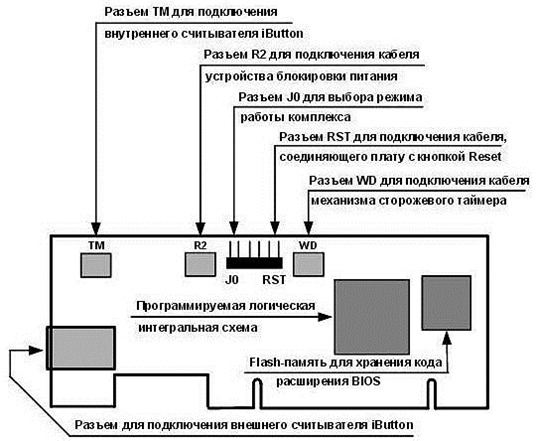

Плата ПАК «Соболь» PCI-Express с расположением разъемов:

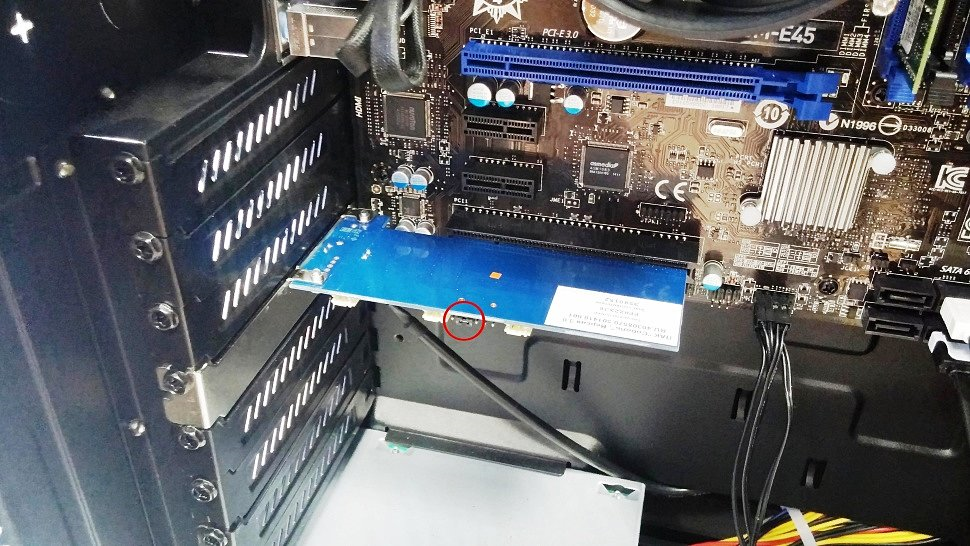

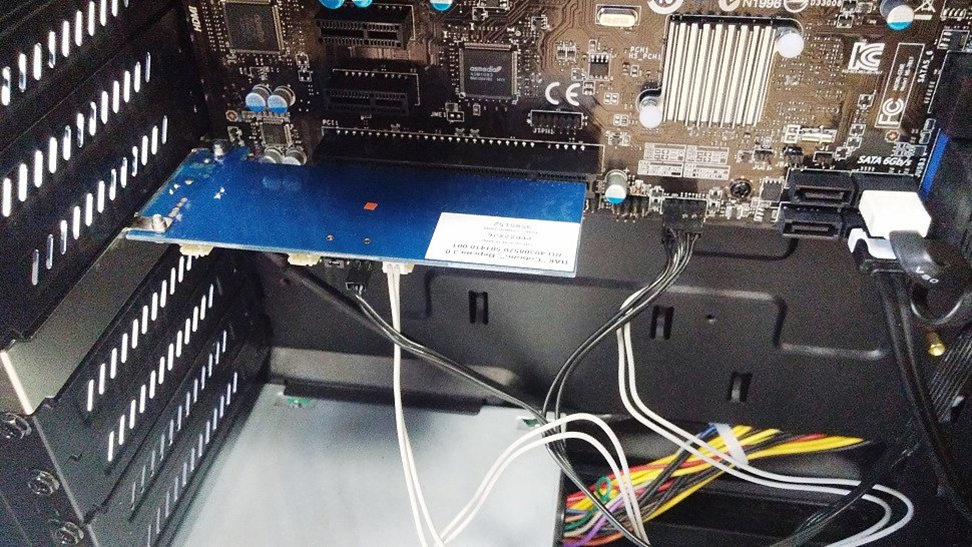

Рассмотрим пример установки ПАК «Соболь» на плате PCI. Для начала установки, после отключения ПК от сети и снятия крышки корпуса, нам первым делом необходимо установить плату в разъем.

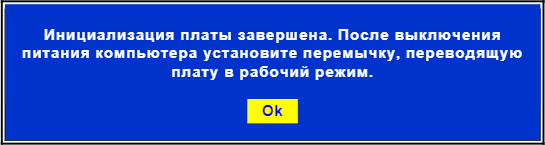

Следует отметить, что плата PCI поставляется со вставленной перемычкой между разъемами J0 и J1 и в этом положении перемычка не несет никакой функции, проще говоря, можно считать, что её нет в плате. Оставляем её в этом положении и приступаем к подключению сторожевого таймера.

Отсутствие перемычки загружает ПАК "Соболь" в режиме инициализации, который предназначен для первичной регистрации администратора, если же перемычка находится в положении J0, то ПАК "Соболь" загружается в рабочем режиме.

Сторожевой таймер - это дополнительный модуль, блокирующий доступ к компьютеру при обнаружении попытки отключения электронного замка «Соболь».

Для подключения сторожевого таймера необходимо отключить штекер стандартного кабеля кнопки Reset от разъема Reset, расположенного на материнской плате и вставить его разъем RST платы комплекса "Соболь".

После этого подключается штекер кабеля механизма сторожевого таймера, входящего в комплект поставки, к разъему платы WD. Затем подключается другой штекер этого кабеля к разъему Reset, расположенному на материнской плате.

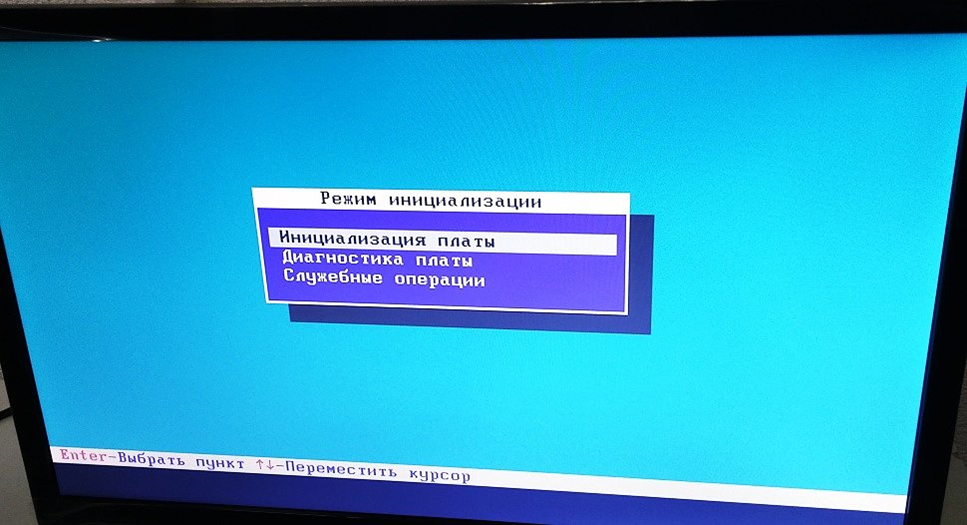

После перезагрузки компьютера должно высветиться окно с заголовком Режим инициализации:

Если же такого окна не наблюдается, на черном фоне отображается мигающий курсор, то это значит что управление на ПАК "Соболь" не передалось. Для устранения данной проблемы необходимо в BIOS Setup разрешить загрузку операционной системы с модулей расширения BIOS сетевых плат.

Если управление по прежнему не передается модулю расширения BIOS комплекса, используйте ПАК "Соболь" в режиме загрузочного устройства (IPL- режим).

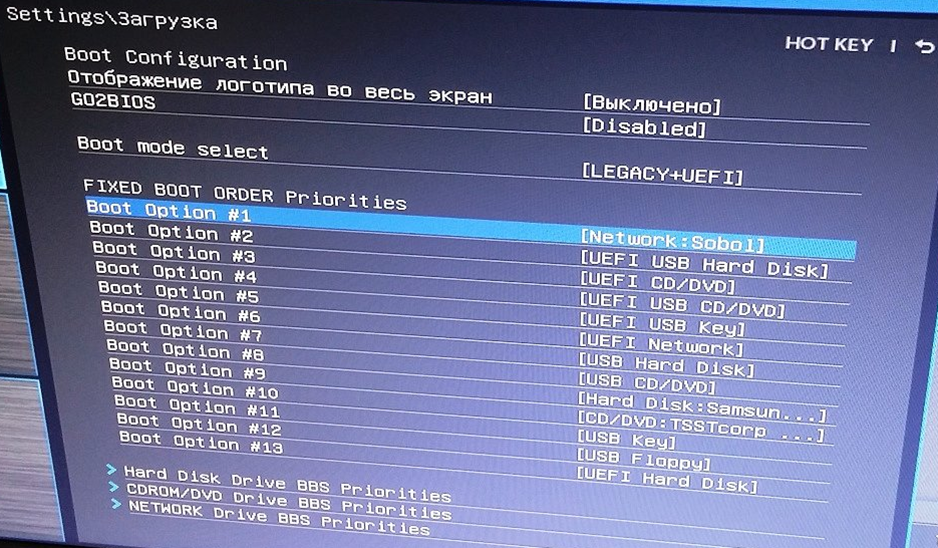

Для того, чтобы перевести плату PCI-E в загрузочный режим, необходимо установить перемычку на разъем J2, предварительно выключив компьютер.

После проделанных действий следует включить компьютер, зайти в BIOS и в настройках последовательности загрузки системы с загрузочных устройств ставим [Network: Sobol] на первое место, следом [UEFI USB Hard Disk]:

В этом случае загрузка операционной системы осуществляется только с жесткого диска, при условии его наличия в меню загрузки BIOS Setup.

В отличие от платы PCI-E, в плате PCI нет возможности самостоятельно перевести ПАК "Соболь" в загрузочный режим с помощью перемычки. Для того чтобы перевести плату PCI в IPL режим необходимо будет обратиться в службу технической поддержки разработчика данного комплекса и сдать плату PCI на перепрошивку.

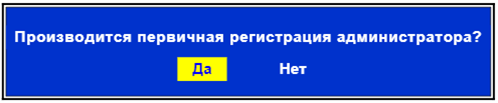

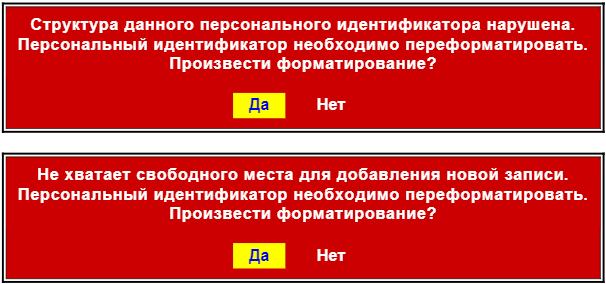

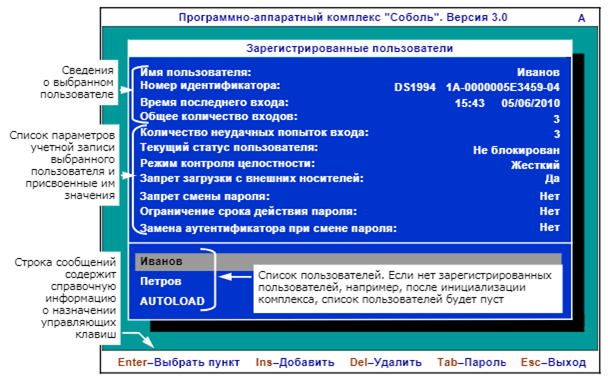

После перепрошивки АПМДЗ "Соболь", должно загрузится окно Режим инициализации Нужно выбрать пункт Инициализация платы и приступить к первичной регистрации администратора. После просмотра общих параметров системы пройдет тестирование датчика случайных чисел и высветиться окно, в котором нужно подтвердить первичную регистрацию.

В поле Введите новый пароль следует ввести свой пароль, который должен содержать не менее восьми знаков.

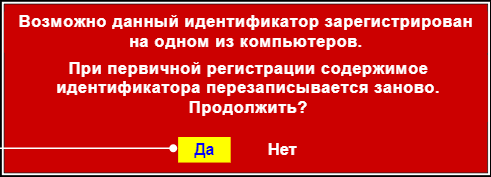

После подтверждения вас попросят предъявить персональный идентификатор:

Если идентификатор регистрировался ранее на другом компьютере и уже содержит служебную информацию, на экране появится предупреждение:

После идентификации платы, необходимо переместить перемычку, которая на данный момент находится между разъемами J0 и J1 в положение J0. Тем самым ПАК "Соболь" переводится в рабочий режим.

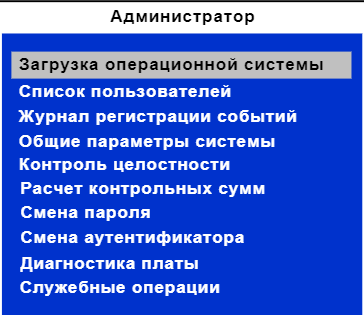

На этом установка платы "Соболь" заканчивается, после включения компьютера производится загрузка уже непосредственно через электронный замок. Вас попросят приложить идентификационный ключ, которому уже присвоен уникальный код. После этого вводится пароль и отображается информационный раздел, где будет показана статистика последних удачных и неудачных входов в систему. Пропуская этот раздел путем нажатия любой клавиши переходим в меню администратора, откуда уже можно перейти непосредственно к загрузке операционной системы или же произвести индивидуальные настройки.

После загрузки операционной системы нужно установить программного обеспечения ПАК "Соболь", которое входит в пакет. После завершения установки программного обеспечения следует перезагрузить компьютер.

Настройка механизма контроля целостности

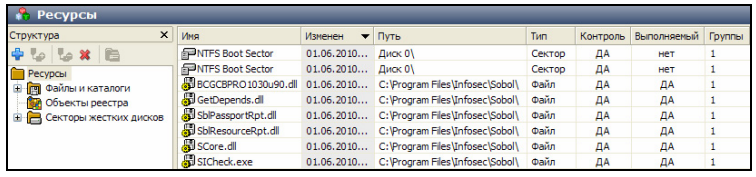

Механизм контроля целостности комплекса «Соболь» обеспечивает до загрузки операционной системы контроль следующих объектов:

- файлы;

- секторы жесткого диска;

- элементы (объекты) системного реестра:

- параметры ключей (переменные по ключу, переменная реестра);

- ключи реестра с параметрами и вложенными ключами (ключи с переменными).

Параметры, определяющие работу механизма контроля целостности комплекса «Соболь», объединены в рамках единой модели данных. Модель данных представляет собой иерархическое описание объектов и связей между ними. В модели используются 5 категорий объектов:

| Объект | Пояснение |

|---|---|

| Ресурс | Ресурсы — это файлы, секторы диска и элементы системного реестра. Описание файлов, секторов и элементов однозначно определяет местонахождение ресурса и его тип |

| Группа ресурсов | Объединяет множество описаний ресурсов одного типа (файлы, секторы, элементы реестра). Однозначно определяется типом входящих в группу ресурсов |

| Задача | Задача — это набор групп ресурсов одного и того же или разных типов. Например, задача может одновременно включать группу системных файлов и секторов |

| Задание | Включает в себя набор задач и групп ресурсов, подлежащих контролю |

| Субъект управления | Субъектом управления является компьютер, защищаемый комплексом «Соболь» |

Объекты одной категории являются подчиненными или вышестоящими по отношению к объектам другой категории. Так, ресурсы являются подчиненными по отношению к группам ресурсов, а группы — к задачам. Включение ресурсов в группы, групп ресурсов в задачи, а задач — в задания называется установлением связей между объектами. В конечном итоге задания назначаются субъектам.

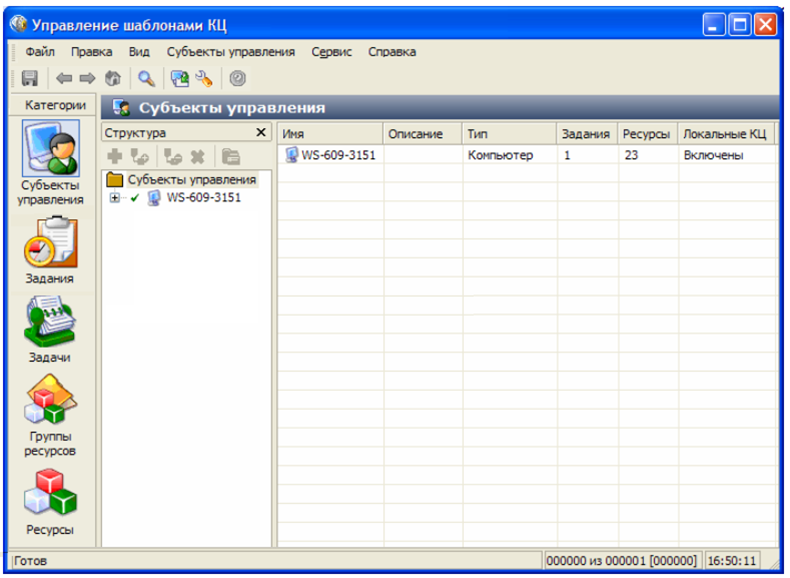

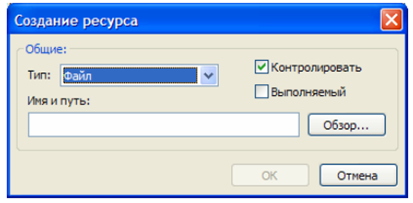

Для создания одиночного ресурса (файл, сектор, элемент реестра):

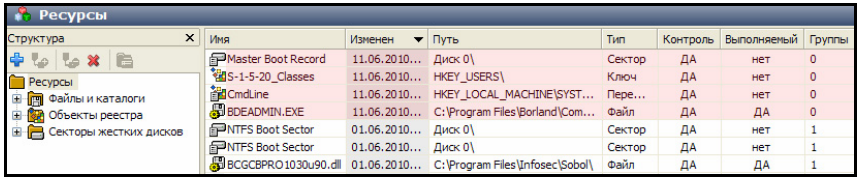

- В области Категории главного окна программы управления шаблонами КЦ нужно выбрать категорию Ресурсы. Окно Ресурсы примет вид, подобный следующему:

- В панели инструментов области Структура следует нажать кнопку Добавить новый (Insert). На экране появится диалоговое окно Создание ресурса:

- В раскрывающемся списке Тип выберите необходимый ресурс Файл/Переменная реестра/Ключ реестра/Секторы диска.

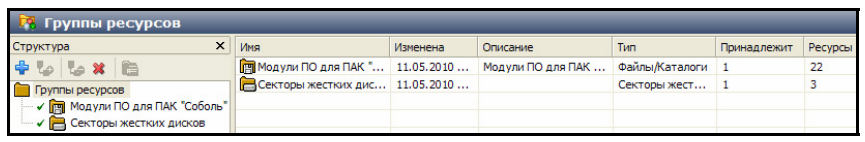

- В области Категории главного окна программы управления шаблонами КЦ выберите категорию Группы ресурсов.

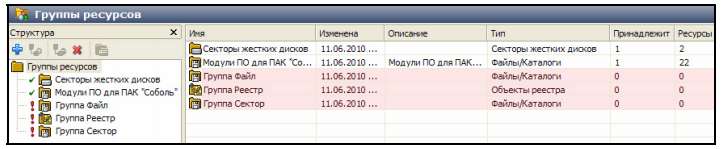

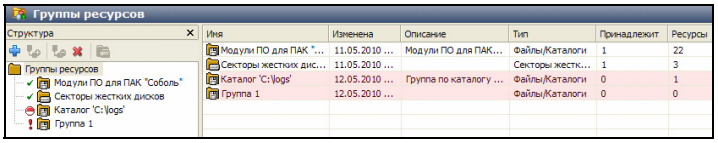

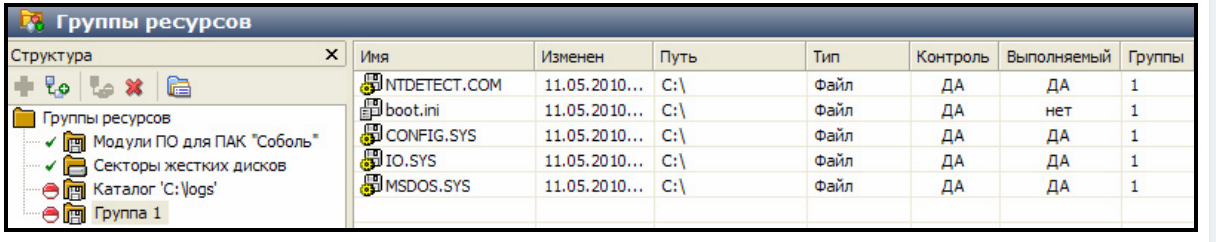

- Группы ресурсов Модули ПО для ПАК "Соболь" и Секторы жестких дисков созданы по умолчанию во время установки ПО комплекса:

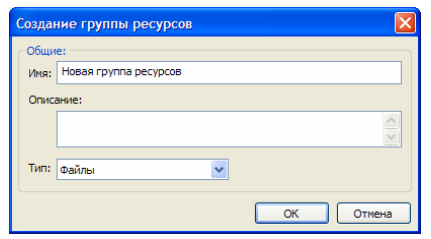

- В поля Имя и Описание введите соответственно имя создаваемой группы (например, Группа Файл/Группа Реестр/Группа Сектор) и при необходимости краткую дополнительную информацию о группе, в раскрывающемся списке Тип выберите Файлы/Объекты реестра/Секторы жестких дисков:

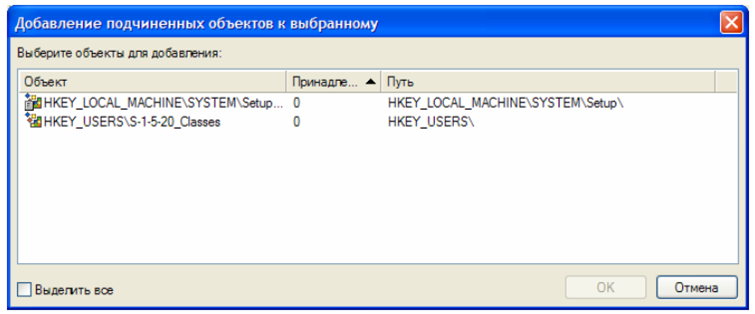

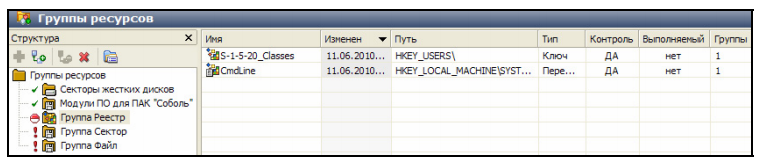

- В области Структура вызовите контекстное меню созданной папки (например, Группа Реестр) и выполните команду Добавить ресурсы/Существующие:

- Выберите ресурсы, которые вы планируете включить в группу ресурсов, и нажмите ОК. В областях Структура и Список объектов появятся выбранные объекты:

Создание групп ресурсов:

В области Категории главного окна программы управления шаблонами КЦ выберите категорию Группы ресурсов.

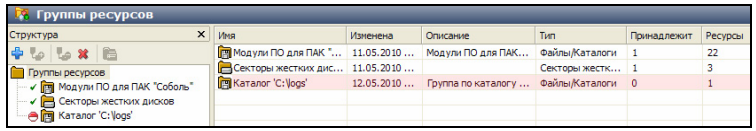

В области Структура вызовите контекстное меню папки Группы ресурсов и выполните команду Создать группу/По каталогу.

Выберите необходимый каталог и нажмите OK. В появившемся информационном окне Управление шаблонами КЦ нажмите OK.

Окно Группы ресурсов примет вид, подобный следующему:

Создание группы файлов:

В поля Имя и Описание введите соответственно имя создаваемой группы (например, Группа 1) и при необходимости краткую дополнительную информацию о группе, в раскрывающемся списке Тип выберите Файлы и окно Группы ресурсов примет вид, подобный следующему:

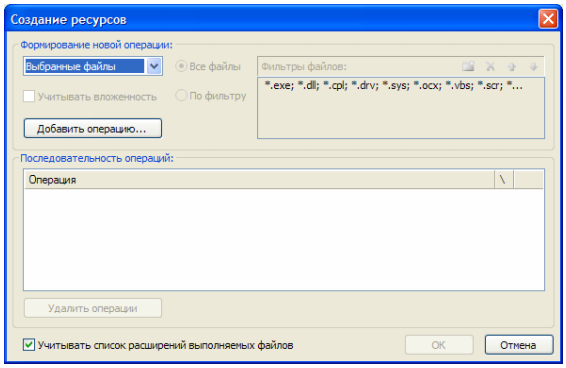

В области Структура вызовите контекстное меню папки созданной группы и выполните команду Добавить ресурсы/Несколько новых.

Доступно 2 варианта:

Выбранные файлы (стандартная процедура выбора файлов; дополнительные условия недоступны).

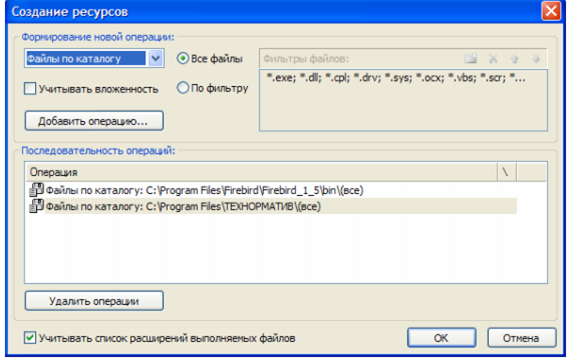

Файлы по каталогу (добавляются файлы, входящие в указанный каталог, учитывается вложенность, можно использовать фильтр - только для варианта Файлы по каталогу).

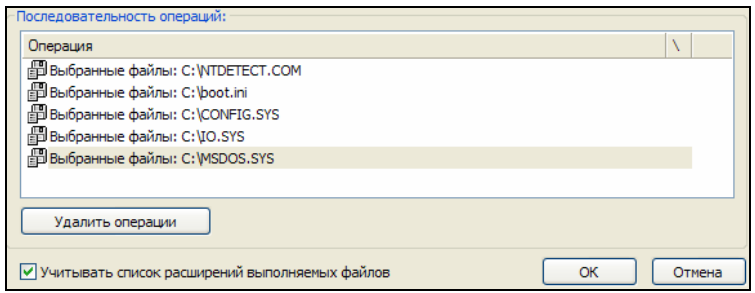

Выберите необходимые файлы:

Выберите каталог

Проанализируйте список выполненных операций на предмет того, содержит ли он все ресурсы, планируемые для включения в модель данных.

Окно Группы ресурсов примет вид, подобный следующему:

Создание иных ресурсов

Возможно создание:

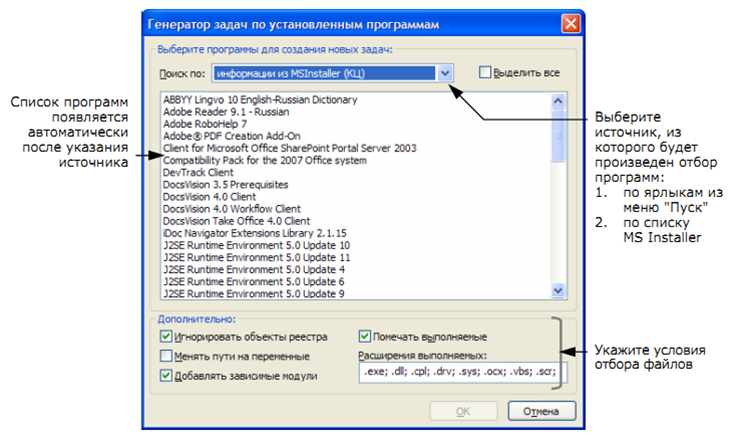

- группы файлов с помощью генератора задач;

- группы секторов;

- группы элементов системного реестра (группы ключей реестра, группы переменных ключей реестра).

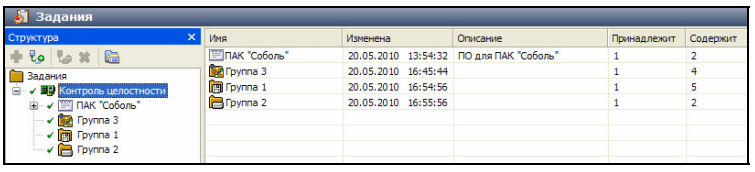

Добавление объектов в задание на контроль целостности:

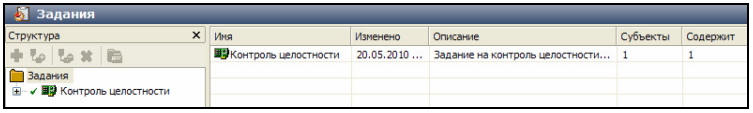

В панели категорий главного окна программы Управление шаблонами КЦ выберите категорию Задания:

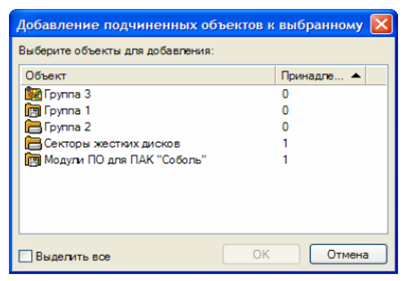

В области Структура вызовите контекстное меню папки Контроль целостности и выполните команду Добавить задачи/группы/Существующие:

Выберите объекты, которые вы планируете включить в задание на контроль целостности.

Расчет эталонных значений контрольных сумм:

После корректировки шаблонов контроля целостности (КЦ) необходимо заново рассчитать эталонные значения контрольных сумм. Перед запуском процедуры расчета контроля целостности обязательно отключите от USB-портов компьютера все устройства класса USB Mass Storage Device (flash-накопители, CD-, DVD-приводы и т. п.).

Для расчета контрольных сумм нужно перезагрузить компьютер и войти в систему с правами администратора комплекса "Соболь», затем в меню администратора выбрать команду Расчет контрольных сумм.

Начнется расчет эталонных значений контрольных сумм объектов, заданных шаблонами контроля целостности. При этом на экране появится окно, которое отображает процесс расчета контрольных сумм.

Процесс расчета можно прервать, нажав клавишу Esc. При обнаружении ошибки процесс расчета останавливается и на экран выводится сообщение об ошибке. Следует изучить это сообщение.

Расчет эталонных значений контрольных сумм считается завершившимся успешно, если в процессе расчета не зафиксировано ни одной ошибки (поле "Найдено ошибок" содержит значение 0).

При обнаружении ошибок (не найден заданный файл или сектор и т. д.) необходимо выяснить и устранить причины их возникновения. Например, если не найдены заданные файлы, откорректируйте шаблоны КЦ файлов, исключив из него отсутствующие на диске файлы. После того как все выявленные недостатки будут устранены, повторите процедуру расчета эталонных значений контрольных сумм.

Системы обнаружения вторжений.

Понятие систем обнаружения вторжений

Система обнаружения вторжений (СОВ) - это система, призванная обнаружить попытки проникновения в частную сеть и сообщить системному администратору о факте вторжения.

СОВ используются для обнаружения сетевых атак против уязвимых сервисов, неавторизованный доступ к важным файлам, а также действия вредоносного программного обеспечения (компьютерных вирусов, троянов и червей).

Системы обнаружения вторжений обычно включает в себя:

- Сенсорную подсистему, предназначенную для сбора событий, связанных с безопасностью защищаемой системы.

- Подсистему анализа, предназначенную для выявления атак и подозрительных действий на основе данных сенсоров.

- Хранилище, обеспечивающее накопление первичных событий и результатов анализа.

- Консоль управления, позволяет конфигурировать IDS, наблюдать за состоянием защищаемой системы и IDS, просматривать выявленные подсистемой анализа инциденты.

Требования к системам обнаружения вторжений утверждены приказом ФСТЭК России от 6 декабря 2011 г. №638 (зарегистрирован Минюстом России 1 февраля 2012 г., рег. N23088), вступили в действие с 15 марта 2012 г.

Согласно требованиям устанавливается 2 типа СОВ:

- cистема обнаружения вторжений уровня сети;

- cистема обнаружения вторжений уровня узла.

Система обнаружения вторжений уровня узла и уровня сети представляет собой элемент системы защиты информации информационных систем, функционирующих на базе вычислительных сетей, и применяется совместно с другими средствами защиты информации от несанкционированного доступа к информации в информационных системах.

Обеспечивает обнаружение и (или) блокирование следующих основных угроз безопасности информации, относящихся к вторжениям (атакам):

- преднамеренный несанкционированный доступ или специальные воздействия на информацию (носители информации) со стороны внешних нарушителей, действующих из информационно-телекоммуникационных сетей, в том числе сетей международного информационного обмена;

- преднамеренный несанкционированный доступ или специальные воздействия на информацию (носители информации) со стороны внутренних нарушителей, обладающих правами и полномочиями на доступ к информации в информационной системе.

Система обнаружения вторжений уровня узла

Датчики СОВ уровня узла представляют собой программные модули, устанавливаемые на защищаемые узлы информационной системы (ИС) и предназначенные для сбора информации о событиях, возникающих на этих узлах.

Анализаторы выполняют анализ собранной датчиками информации, генерируют отчеты по результатам анализа и управляют процессами реагирования на выявленные вторжения.

Решение об обнаружении вторжения СОВ принимают в соответствии с результатами анализа информации, собираемой датчиками СОВ, с применением базы решающих правил СОВ.

Система обнаружения вторжений уровня сети

Основными компонентами системы обнаружения вторжений (СОВ) являются датчики (сенсоры) и анализаторы.

Датчики (сенсоры) собирают информацию о пакетах данных, передаваемых в пределах информационной системы (ИС) (сегмента ИС), в которой (котором) установлены эти датчики. Датчики СОВ уровня сети могут быть реализованы в виде программного обеспечения (ПО), устанавливаемого на стандартные программно-технические платформы, а также в виде программно-технических устройств, подключаемых к ИС (сегменту ИС). Анализаторы выполняют анализ собранной датчиками информации, генерируют отчеты по результатам анализа и управляют процессами реагирования на выявленные вторжения.

Решение об обнаружении вторжения СОВ принимают в соответствии с результатами анализа информации, собираемой датчиками СОВ, с применением базы решающих правил СОВ.

В СОВ должны быть реализованы следующие функции безопасности:

| Функция | Класс 6 | Класс 5 | Класс 4 |

|---|---|---|---|

| Разграничение доступа к управлению системой обнаружения вторжений | + | + | + |

| Управление работой системы обнаружения вторжений | + | + | + |

| Управление параметрами системы обнаружения вторжений | + | + | + |

| Управление установкой обновлений (актуализации) базы решающих правил системы обнаружения вторжений | + | + | + |

| Анализ данных системы обнаружения вторжений | + | + | + |

| Аудит безопасности системы обнаружения вторжений | + | + | + |

| Сбор данных о событиях и активности в контролируемой информационной системе | + | + | + |

| Реагирование системы обнаружения вторжений | + | + | + |

В среде должны быть реализованы следующие функции безопасности:

- Обеспечение доверенного маршрута;

- Обеспечение доверенного канала;

- Обеспечение условий безопасного функционирования;

- Управление атрибутами безопасности.