Основные направления деятельности по технической защите информации

Защита общедоступной информации при подключении к информационно-телекоммуникационным сетям

Согласно статье 6 части 4 пункта 2 Федерального закона от 27.07.2006 N149-ФЗ (ред. от 18.12.2018) "Об информации, информационных технологиях и о защите информации" обладатель информации при осуществлении своих прав обязан принимать меры по защите информации.

Определение того, что же является защитой информацией, дает статья 16 этого же закона: Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

- обеспечение целостности;

- соблюдение конфиденциальности информации ограниченного доступа;

- обеспечение права доступности информации.

Особенности подключения государственных информационных систем к информационно-телекоммуникационным сетям установлены нормативными правовым актом Президента Российской Федерации и нормативным правовым актом Правительства Российской Федерации.

Подключение информационных систем к компьютерной сети Интернет должно осуществляться с учетом Указа Президента РФ от 17 марта 2008 г. №351 (Указ) и Постановления Правительства РФ от 18 мая 2009 г. №424 (Постановление).

Основным требованием Указа для государственных органов является использование в целях защиты общедоступной информации, размещаемой в информационно-телекоммуникационных сетях международного информационного обмена только средств защиты информации, прошедших в установленном законодательством Российской Федерации порядке сертификацию в Федеральной службе безопасности Российской Федерации и (или) получивших подтверждение соответствия в Федеральной службе по техническому и экспортному контролю (Подпункт «в» пункта 1 Указа Президента Российской Федерации от 17 марта 2008 г. №351).

Требования Постановления Правительства РФ от 18 мая 2009 г. № 424

Операторы федеральных государственных информационных систем, содержащих сведения обязательные для размещения в информационно-телекоммуникационной сети Интернет, обязаны:

- в целях обеспечения целостности информации - обеспечить защиту информации, содержащейся в информационных системах общего пользования, от уничтожения, изменения и блокирования доступа к ней;

- в целях обеспечения доступности - обеспечить постоянный контроль возможности доступа неограниченного круга лиц к информационным системам общего пользования;

- в целях обеспечения целостности и доступности - обеспечить восстановление информации, измененной или уничтоженной вследствие несанкционированного доступа к ней, в течение не более 8 часов;

- применять сертифицированные средства защиты информации (СЗИ), чтобы обеспечить использование средств защиты информации, прошедших оценку соответствия (в том числе в установленных случаях сертификацию).

Также в Постановлении №424 содержаться требования:

- к Министерству связи и массовых коммуникаций Российской Федерации - утвердить требования по обеспечению целостности, устойчивости функционирования и безопасности информационных систем общего пользования - Приказ Минкомсвязи РФ от 25.08.2009 №104 (Зарегистрирован в Минюсте РФ 25.09.2009 №14874);

- к Федеральной службе безопасности Российской Федерации совместно с Федеральной службой по техническому и экспортному контролю - утвердить требования о защите информации, содержащейся в информационных системах общего пользования - Приказ ФСБ №416, ФСТЭК №489 от 31.08.2010 (Зарегистрирован в Минюсте РФ 13.10.2010 №18704).

Согласно Приказа Минкомсвязи РФ от 25.08.2009 №104 информационные системы общего пользования классифицируются на два класса.

К первому классу относятся Информационные системы общего пользования: Правительства Российской Федерации, федеральных министерств, федеральных служб и федеральных агентств, руководство деятельностью которых осуществляет Президент Российской Федерации, федеральных служб и федеральных агентств, подведомственных этим федеральным министерствам. К классу II относятся информационные системы общего пользования федеральных органов исполнительной власти, не отнесенные к классу I.

Общие требования к информационным системам общего пользования:

- Используются средства межсетевого экранирования, сертифицированные Федеральной службой по техническому и экспортному контролю.

- 2. Используются системы обеспечения гарантированного электропитания (источники бесперебойного питания).

- 3. Обеспечивается резервирование технических и программных средств.

Требования в зависимости от класса:

| I класс | II класс |

|---|---|

| 1. Используются сертифицированные ФСБ РФ антивирусные средства | 1. Используются сертифицированные ФСБ РФ антивирусные средства |

| 2. Обеспечивается защита от воздействий на технические и программные средства и защита от несанкционированного доступа (НСД) к помещениям, в которых размещены данные средства, с использованием технических средств охраны, при этом помещения оборудованы охранной системой видеонаблюдения | 2. Обеспечивается защита от воздействий на технические и программные средства и защита от НСД к помещениям, в которых размещены данные средства; |

| 3. Регистрация действий обслуживающего персонала и аномальной активности пользователей. | 3. Регистрация действий обслуживающего персонала. |

В совместном Приказе ФСБ №416 и ФСТЭК №489 от 31.08.2010 информационные системы общего пользования также делятся на два класса:

I класс - Информационные системы общего пользования (ИСОП) Правительства Российской Федерации и иные информационные системы общего пользования в случае, если нарушение целостности и доступности информации, содержащейся в них, может привести к возникновению угроз безопасности Российской Федерации;

II класс - Информационные системы общего пользования, за исключением ИСОП I класса.

Размещение информационных систем общего пользования, специального оборудования и охраны помещений, организация режима обеспечения безопасности в этих помещениях должны обеспечивать сохранность носителей информации и средств защиты информации, а также исключать возможность неконтролируемого проникновения или пребывания в этих помещениях посторонних лиц.

Средства защиты информации в зависимости от класса ИСОП:

- I класс - сертифицированные ФСБ России;

- II класс - сертифицированные ФСБ России и (или) ФСТЭК России

Введение в эксплуатацию в зависимости от класса:

- I класс - только после направления в ФСБ России уведомления о готовности ввода;

- II класс - только после направления в ФСТЭК России уведомления о готовности ввода.

Защита информации от утечки по техническим каналам и от несанкционированного доступа

Необходимость защиты конфиденциальной информации от утечки по техническим каналам

Уровень технической защиты конфиденциальной информации, а также перечень необходимых мер защиты определяется дифференцированно по результатам обследования объекта информатизации с учетом соотношения затрат на организацию защиты информации и величины ущерба, который может быть нанесен собственнику информационных ресурсов.

Основное внимание должно быть уделено защите информации, в отношении которой угрозы безопасности информации реализуются без применения сложных технических средств:

- речевая информация, циркулирующая в защищаемых помещениях (ЗП);

- информации, обрабатываемой средствами вычислительной техники (СВТ) от НСД;

- информации выводимой на экраны видеомониторов;

- информации, хранящейся на физических носителях;

- информации, передаваемой по каналам связи.

На предпроетной стадии по обследованию объекта информатизации определяются (уточняются) угрозы безопасности информации и модель вероятного нарушителя применительно к конкретным условиям функционирования объекта.

При проведении аттестации объектов информатизации и периодическом контроле состояния защиты конфиденциальной информации организациями могут при необходимости использоваться «Временные методики оценки защищенности конфиденциальной информации…».

В итоге: технические каналы утечки информации могут быть признаны неактуальными по результатам обследования объекта информатизации с учетом соотношения затрат на организацию защиты информации и величины ущерба, который может быть нанесен собственнику информационных ресурсов.

Однако руководитель организации и специалист по технической защите конфиденциальной информации (ТЗКИ) должны понимать, что в этом случае они берут ответственность за утечку информации на себя.

Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации

Концепция утверждена решением председателя Государственной технической комиссии при Президенте Российской Федерации 30 марта 1992 г. Концепция – документ, который излагает систему взглядов, основных принципов, которые закладываются в основу проблемы защиты информации от несанкционированного доступа, являющейся частью общей проблемы безопасности информации.

Согласно ГОСТ Р53114-2008 «Защиты информации. Обеспечение информационной безопасности в организации. Основные термины и определения»:

Несанкционированный доступ – доступ к информации, нарушающий установленные правила разграничения доступа с использованием штатных средств, предоставляемых средствами вычислительной техники или автоматизированными системами (АС).

Штатные средства – совокупность программного, микропрограммного и технического обеспечения СВТ или АС.

Несанкционированный доступ – доступ к информации или ресурсам автоматизированной информационной системы, осуществляемый с нарушением установленных прав и (или) правил доступа.

Согласно ГОСТР50922-2006 «Защиты информации. Основные термины и определения»:

Защита информации от несанкционированного доступа – защита информации, направленная на предотвращение получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами (актами) или обладателями информации прав или правил разграничения доступа к защищаемой информации.

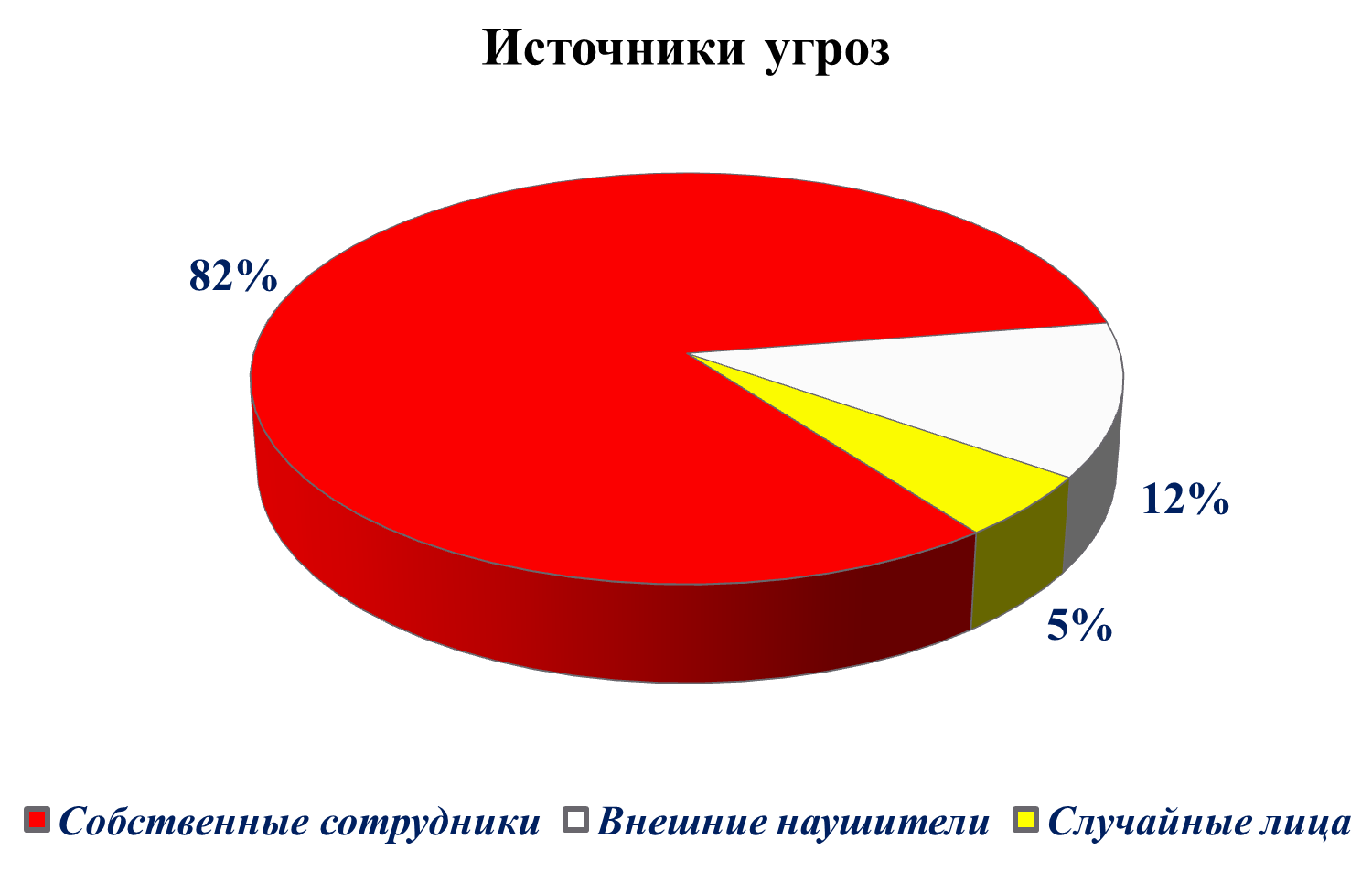

Основным источником угроз несанкционированного доступа (НСД) являются собственные сотрудники (82% угроз). На следующих диаграммах наглядно представлены источники угроз и их мотивы:

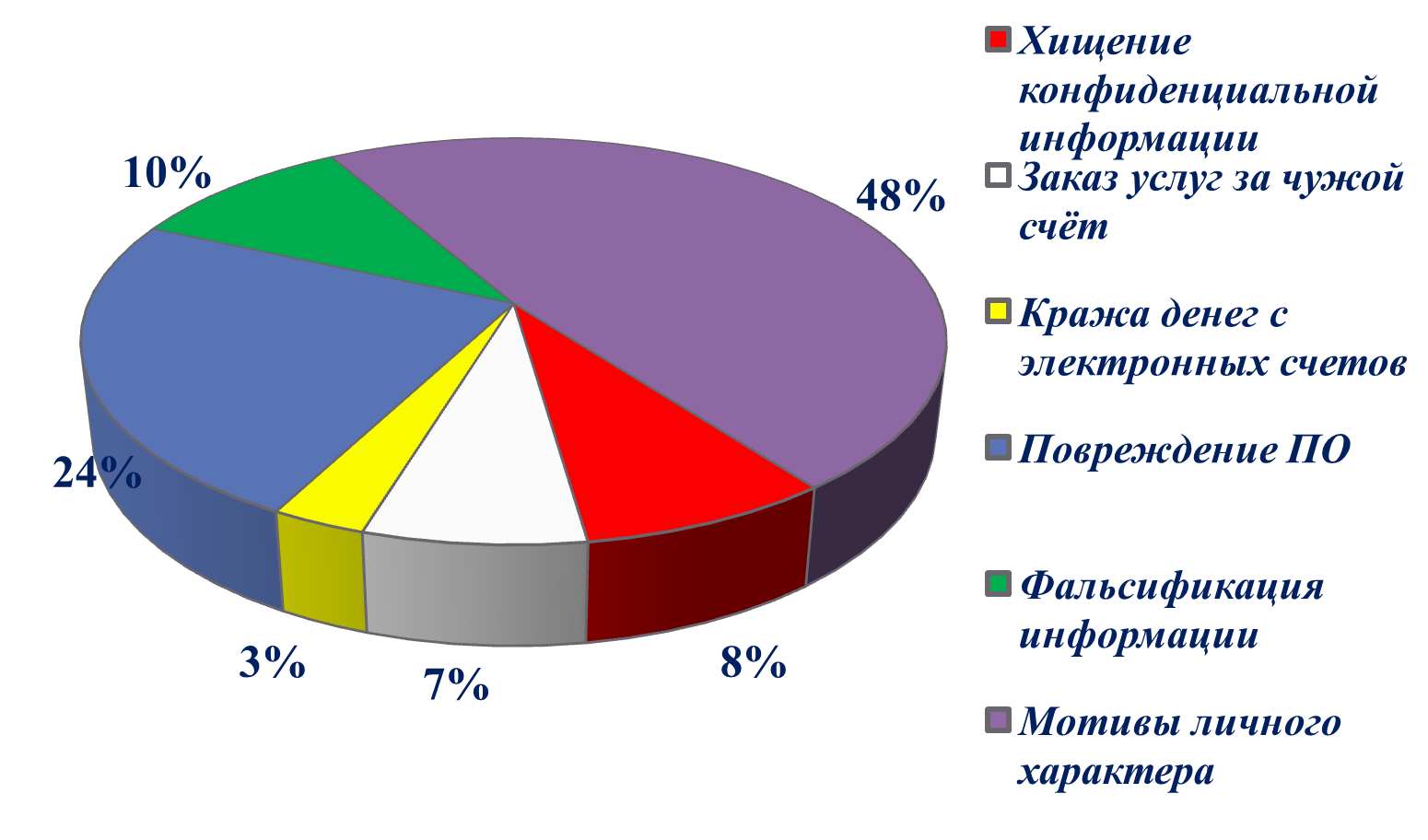

Основные цели (мотивы):

Концепция предусматривает два направления в проблеме защиты информации от НСД: это защита СВТ от НСД к информации и защита АС от НСД к информации.

Автоматизированная система (АС) – система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций.

Средство вычислительной техники (СВТ) – совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем.

АС = СВТ + персонал + информация

Отличие двух направлений в том, что СВТ разрабатываются и поставляются на рынок как элементы, из которых в дальнейшем строятся АС, и поэтому, не решая прикладных задач, СВТ не содержат пользовательской информации. Защищенность (защита) СВТ от НСД к информации - потенциальная защищенность, т.е. свойство предотвращать или существенно затруднять НСД к информации, для обработки, хранения и передачи которой оно предназначено при использовании в АС.

Основные способы реализации несанкционированного доступа

- Непосредственное обращение к объектам доступа (каталогам, файлам и т.д.).

- Создание программных и технических средств, выполняющих обращение к объектам доступа в обход средств защиты.

- Модификация средств защиты, позволяющая осуществить несанкционированный доступ.

Внедрение в технические средства СВТ или АС программных или технических механизмов, нарушающих предполагаемую структуру и функции СВТ или АС и позволяющих осуществить НСД.

Защита от НСД основывается на положениях и требованиях существующих законов, стандартов и нормативно-методических документов по защите от НСД к информации. Защита средств вычислительной техники обеспечивается комплексом программно-технических средств, автоматизированных систем - обеспечивается комплексом программно-технических средств и поддерживающих их организационных мер.

Защита автоматизированных систем должна обеспечиваться на всех технологических этапах обработки информации и во всех режимах функционирования, в том числе при проведении ремонтных и регламентных работ.

Неотъемлемой частью работ по защите является оценка эффективности средств защиты, осуществляемая по методике, учитывающей всю совокупность технических характеристик оцениваемого объекта, включая технические решения и практическую реализацию средств защиты. Защита автоматизированных систем должна предусматривать контроль эффективности средств защиты от несанкционированного доступа.

Руководящие документы по защите информации от несанкционированного доступа

Основными руководящими документами по защите информации от НСД являются руководящие документы (РД) ФСТЭК России:

- Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации;

- Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации;

- Руководящий документ. Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей;

- Руководящий документ. Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации.

Рассмотрим содержание этих документов подробней.

Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации (РД АС)

Документ утвержден решением председателя Государственной технической комиссии при Президенте Российской Федерации 30 марта 1992 г.

Документ устанавливает классификацию автоматизированных систем, подлежащих защите от несанкционированного доступа к информации, и требования по защите информации в АС различных классов.

Область действия документа - согласно пункту 5 Информационного сообщения ФСТЭК России от 15 июля 2013 г. №240/22/2637 - положения СТР-К и настоящего руководящего документа применяются по решению обладателя информации (заказчиков, операторов информационных систем) для защиты информации, содержащей сведения конфиденциального характера (Указ Президента Российской Федерации от 6 марта 1997 г. №188 «Об утверждении перечня сведений конфиденциального характера»), обрабатываемой в информационных системах, которые в соответствии с Федеральным законом от 27 июля 2006 г. №149-ФЗ «Об информации, информационных технологиях и о защите информации» не отнесены к государственным информационным системам.

Классификация автоматизированных систем необходима для более детальной, дифференцированной разработки требований по защите от НСД с учетом специфических особенностей этих систем.

Необходимыми исходными данными для проведения классификации конкретной автоматизированной системы являются:

- Перечень защищаемых информационных ресурсов АС и их уровень конфиденциальности;

- Перечень лиц, имеющих доступ к штатным средствам АС, с указанием их уровня полномочий;

- Матрица доступа или полномочий субъектов доступа по отношению к защищаемым информационным ресурсам АС;

- Режим обработки данных в АС.

В соответствии с РД автоматизированные системы классифицируются на однопользовательские (класса 3А и 3Б) и многопользовательские. Многопользовательские в свою очередь делятся на системы, в которых пользователи имеют различные права доступа к информации (класс 1А, 1Б, 1В, 1Г, 1Д) и системы, в которых пользователи имеют одинаковые права доступа ко всей информации (класс 2А, 2Б).

Согласно РД система защиты информации от НСД условно подразделяется на четыре взаимосвязанных подсистемы, реализующих механизмы защиты от НСД. Это подсистема управления доступом, подсистема регистрации и учета, подсистема криптографической защиты, подсистема обеспечения целостности.

Предназначение подсистем защиты информации изложено в таблице:

| Подсистема | Основное назначение |

|---|---|

| Подсистема управления доступом | Противодействие несанкционированному доступу к защищаемым ресурсам АС. Основополагающая подсистема для реализации защиты информации от НСД в АС. |

| Подсистема регистрации и учета | Контроль действий пользователей. |

| Криптографическая подсистема | Противодействие возможности прочтения похищенной информации. |

| Подсистема обеспечения целостности | Контроль изменений защищаемых объектов (исполняемых файлов и файлов данных). Восстановление защищаемой информации из резервных копий. |

Требования, предъявляемые к подсистеме управления доступом, в зависимости от класса АС:

| Требования | Класс АС | ||||||||

|---|---|---|---|---|---|---|---|---|---|

| 3Б | 3А | 2Б | 2А | 1Д | 1Г | 1В | 1Б | 1А | |

| Идентификация, проверка подлинности и контроль доступа субъектов: | |||||||||

| в систему | + | + | + | + | + | + | + | + | + |

| к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ | - | - | - | + | - | + | + | + | + |

| к программам | - | - | - | + | - | + | + | + | + |

| к томам, каталогам, файлам, записям, полям записей | - | - | - | + | - | + | + | + | + |

| управление потоками информации | - | + | - | - | + | + | + | ||

Существуют две основных модели разграничения доступа: дискреционная (одноуровневая) - права доступа конкретного субъекта к конкретному объекту и мандатная (многоуровневая) - категорирование объектов доступа по уровню конфиденциальности, а субъектов - по степени (уровням) допуска. Совокупность дискреционной и мандатной моделей разграничения доступа позволяет организовать выполнение одного из важнейших требований по защите информации от НСД: пользователи АС должны получать доступ только к той информации и с теми возможностями по ее обработке, которые соответствуют их функциональным обязанностям!

В подсистеме управления доступом должны осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему:

- 3Б, 3А, 1Д: по паролю условно-постоянного действия, линой не менее 6 буквенно-цифровых символов;

- 2Б, 2А, 1Г, 1В: по идентификатору (коду) и паролю условно-постоянного действия длиной не менее 6 буквенно-цифровых символов;

- 1Б: по идентификатору (коду) и паролю временного действия длиной не менее 8 буквенно-цифровых символов;

- 1А: по биометрическим характеристикам или специальным устройствам (жетонам, картам, электронным ключам) и паролю временного действия длиной не менее 8 буквенно-цифровых символов.

Должна осуществляться идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ:

- 2А: по логическим адресам (номерам);

- 1Г: по логическим именам;

- 1В: по логическим именам и (или) адресам (номерам);

- 1Б: по физическим адресам (номерам);

- 1А: аппаратурная идентификация и проверка подлинности по уникальным встроенным устройствам.

Контроль доступа к программам для 2А, 1Г, 1В, 1Б: должна осуществляться идентификация программ, томов, каталогов, файлов, записей, полей записей по именам. Для 1А: должна осуществляться идентификация и проверка подлинности программ, томов, каталогов, файлов, записей, полей записей по именам и контрольным суммам (паролям, ключам).

Контроль доступа к томам, каталогам, файлам для 1Б, 1В, 1А: должен осуществляться контроль доступа субъектов к защищаемым ресурсам в соответствии с матрицей доступа.

2А, 1В, 1Б, 1А: должно осуществляться управление потоками информации с помощью меток конфиденциальности. При этом уровень конфиденциальности накопителей должен быть не ниже уровня конфиденциальности записываемой на них информации.

Для классов 3А и 3Б требования не предъявляются т.к. на АС указанных классов обрабатывается информация одного уровня конфиденциальности, в связи с этим:

Если вы аттестуете однопользовательскую систему для обработки сведений различной степени секретности, то Вы дополнительно обязаны реализовать управление потоками информации.

Требования предъявляемые к подсистеме регистрации и учета:

| Требования | Класс АС | ||||||||

|---|---|---|---|---|---|---|---|---|---|

| 3Б | 3А | 2Б | 2А | 1Д | 1Г | 1В | 1Б | 1А | |

| Регистрация и учет: | |||||||||

| входа (выхода) субъектов доступа в (из) систему(ы) (узел сети) | + | + | + | + | + | + | + | + | + |

| выдачи печатных (графических) выходных документов | - | + | - | + | - | + | + | + | + |

| запуска (завершения) программ и процессов (заданий, задач) | - | - | - | + | - | + | + | + | + |

| доступа программ субъектов доступа к защищаемым файлам | - | - | - | + | - | + | + | + | + |

| доступа программ субъектов доступа к терминалам, ЭВМ | - | - | - | + | - | + | + | + | + |

| изменения полномочий субъектов доступа | - | - | - | - | - | - | + | + | + |

| создаваемых защищаемых объектов доступа | - | - | - | + | - | - | + | + | + |

| учет носителей информации | + | + | + | + | + | + | + | + | + |

| очистка освобождаемых областей оперативной памяти и внешних накопителей | - | + | - | + | - | + | + | + | + |

| Сигнализация попыток нарушения защиты | - | - | - | - | - | - | + | + | + |

Подсистема регистрации и учета должна осуществляться регистрация входа (выхода) субъектов доступа в систему (из системы), либо регистрация загрузки и инициализации операционной системы и ее программного останова. В параметрах регистрации указываются:

- Для всех классов: дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки (останова) системы;

- Для всех, кроме 3Б: результат попытки входа: успешная или неуспешная;

- 2А, 1Д, 1Г, 1В, 1Б, 1А: идентификатор (код или фамилия) субъекта, предъявленный при попытке доступа;

- 1Г, 1В, 1Б, 1А: код или пароль, предъявленный при неуспешной попытке.

Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения АС.

Кроме того, должна осуществляться регистрация выдачи печатных (графических) документов на «твердую» копию. Выдача должна сопровождаться автоматической маркировкой каждого листа.

В параметрах регистрации указываются:

- 3А, 2А, 1Г, 1В, 1Б, 1А: дата и время выдачи, краткое содержание документа и уровень его конфиденциальности, спецификация устройства выдачи.

- 2А, 1Г, 1В, 1Б, 1А: идентификатор субъекта доступа, запросившего документ.

- 1В, 1Б, 1А: объем фактически выданного документа и результат выдачи: успешный, неуспешный.

Для класса 1Г автоматическая маркировка не требуется. Для классов 1Б, 1А вместе с выдачей документа должна автоматически оформляться учетная карточка.

Помимо этого для систем 2А, 1Г, 1В, 1Б, 1А должна осуществляться:

- регистрация запуска (завершения) программ и процессов (заданий, задач), предназначенных для обработки защищаемых файлов (для классов 1Б и 1А - всех программ и процессов);

- регистрация попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым файлам;

- регистрация попыток доступа программных средств к следующим дополнительным защищаемым объектам доступа: терминалам, ЭВМ, узлам сети ЭВМ, линиям (каналам) связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей.

Для систем 1В, 1Б, 1А должна осуществляться регистрация изменений полномочий субъектов доступа и статуса объектов доступа.

Для 2А, 1В, 1Б, 1А : должен осуществляться автоматический учет создаваемых защищаемых файлов с помощью их дополнительной маркировки, используемой в подсистеме управления доступом. Маркировка должна отражать уровень конфиденциальности объекта.

Для классов 1Б, 1А: дополнительно должен осуществляться автоматический учет инициируемых защищаемых томов, каталогов, областей оперативной памяти ЭВМ, выделяемых для обработки защищаемых файлов, внешних устройств ЭВМ, каналов связи, ЭВМ, узлов сети ЭВМ, фрагментов сети.

Для всех классов АС должен проводиться учет всех защищаемых носителей информации с помощью их маркировки и с занесением учетных данных в журнал (учетную карточку):

- для классов 3А, 2А, 1Д, 1Г, 1В, 1Б, 1А: с регистрацией выдачи (приема) защищаемых носителей информации.

- для классов 3А, 2А, 1В, 1Б, 1А: должно проводиться несколько видов учета (дублирующих).

Должна осуществляться очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей.

1Г: Очистка осуществляется однократной произвольной записью в освобождаемую область памяти, ранее использованную для хранения защищаемых данных (файлов);

3А, 2А, 1В, 1Б, 1А: Очистка осуществляется двукратной произвольной записью в освобождаемую область памяти, ранее использованную для хранения защищаемых данных (файлов).

Для классов 1В, 1Б, 1А: Должна осуществляться сигнализация попыток нарушения защиты.

Требования предъявляемые к криптографической подсистеме:

| Требования | Класс АС | ||||||||

|---|---|---|---|---|---|---|---|---|---|

| 3Б | 3А | 2Б | 2А | 1Д | 1Г | 1В | 1Б | 1А | |

| Регистрация и учет: | |||||||||

| Шифрование конфиденциальной информации | - | - | - | + | - | - | - | + | + |

| Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах | - | - | - | - | - | - | - | - | + |

| Использование аттестованных (сертифицированных) криптографических средств | - | - | - | + | - | - | - | + | + |

В случаях, когда помещения с техническими средствами автоматизированных систем, обрабатывающими и хранящими защищаемую информацию расположены в пределах контролируемой зоны и оборудованы техническими средствами охраны, обеспечивающими соответствующий уровень защиты, применение средств криптографической защиты является необязательным.

Требования предъявляемые к криптографической подсистеме:

- 2А, 1Б, 1А : Должно осуществляться шифрование всей конфиденциальной информации, записываемой на совместно используемые различными субъектами доступа (разделяемые) носители данных, в каналах связи, а также на любые съемные носители данных (дискеты, микрокассеты и т.п.) долговременной внешней памяти для хранения за пределами сеансов работы санкционированных субъектов доступа. При этом должны выполняться автоматическое освобождение и очистка областей внешней памяти, содержавших ранее незашифрованную информацию.

- 1А: Должны использоваться разные криптографические ключи для шифрования информации, принадлежащей различным субъектам доступа (группам субъектов).

- 2А, 1Б, 1А: Доступ субъектов к операциям шифрования и соответствующим криптографическим ключам должен дополнительно контролироваться посредством подсистемы управления доступом.

- 2А, 1Б, 1А: Должны использоваться сертифицированные средства криптографической защиты.

Требования предъявляемые к подсистеме обеспечения целостности:

| Требования | Класс АС | ||||||||

|---|---|---|---|---|---|---|---|---|---|

| 3Б | 3А | 2Б | 2А | 1Д | 1Г | 1В | 1Б | 1А | |

| Регистрация и учет: | |||||||||

| Обеспечение целостности программных средств и обрабатываемой информации | + | + | + | + | + | + | + | + | + |

| Физическая охрана средств вычислительной техники и носителей информации | + | + | + | + | + | + | + | + | + |

| Наличие администратора (службы) защиты информации в АС | - | - | - | + | - | - | + | + | + |

| Периодическое тестирование СЗИ НСД | + | + | + | + | + | + | + | + | + |

| Наличие средств восстановления СЗИ НСД | + | + | + | + | + | + | + | + | + |

| Использование сертифицированных средств защиты | - | + | - | + | - | - | + | + | + |

В подсистеме обеспечения целостности должна быть обеспечена целостность программных средств СЗИ от НСД, обрабатываемой информации, а также неизменность программной среды. При этом:

- 3Б, 3А, 2Б, 2А: целостность СЗИ от НСД проверяется при загрузке системы по наличию имен (идентификаторов) компонентов СЗИ;

- 1Д, 1Г, 1В: целостность СЗИ от НСД проверяется при загрузке системы по контрольным суммам компонентов СЗИ;

- 1Б: целостность СЗИ от НСД проверяется по контрольным суммам всех компонентов СЗИ как в процессе загрузки, так и динамически в процессе работы АС;

- 1А: целостность СЗИ от НСД проверяется по имитовставкам алгоритма ГОСТ28147-89 или по контрольным суммам другого аттестованного алгоритма всех компонентов СЗИ как в процессе загрузки, так и динамически в процессе функционирования АС.

- 3Б, 3А, 2Б, 2А: целостность среды обеспечивается отсутствием в АС средств разработки и отладки программ во время обработки и (или) хранения защищаемой информации;

- 1Д, 1Г: целостность программной среды обеспечивается использованием трансляторов с языков высокого уровня и отсутствием средств модификации объектного кода программ в процессе обработки и (или) хранения защищаемой информации;

- 1Б: целостность программной среды обеспечивается качеством приемки программных средств в АС, предназначенных для обработки защищенных файлов;

- 1А: целостность программной среды обеспечивается качеством приемки любых программных средств в АС.

Должна осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая:

- 3Б, 2Б, 1Д, 1Г: контроль доступа в помещения АС посторонних лиц, наличие надежных препятствий для несанкционированного проникновения в помещения АС и хранилище носителей информации, особенно в нерабочее время;

- 3А, 2А, 1В, 1Б, 1А: постоянное наличие охраны территории и здания, где размещается АС, с помощью технических средств охраны и специального персонала, использование строгого пропускного режима, специальное оборудование помещений АС.

Наличие администратора (службы) защиты информации в АС предусматривает:

- 2А, 1В, 1Б, 1А: Должен быть предусмотрен администратор (служба) защиты информации, ответственный за ведение, нормальное функционирование и контроль работы СЗИ НСД;

- Для классов 1В, 1Б, 1А администратор дополнительно должен иметь свой терминал и необходимые средства оперативного контроля и воздействия на безопасность АС.

Должно проводиться периодическое тестирование функций СЗИ от НСД с помощью специальных программных средств:

- 3Б, 3А, 2Б, 2А, 1Д, 1Г: при изменении программной среды и персонала АС;

- 1В: не реже одного раза в год;

- 1Б, 1А: не реже одного раза в квартал.

Для всех классов: Должны быть в наличии средства восстановления СЗИ от НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности.

Для класса 1Б, 1А дополнительно должно быть предусмотрено оперативное восстановление функций СЗИ НСД при сбоях.

Для классов 3А, 2А, 1В, 1Б, 1А: Должны использоваться сертифицированные средства защиты.

Давайте усвоим основные различия между классами АС. Например, отличие класса 3А от 3Б состоит в:

- Регистрации выдачи печатных (графических) документов на «твердую» копию.

- Очистке (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних носителей.

- Использовании сертифицированных средств защиты информации.

Отличие классов 2А, 1В, 1Б, 1А от 2Б, 1Д, 1Г состоит в:

- Управлении потоками информации с помощью меток конфиденциальности.

- Расширении списка контролируемых действий пользователей и регистрируемых событий.

- Шифровании информации.

- Использовании сертифицированных средств защиты информации (в том числе – криптографических).

- Наличии администратора (службы) защиты информации в АС.

Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации (РД СВТ)

Руководящий документ устанавливает классификацию средств вычислительной техники по уровню защищенности от несанкционированного доступа к информации на базе перечня показателей защищенности и совокупности описывающих их требований. Утвержден решением председателя Государственной технической комиссии при Президенте Российской Федерации 30 марта 1992 г.

Документ предназначен для специалистов организаций, осуществляющих работы по созданию средств защиты информации, заявителей на осуществление сертификации продукции, а также для испытательных лабораторий и органов по сертификации, выполняющих работы по сертификации средств защиты информации.

Документ устанавливает группы классов защищенности СВТ от НСД:

| Группа | Класс | Основное назначение |

|---|---|---|

| 1 | 7 | Минимальная защита. Класс 7 зарезервирован для тех СЗИ, которые были представлены на сертификацию (оценку), но по какой либо причине ее не прошли. Свойства СЗИ ниже уровня требований шестого класса |

| 2 | 6,5 | Дискреционная защита. Характеризуется наличием дискреционного управления доступом и аудитом действий субъектов |

| 3 | 4,3,2 | Мандатная защита. Характеризуется наличием мандатного (полномочного) управления доступом с использованием меток конфиденциальности. |

| 4 | 1 | Верифицированная защита. Характеризуется применением формальных методов верификации (доказательства) корректности работы механизмов управления доступом (дискреционного и мандатного). Требуется, чтобы было формально показано соответствие архитектуры и реализации комплекса средств защиты требованиям безопасности. |

Требования предъявляемые к средствам вычислительной техники:

| Наименование показателя | Класс защищенности | |||||

|---|---|---|---|---|---|---|

| 6 | 5 | 4 | 3 | 2 | 1 | |

| Дискреционный принцип контроля доступа | + | + | + | = | + | = |

| Мандатный принцип контроля доступа | - | - | + | = | = | = |

| Очистка памяти | - | + | + | + | = | = |

| Изоляция модулей | - | - | + | = | + | = |

| Маркировка документов | - | - | + | = | = | = |

| Защита ввода и вывода на отчуждаемый физический носитель информации | - | - | + | = | = | = |

| Сопоставление пользователя с устройством | - | - | + | = | = | = |

| Идентификация и аутентификация | + | = | + | = | = | = |

| Гарантии проектирования | - | + | + | + | + | + |

| Регистрация | - | + | + | + | = | = |

| Взаимодействие пользователя с комплексом средств защиты | - | - | - | + | = | = |

| Надежное восстановление | - | + | + | + | = | = |

| Целостность КСЗ | - | + | + | + | = | = |

| Контроль модификации | - | - | - | - | + | = |

| Контроль дистрибуции | - | - | - | - | + | = |

| Гарантии архитектуры | - | - | - | - | - | + |

| Тестирование | + | + | + | + | + | = |

| Руководство для пользователя | + | = | = | = | = | = |

| Руководство но комплексу средств защиты | + | + | = | + | + | = |

| Тестовая документация | + | + | + | + | + | = |

| Конструкторская (проектная) документация | + | + | + | + | + | + |

Согласно приведенной классификации:

- 2 класс вычислительной техники используется для защиты сведений с грифом «Особой важности»;

- 3 класс – для защиты сведений с грифом «Совершенно секретно»;

- 4 класс – для защиты сведений с грифом «Секретно»;

- 5 и 6 класс – для защиты конфиденциальной информации.

Руководящий документ. Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей (РД НДВ)

Руководящий документ устанавливает классификацию программного обеспечения (как отечественного, так и импортного производства), средств защиты информации, в том числе и встроенных в общесистемное и прикладное ПО (за исключением средств криптографической защиты информации), по уровню контроля отсутствия в нем недекларированных возможностей. Утвержден решением председателя Государственной технической комиссии при Президенте Российской Федерации от 4 июня 1999 г. №114.

Документ предназначен для специалистов испытательных лабораторий, заказчиков, разработчиков программных средств защиты информации при его контроле в части отсутствия недекларированных возможностей.

Устанавливается четыре уровня контроля отсутствия недекларированных возможностей. Каждый уровень характеризуется определенной минимальной совокупностью требований.

Для программного обеспечения, используемого при защите информации, отнесенной к государственной тайне, должен быть обеспечен уровень контроля не ниже третьего.

Первый уровень контроля отсутствия НДВ, достаточен для СЗИ, используемые при защите информации с грифом «ОВ».

Второй уровень контроля отсутствия НДВ, достаточен для СЗИ, используемые при защите информации с грифом «CC».

Третий уровень контроля отсутствия НДВ, достаточен для СЗИ, используемые при защите информации с грифом «C».

Четвертый уровень контроля отсутствия НДВ, достаточен для СЗИ, используемые при защите конфиденциальной информации.

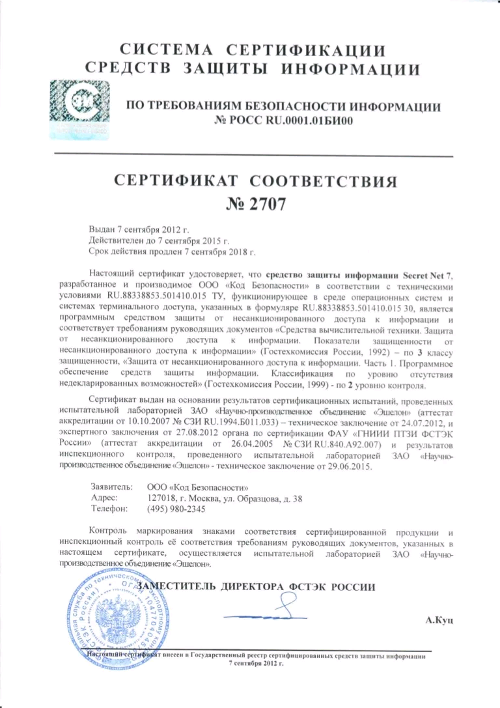

Пример сертификата соответствия приведен на рисунке.

Руководящий документ. Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации (РД МЭ)

Руководящий документ устанавливает классификацию межсетевых экранов по уровню защищенности от несанкционированного доступа к информации на базе перечня показателей защищенности и совокупности описывающих их требований. Утвержден решением председателя Государственной технической комиссии при Президенте Российской Федерации от 25 июля 1997 г.

Документ разработан в дополнение к Руководящему документу «Средства вычислительной техники…» и предназначен для специалистов испытательных лабораторий, заказчиков и разработчиков межсетевых экранов.

Устанавливается пять классов защищенности межсетевых экранов. Для программного обеспечения, используемого при защите информации, отнесенной к государственной тайне, должен быть обеспечен уровень контроля не ниже третьего.

Первый класс защищенности межсетевых экранов, должен применяться при защите информации с грифом «ОВ».

Второй класс защищенности межсетевых экранов, должен применяться при защите информации грифом «CC».

Третий класс защищенности межсетевых экранов, должен применяться при защите информации с грифом «C».

Четвертый и пятый класс защищенности межсетевых экранов, должны применяться при защите конфиденциальной информации.

Требования предъявляемые к межсетевым экранам

| Показатели защищенности | Классы | ||||

|---|---|---|---|---|---|

| 5 | 4 | 3 | 2 | 1 | |

| Управление доступом (фильтрация данных и трансляция адресов) | + | + | + | + | = |

| Идентификация и аутентификация | - | - | + | = | + |

| Регистрация | - | + | + | + | = |

| Администрирование: идентификация и аутентификация | + | = | + | + | + |

| Администрирование: регистрация | + | + | + | = | = |

| Администрирование: простота использования | - | - | + | = | + |

| Целостность | + | = | + | + | + |

| Восстановление | + | = | = | + | + |

| Тестирование | + | + | + | + | + |

| Руководство администратора защиты | + | = | = | = | = |

| Тестовая документация | + | + | + | + | + |

| Конструкторская (проектная) документация | + | + | + | + | + |

Объединяя требования всех Руководящих документов, получаем такую таблицу:

| Степень секретности (конфиденциальности) информации | Руководящий документ | |||

| РД АС | РД СВТ | РД НДВ | РД МЭ | |

| Особой важности | 1А, 2А, 3А | не ниже 2 класса | 1 уровень контроля | 1 класс |

| Совершенно секретная | 1Б, 2А, 3А | не ниже 3 класса | 2 уровень контроля | 2 класс |

| Секретная | 1В, 2А, 3А | не ниже 4 класса | 3 уровень контроля | 3 класс |

| Служебная тайна | 1Г, 2Б, 3Б | не ниже 5 класса | Рекомендуется 4 уровень контроля | 4 класс |

| Персональные данные | 1Д, 2Б, 3Б | 5 класс | ||

Защита информации от программно-математического воздействия

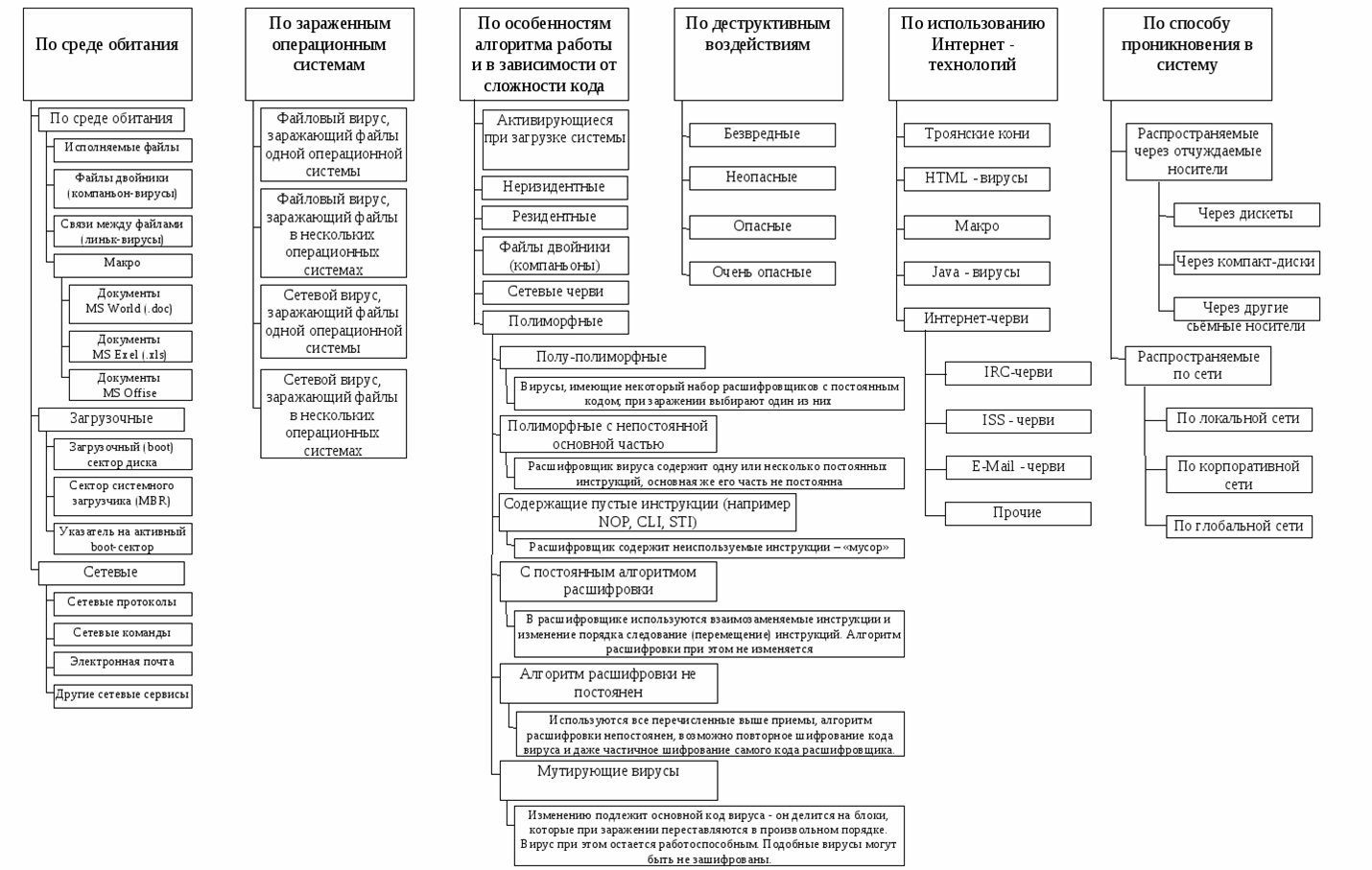

Несанкционированное изменение информации путем программно-математического воздействия происходит при воздействии вредоносного программного обеспечения. Одна из классификаций его приведена на рисунке:

В целом, вредоносное программное обеспечение можно разделить на три группы:

- Вирусы, черви, троянские и хакерские программы.

- Шпионское, рекламное программное обеспечение.

- Потенциально опасное программное обеспечение.

Компьютерные вирусы – являются вредоносными программами, которые могут «размножаться» (самокопироваться) и скрытно внедрять свои копии в файлы, загрузочные секторы дисков и документы. По «среде обитания» вирусы можно разделить на загрузочные, файловые и макровирусы.

Сетевые черви – являются вредоносными программами, которые проникают на компьютер, используя сервисы компьютерных сетей. Основным признаком, по которому типы червей различаются между собой, является способ распространения червя.

Троянская программа – вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером удаленному пользователю, а также действия по удалению, модификации, сбору и пересылке информации третьим лицам.

Требования и рекомендации по применению средств антивирусной защиты различаются в зависимости от вида информационного ресурса:

- Государственные информационные системы (ГИС), муниципальные информационные системы - Приказ ФСТЭК России № 17 от 11.02.2013 г.;

- Информационные системы персональных данных (ИС ПДн)- Приказ ФСТЭК России № 21 от 18.02.2013 г.;

- Автоматизированные системы управления производственными и технологическими процессами (АСУТП КВО) - Приказ ФСТЭК России № 31 от 14.03.2014 г.;

- Ключевые системы информационной инфраструктуры (КСИИ) - Рекомендации по обеспечению безопасности информации в ключевых системах информационной инфраструктуры;

- Информационные системы общего пользования (ИСОП), Приказ Минкомсвязи РФ № 104 от 25.08.2009 г., совместный Приказ ФСБ № 416, ФСТЭК № 489 от 31.08.2010 г.

Средства антивирусной защиты на объектах вычислительной техники, обрабатывающих информацию, содержащую сведения, составляющие государственную тайну и (или) служебную тайну

Необходимость применения средств антивирусной защиты при защите государственной или служебной тайн устанавливается пунктами 25 и 26 «Положения о государственной системе защиты информации в Российской Федерации от иностранных технических разведок и от ее утечки по техническим каналам».

В соответствии с пунктом 25 «Положения о ГСЗИ» одной из целей защиты информации является: предотвращение несанкционированного уничтожения, искажения, копирования, блокирования информации в системах информатизации.

В соответствии с пунктом 26 «Положения о ГСЗИ»защита информации осуществляется в том числе путем предотвращения специальных программно-технических воздействий, вызывающих разрушение, уничтожение, искажение информации или сбои в работе средств информатизации, достигающегося применением специальных программных и аппаратных средств защиты (антивирусные процессоры, антивирусные программы), организацией системы контроля безопасности программного обеспечения.

Необходимость применения средств антивирусной защиты при защите государственной тайны устанавливается ФЗ от 21 июля 1993 г. №5485-1 «О государственной тайне».

Средство антивирусной защиты при защите государственной тайны тождественно средству защиты информации. А согласно статье 28 Закона Российской Федерации «О государственной тайне» от 21 июля 1993 г. №5485-1, средства защиты информации должны иметь сертификат, удостоверяющий их соответствие требованиям по защите сведений соответствующей степени секретности.

Требования к средствам антивирусной защиты были утверждены приказом ФСТЭК России от 20 марта 2012 г. №28 (зарегистрирован Минюстом России 3 мая 2012 г., рег. №24045). Вступили в действие с 01 августа 2012 г.

Необходимость применения средств антивирусной защиты при защите служебной тайны устанавливается:

- Пунктом 2 статьи 9 Федерального закона от 27 июля 2006 г. №149-ФЗ «Об информации, информационных технологиях и о защите информации» - Для информации ограниченного доступа обязательным является соблюдение конфиденциальности информации, доступ к которой ограничен федеральными законами.

- Пункт 2.9 Специальных требований и рекомендаций по технической защите конфиденциальной информации (СТР-К) - Канал утечки: воздействие на технические или программные средства информационных систем в целях нарушения конфиденциальности, целостности и доступности информации посредством специально внедренных программных средств.

- Пункт 6 постановления Правительства Российской Федерации от 15 мая 2010 г. №330 - Средства защиты информации конфиденциального характера, используемые в целях защиты государственного информационного ресурса и (или) персональных данных, подлежат оценке соответствия в форме обязательной сертификации.

Сертификация средств антивирусной защиты на сегодняшний день возможна двумя способами:

- Средства антивирусной защиты сертифицируются на соответствие «Требованиям к средствам антивирусной защиты», настраиваются и обновляются в соответствии с эксплуатационной документацией входящей в комплект сертифицированного СЗИ.

- Средства антивирусной защиты сертифицируются на соответствие руководящему документу по контролю отсутствия НДВ и техническим условиям (ТУ).