Установка корневого центра сертификации Microsoft CA на MS Windows Server 2008 R2

Назначение корпоративного центра сертификации

Шифрование, сертификаты, цифровые подписи плотно вошли в повседневную деятельность организаций. Ведущие игроки на рынке программного активно продвигают идеологию «безопасного интернета», требуя поддержки цифровых сертификатов.

Однако текущее положение в этой области не позволяет решать вопросы безопасного интернета без существенных финансовых затрат на приобретение SSL- сертификатов. При этом бесплатные сертификаты сервиса Let’s Encrypt покрывают лишь узкий спектр корпоративных потребностей в сертификатах. Например, не покрываются сертификаты для шифрования документов, почты, цифровых подписей, аутентификация клиентов. Для использования публичных сертификатов, выданных коммерческими CA вам необходимо иметь публичный домен. Получить сертификат для веб-сервера на имя domain.local от Let’s Encrypt технически невозможно. Именно поэтому актуальность частных корпоративных центров сертификации остаётся на очень высоком уровне.

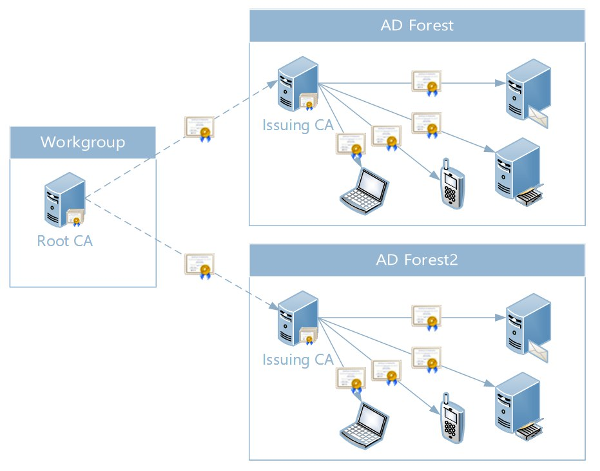

Двухуровневая схема развертывания иерархии центра сертификации (ЦС) для небольших и средних предприятий является наиболее оптимальной, поскольку она позволяет обеспечить должный уровень безопасности и приемлемый уровень гибкости разделения ЦС на определённые функции.

Здесь корневой ЦС выпускает сертификаты для подчинённых ЦС, а уже подчинённый ЦС выдаёт сертификаты конечным потребителям. Это позволяет изолировать корневой ЦС от сети, что автоматически сводит к нулю шанс компрометации такого ЦС. Основное время корневой ЦС жизни может и должен проводить в выключенном состоянии. Включать его нужно только для обновления собственного сертификата, подчинённого ЦС или для публикации нового списка отозванных сертификатов (CLR). Другим достоинством двухуровневой иерархии является улучшенная гибкость в разбиении подчинённых ЦС на классы, например, для разных групп потребителей или отдельно для рабочих станций, отдельно для пользователей.

Также можно выделить один ЦС для выдачи сертификатов с повышенными требованиями к сертификатам (например, сертификаты для аутентификации и цифровой подписи) и ЦС общего назначения.

Типовая схема двухуровневой схемы центра сертификации (ЦС):

Установка корневого центра сертификации Microsoft CA на MS Windows Server 2008 R2

Для того чтобы установить корневой центр сертификации, необходимо:

- Создать файл политик центра сертификации.

- Установить автономный корневой Центр сертификации (со службой сертификации и службой регистрации в центре сертификации через Интернет) MS Windows Server 2008 R2. Настроить службу на автоматический выпуск сертификатов.

- Настроить службу на автоматический выпуск сертификатов.

- Включить аудит работы службы, сделать настройки безопасности.

- Добавить ссылки на точку распространения отозванных сертификатов и корневого сертификата центра сертификации, которые будут добавляться в каждый выпущенный сертификат.

Создание файла политик CAPolicy.inf корневого ЦС

Считаем, что для самоподписанного сертификата корневого Центра сертификации нет необходимости указания точки распределения списка отозванных сертификатов (расширение CDP). Для этого в файле политик значение CRL Distribution Point (точка распределения списка отозванных сертификатов) сделать пустым.

Содержимое файла CAPolicy.inf будет следующим:

[Version] Signature=”$Windows NT$”

[CRLDistributionPoint]

URL=" "

Установка службы сертификации из состава MS Windows

Установка службы сертификации производится с использованием Мастера компонентов Windows в следующей последовательности:

- Открыть окно Панели управления, выполнив команды Пуск, Панель управления.

- В окне Панели управления открыть пункт Администрирование и выбрать Диспетчер сервера.

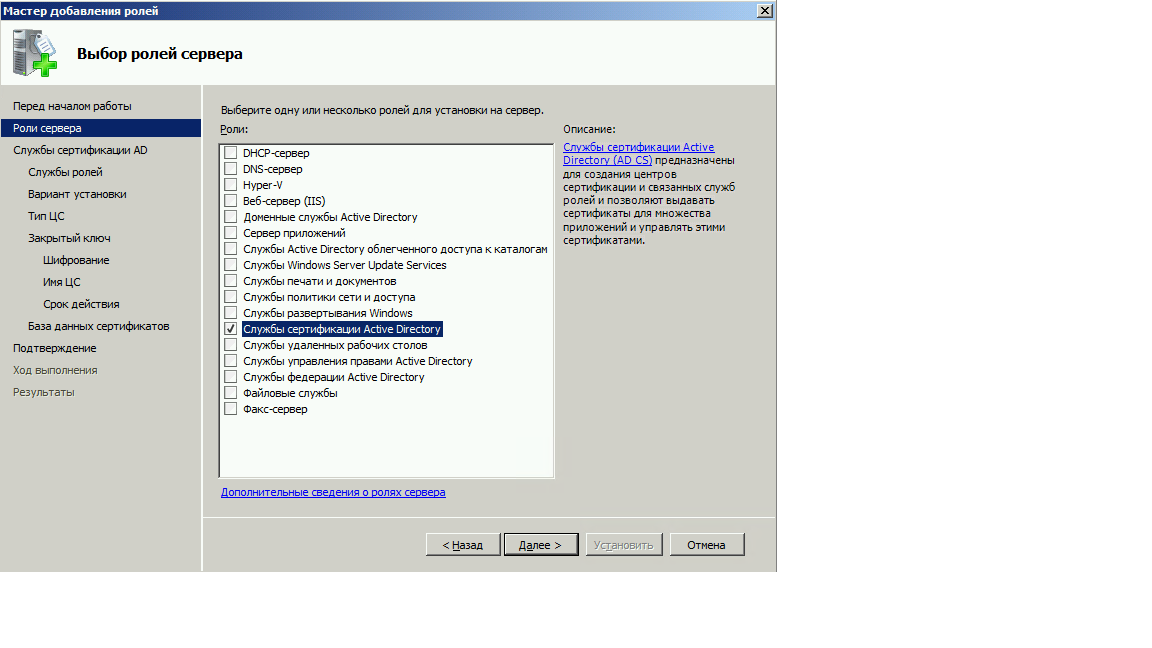

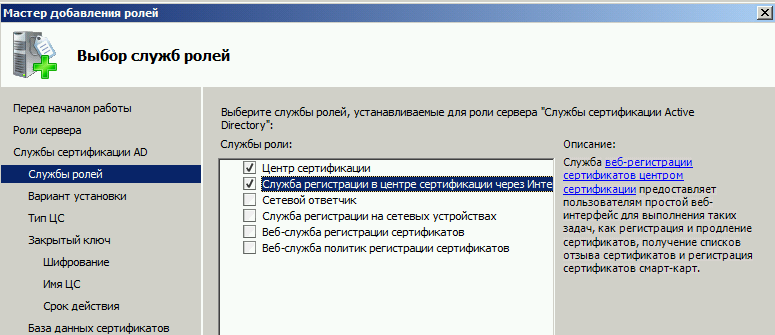

- Выбрать пункт Роли. В правой части окна нажать Добавить роли и выделить пункт Службы сертификации Active Directory. В следующем окне мастера выбрать пункты Центр Сертификации -и Служба регистрации в центре сертификации через Интернет.

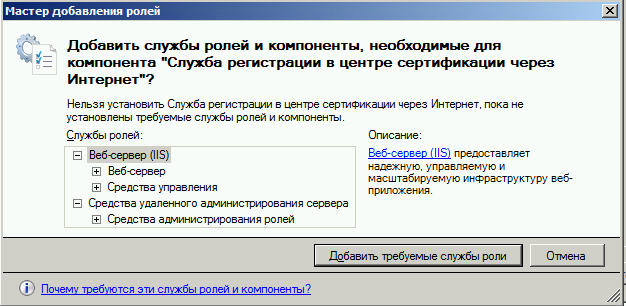

- В появившемся окне нажать кнопкуДобавить требуемые службы роли:

- Далее следует выбрать Автономный ЦС, затем – Корневой ЦС.

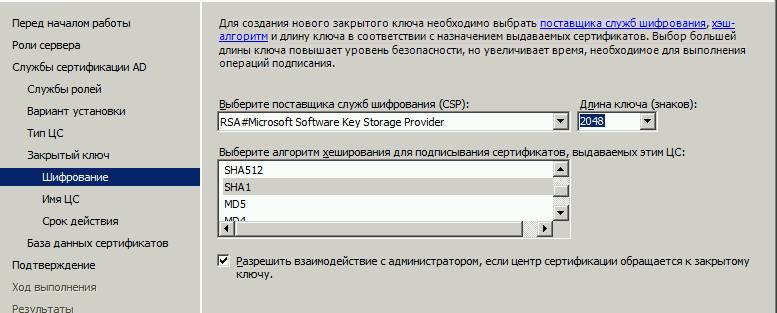

- При создании нового ключа ЦС выбрать опцию Создать новый закрытый ключ.

- Далее следует выбрать криптопровайдер RSA#Microsoft Software Key Storage Provider и установить опцию Разрешить взаимодействие с администратором, если центр сертификации обращается к закрытому ключу.

- Далее следует ввести сведения о ЦС. Имя ЦС (в примере это MS-Root-CA) может быть введено как кириллицей, так и латиницей. При этом если имя вводится кириллицей, то его длина не должна превышать 50 символов. Если Имя вводится латиницей, то его длина не должна превышать 250 символов. Имя ЦС может быть любым.

- Ввести сведения о Вашей организации по следующему примеру:

- Далее нужно задать срок действия сертификата ЦС 15 лет и затем следовать указаниям Мастера установки службы, выбирая предлагаемые значения по умолчанию.

OU= название отдела

O=название организации

L=город местонахождения

C=RU

На сообщение о расширенной кодировке имен выбираем Да.

Настройка корневого Центра сертификации

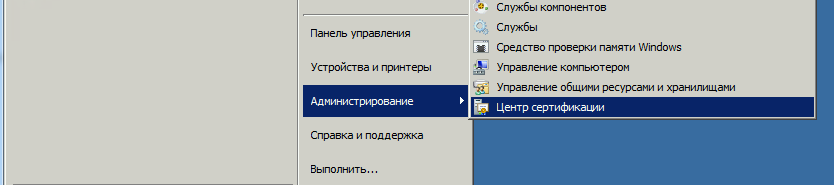

Запускаем центр сертификации: Пуск\Все программы\Администрирование\Центр сертификации.

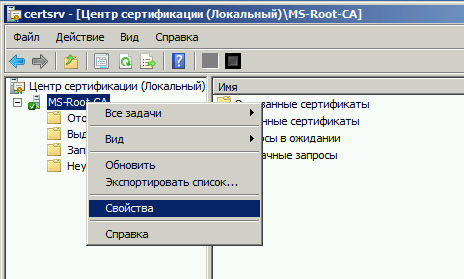

Просмотреть настройки Центра сертификации - вызвать контекстное меню и выбрать Свойства.

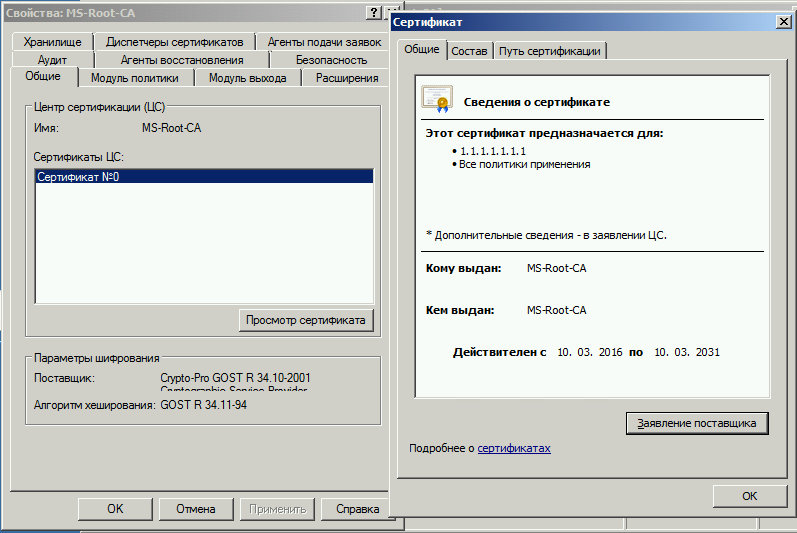

В окне можно просмотреть выпущенный самоподписанный сертификат корневого Центра сертификации и проверить, какая информация легла в сертификат из файла политик CAPolicy.inf и при установке Центра сертификации.

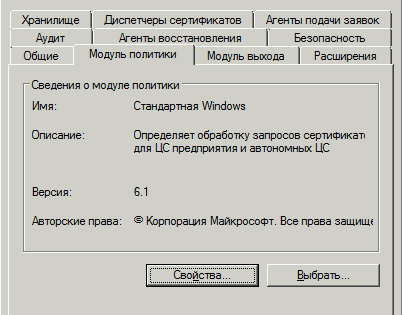

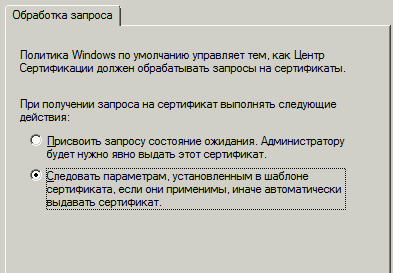

Настроить Модуль политики на выдачу сертификатов в автоматическом режиме. Установить переключатель в строку Следовать параметрам…

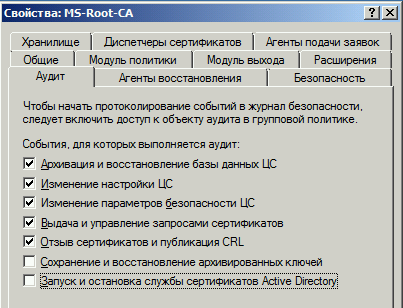

Перейти в закладку Аудит. Включить протоколирование событий безопасности. Активировать события безопасности, кроме Сохранение и восстановление архивированных ключей и Запуск и остановка службы сертификатов Active Directory

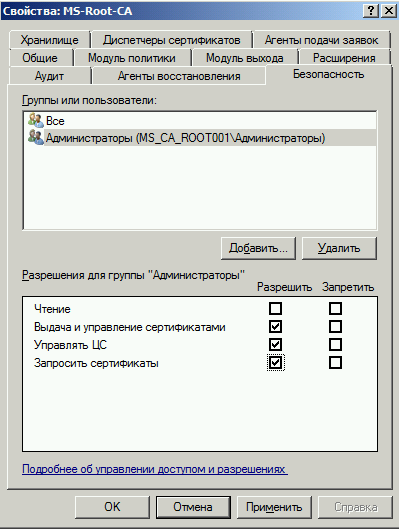

Перейди в закладку Безопасность. Разрешите Администратору запрашивать сертификаты:

Настройка публикации списка отозванных сертификатов

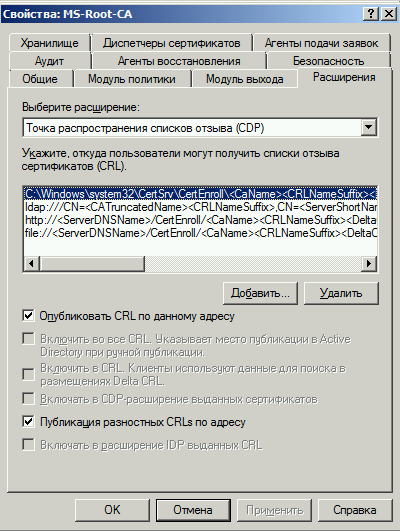

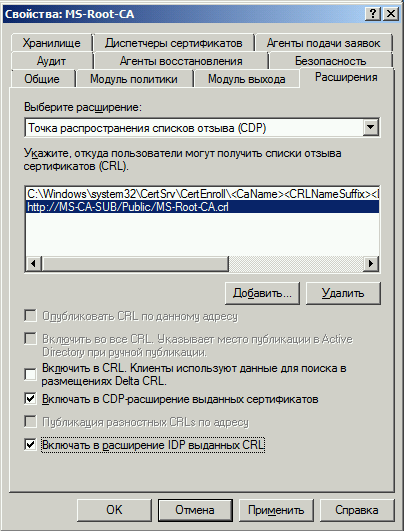

Перейти в закладку Расширения. В меню Выберите расширение выбрать Точка распространения списка отзыва (CDP). Удалить точки распространения, кроме C:\Windows.Добавить путь, например, https://servername /Public/Certname.crl, где servername – сервер, на котором будет настроено публичное хранилище, а Certname – название сертификата.

Включить настройки Включать в CDP-расширение выданных сертификатов и Включать в расширения IDP выданных CRL. Перезапустить центр сертификации.

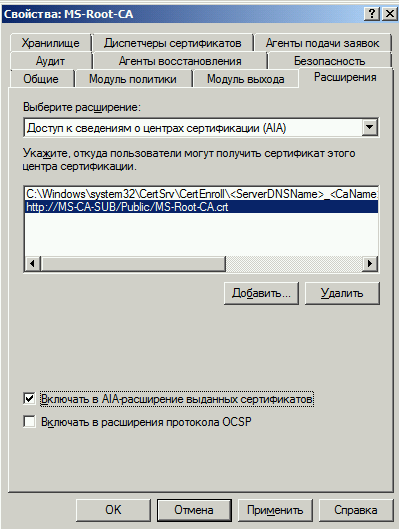

В дополнение к CDP, необходимо сконфигурировать дополнение, включающее информацию о локализации сертификата ЦС AIA. Для этого в поле Выберите расширение перейти к Authority Information Access (AIA). Удалить доступы к сведениям о центрах сертификации, кроме C:\Windows…. Добавить путь, например, https://servername/Public/Certname.ce, где servername – сервер, на котором будет настроено публичное хранилище, а Certname – название сертификата.

Включить настройки Включать в AIA-расширение выданных сертификатов. Перезапустить Центр сертификации.

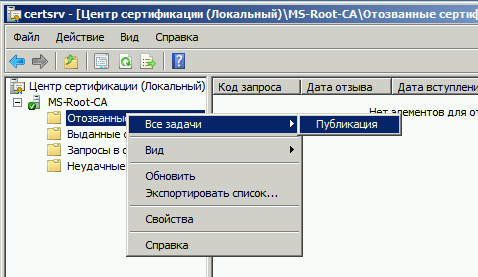

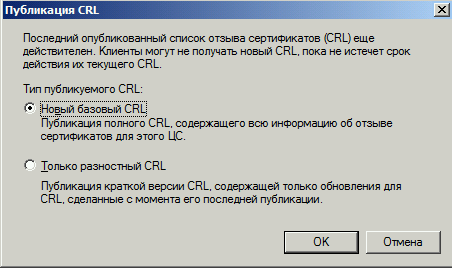

Поскольку значения дополнений CDP и AIA изменены, то для учета изменений необходимо выпустить и опубликовать CRL. Для публикации CRL необходимо в дереве консоли Центра сертификации нажать правой кнопкой мыши на узел Отозванные сертификаты. В появившемся меню выбрать Все задачи - Публикация

Оставить по умолчанию тип публикуемого CRL – Новый базовый CRL. Нажать кнопку ОК.

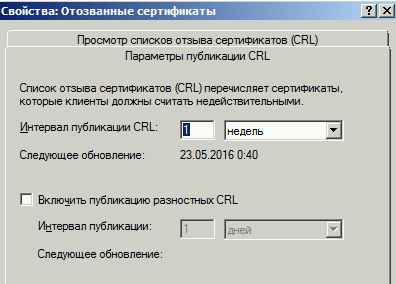

Для просмотра и изменения параметров публикации CRL в окне контекстного меню выберем Свойства.

Посмотреть выпущенные списки отозванных сертификатов можно в закладке Просмотр списков отзыва сертификатов (CRL).

Списки отозванных сертификатов размещены в папке C:\Windows\System32\Certsrv\CertEnroll, куда по умолчанию публикуются списки.