Угрозы безопасности персональных данных при их обработке в информационных системах

Согласно пункту 2 статьи 19 Федерального закона от 27.07.2006 №152-ФЗ «О персональных данных» обеспечение безопасности персональных данных достигается:

- определением угроз безопасности персональных данных при их обработке в информационных системах персональных данных;

- применением организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных, необходимых для выполнения требований к защите персональных данных, исполнение которых обеспечивает установленные Правительством Российской Федерации уровни защищенности персональных данных;

Угроза безопасности информационной системы - это возможные воздействия на информационную систему, которые прямо или косвенно могут нанести ущерб ее безопасности.

Уязвимость информационной системы – это характеристика или свойство информационной системы, использование которой нарушителем может привести к реализации угрозы.

Атака - это действие, предпринимаемое злоумышленником, которое заключается в поиске и использовании той или иной уязвимости системы.

Атака - это реализация угрозы безопасности.

Основой для анализа риска реализации угроз и формулирования требований к разрабатываемой системе защиты ИС является их обязательная идентификация, а именно:

- перечень возможных угроз информационной безопасности

- оценки вероятностей их реализации

- модель нарушителя

Кроме выявления возможных угроз должен быть проведен анализ этих угроз на основе их классификации по ряду признаков.

Каждый признаков классификации отражает одно из обобщенных требований к системе защиты. При этом угрозы, соответствующие каждому признаку классификации, позволяют детализировать отражаемое этим признаком требование.

Необходимость классификации угроз информационной безопасности ИС обусловлена тем, что:

- архитектура современных средств автоматизированной обработки информации,

- организационное, структурное и функциональное построение информационно-вычислительных систем и сетей,

- технологии и условия автоматизированной обработки информации такие, что накапливаемая, хранимая и обрабатываемая информация подвержена случайным влияниям чрезвычайно большого числа факторов. В силу этого становится невозможным формализовать задачу описания полного множества угроз.

Как следствие, для защищаемой системы определяют не полный перечень угроз, а перечень классов угроз.

Анализ угроз ПДн по базовым признакам ведется по ГОСТ Р51275-2006 «Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения». Общий перечень возможный угроз.

Внутренние факторы:

- Передача сигналов по линиям связи;

- Излучения сигналов (акустических, электромагнитных);

- Побочные электромагнитные излучения;

- Паразитное электромагнитное излучение;

- Наводки в линиях связи, цепях электропитания, заземления;

- Дефекты, сбои, отказы и аварии технических средств;

- Дефекты, сбои, отказы и аварии программного обеспечения;

- Разглашение защищаемой информации лицами, не имеющими права доступа к ней;

- Передача защищаемой информации по открытым каналам связи;

- Обработка информации на незащищенных технических средствах;

- опубликование информации в открытой печати и СМИ;

- копирование информации на незарегистрированный носитель информации;

- передача носителя информации лицам, не имеющим права доступа к ней;

- утрата носителя информации;

- несанкционированное изменение информации;

- НСД к информации путем:

- хищение носителя информации;

- нарушение функционирования технических средств;

- несоблюдение требований по защите информации;

- ошибки обслуживающего персонала.

• подключения к техническим средствам;

• использования закладных устройств;

• использования дефектов и уязвимостей ПО;

• внесение программных закладок;

• применения вирусов;

Внешние факторы:

- Явления техногенного характера (непреднамеренное электромагнитное облучение объекта информатизации, радиационное облучение, сбои, отказы и аварии);

- Природные явления, стихийные бедствия:

- разведка (радиоэлектронная, оптико-электронная, фотографическая, визуально-оптическая, акустическая, гидроакустическая, техническая компьютерная)

- Блокирование доступа к информации путем перегрузки технических средств ложными заявками на обработку;

- Действия криминальных групп (диверсии на объектах информатиза-ции)

- Искажение, уничтожение или блокирование информации с применением силового электромагнитного воздействия, компьютерных или сетевых атак.

• Термические факторы (пожары, заморозки)

• Климатические факторы (наводнения, ураганы, сели, лавины)

• Механические (землетрясения)

• Электромагнитные (грозовые разряды)

• Биологические (микробы, грызуны)

• Химические (агрессивные среды)

Под угрозами безопасности ПДн при их обработке в ИСПДн понимается совокупность условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к персональным данным, результатом которого может стать уничтожение, изменение, блокирование, копирование, распространение персональных данных, а также иных несанкционированных действий при их обработке в информационной системе персональных данных.

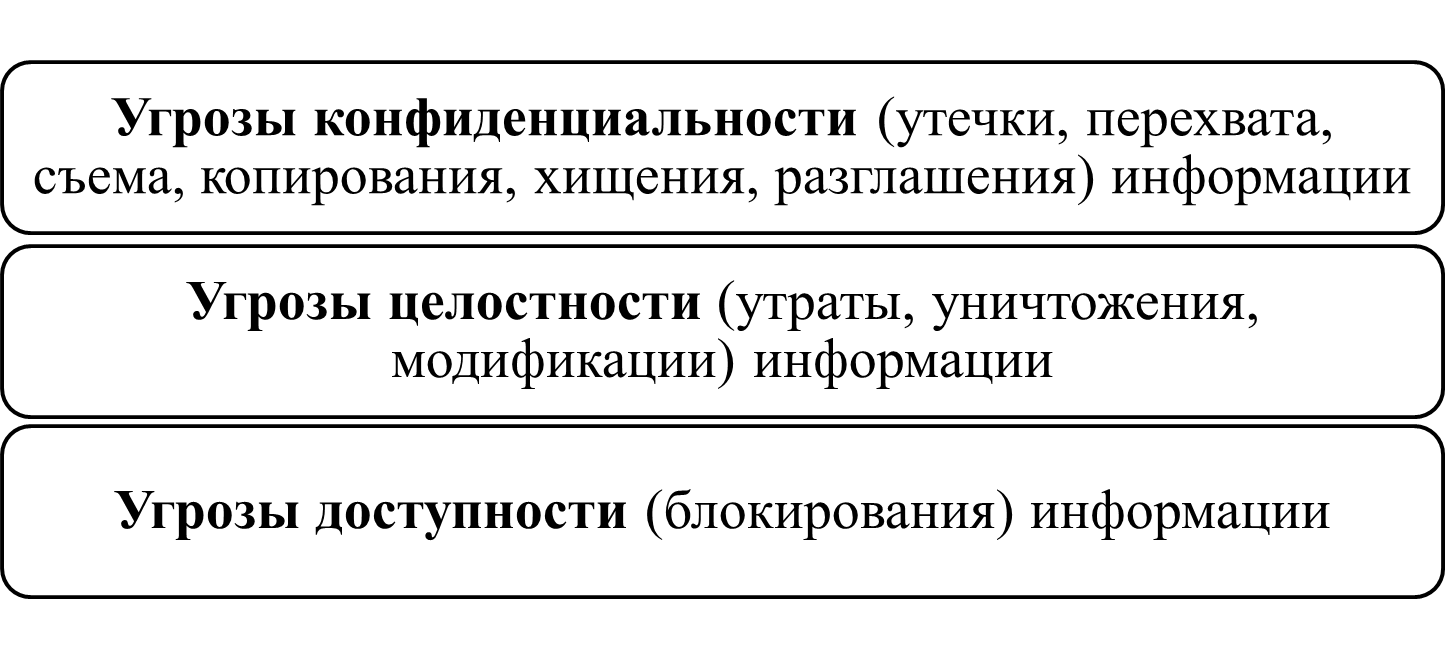

Классификация угроз безопасности ПДн

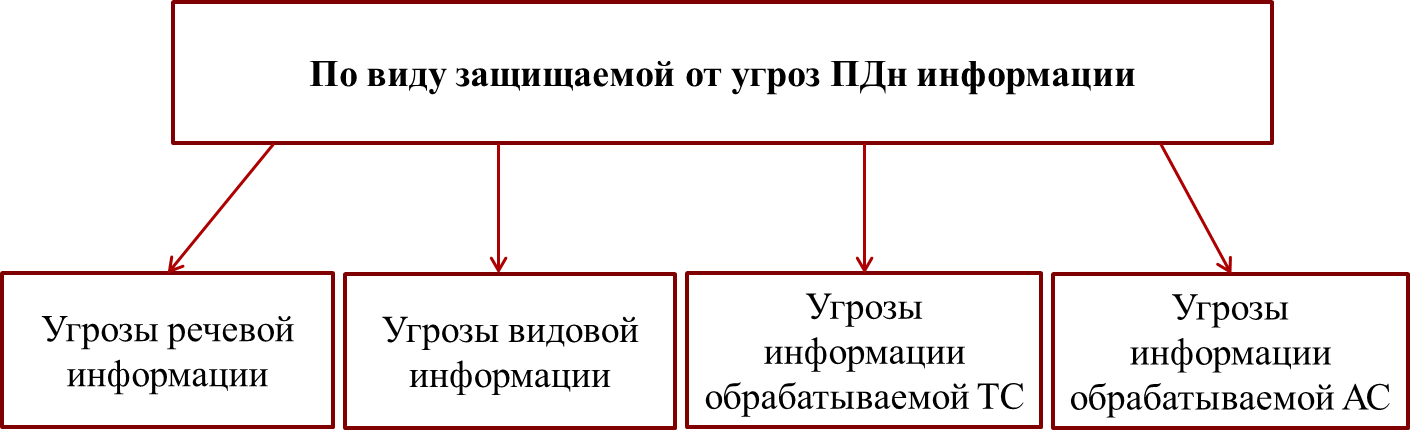

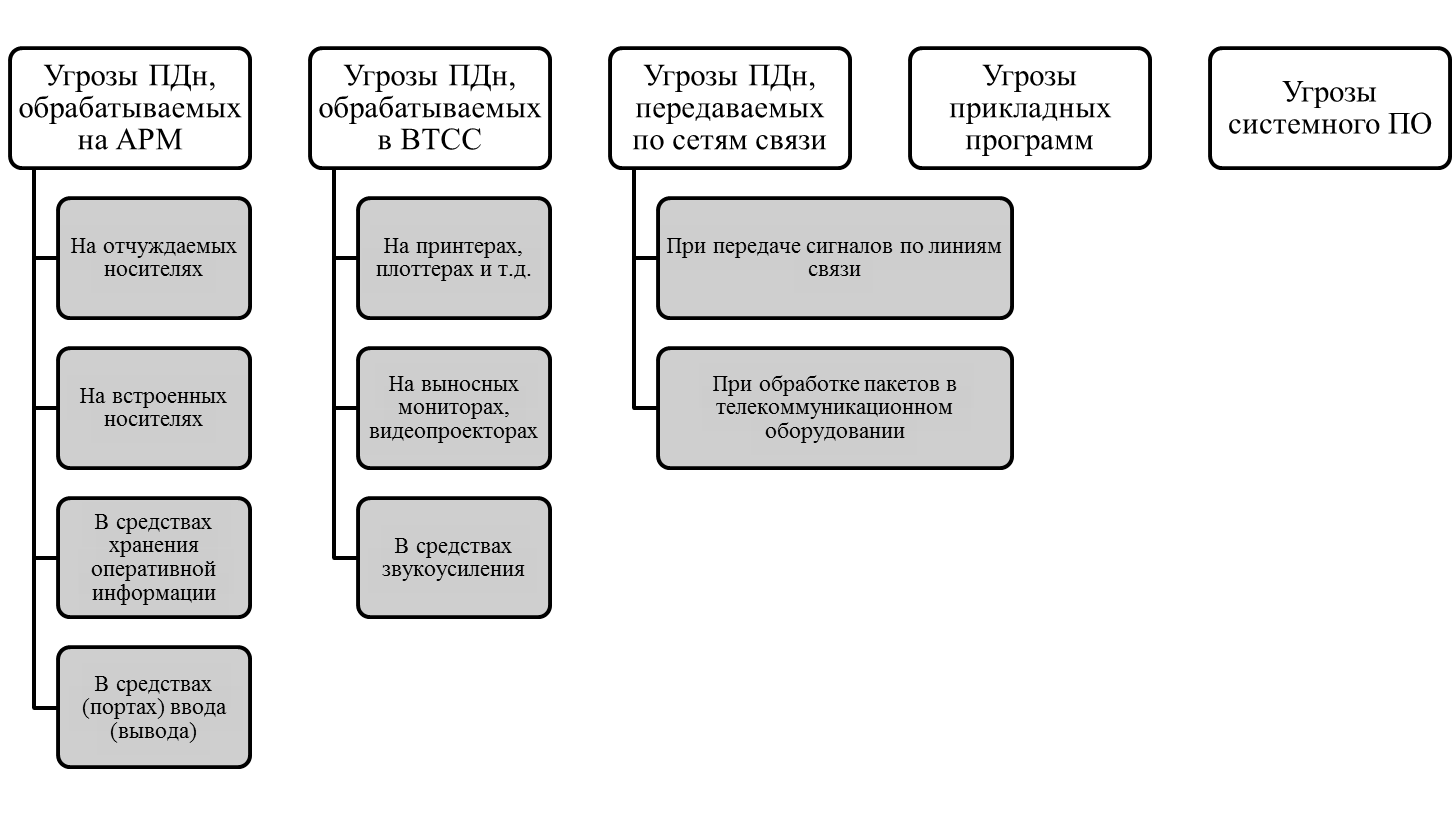

По виду защищаемой от угроз ПДн информации, содержащей ПДн:

По видам возможных источников угроз ПДн:

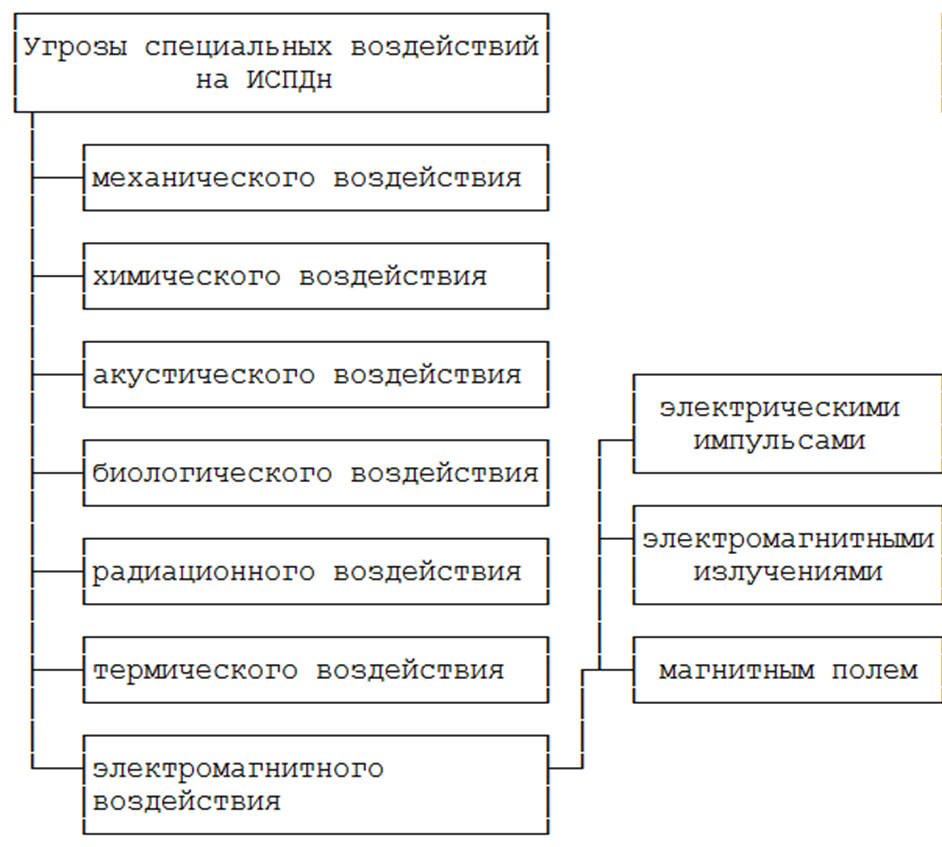

По способу реализации угроз ПДн (специальные воздействия):

По виду нарушаемого свойства информации:

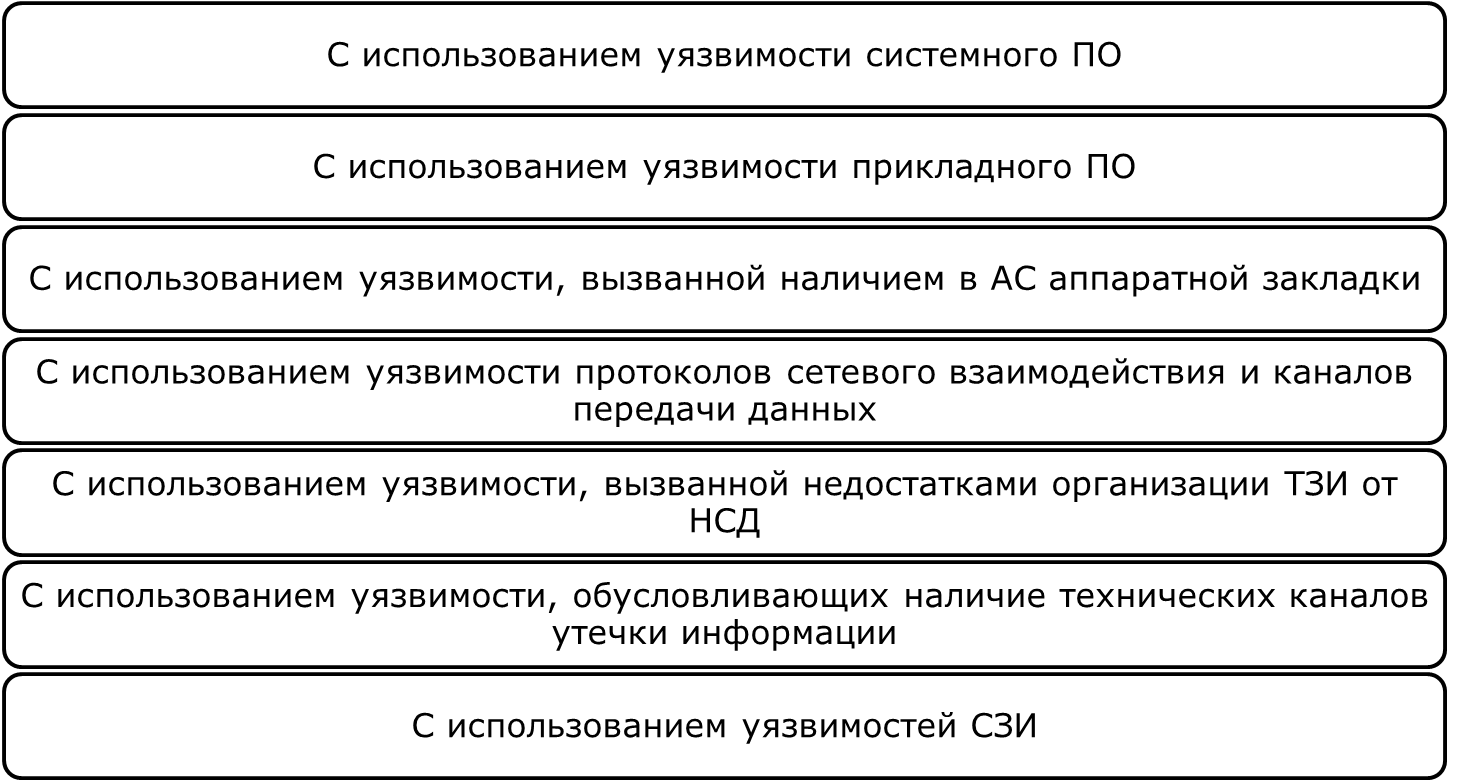

По используемой уязвимости:

По объекту воздействия:

Угрозы безопасности ПДн при их обработке в ИСПДн

«Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных» содержит систематизированный перечень угроз безопасности ПДн при их обработке в ИСПДн.

Угрозы безопасности ПДн определяются с учетом характеристик ИСПДн, свойств среды (пути) распространения информативных сигналов, содержащих защищаемую информацию, и возможностей источников угрозы.

К характеристикам ИСПДн можно отнести:

- объем обрабатываемых в ИСПДн персональных данных;

- структуру ИСПДн;

- наличие подключений ИСПДн к сетям связи общего пользования и (или) сетям международного информационного обмена;

- подсистемы безопасности ПДн;

- режимы обработки ПДн;

- режимы разграничения прав доступа пользователей ИСПДн;

- местонахождение и условия размещения технических средств ИСПДн.

Основными элементами ИСПДн являются:

- Персональные данные, содержащиеся в базе данных, как совокупность информации и ее источников, используемых в ИСПДн.

- Информационные технологии, как совокупность приемов,способов и методов применения средств вычислительной техники при обработке ПДн.

- Технические средства, осуществляющие обработку ПДн.

- Программные средства (операционные системы, прикладное ПО, СУБД).

- Средства защиты информации.

- ВТСС.

Возможности источников угроз безопасности ПДн обусловлены совокупностью способов несанкционированного и (или) случайного доступа к ПДн, в результате которого возможно нарушение конфиденциальности (копирование, неправомерное распространение), целостности (уничтожение, изменение) и доступности (блокирование) ПДн.

Угроза безопасности ПДн реализуется в результате образования канала реализации угрозы между источником угрозы и носителем (источником) ПДн, что создает условия для нарушения безопасности ПДн (несанкционированный или случайный доступ).

Источниками информации в общем случае являются:

- речь;

- электромагнитные поля;

- электрические сигналы;

- визуальная информация;

- бит, байт, файлы и другие логические структуры.

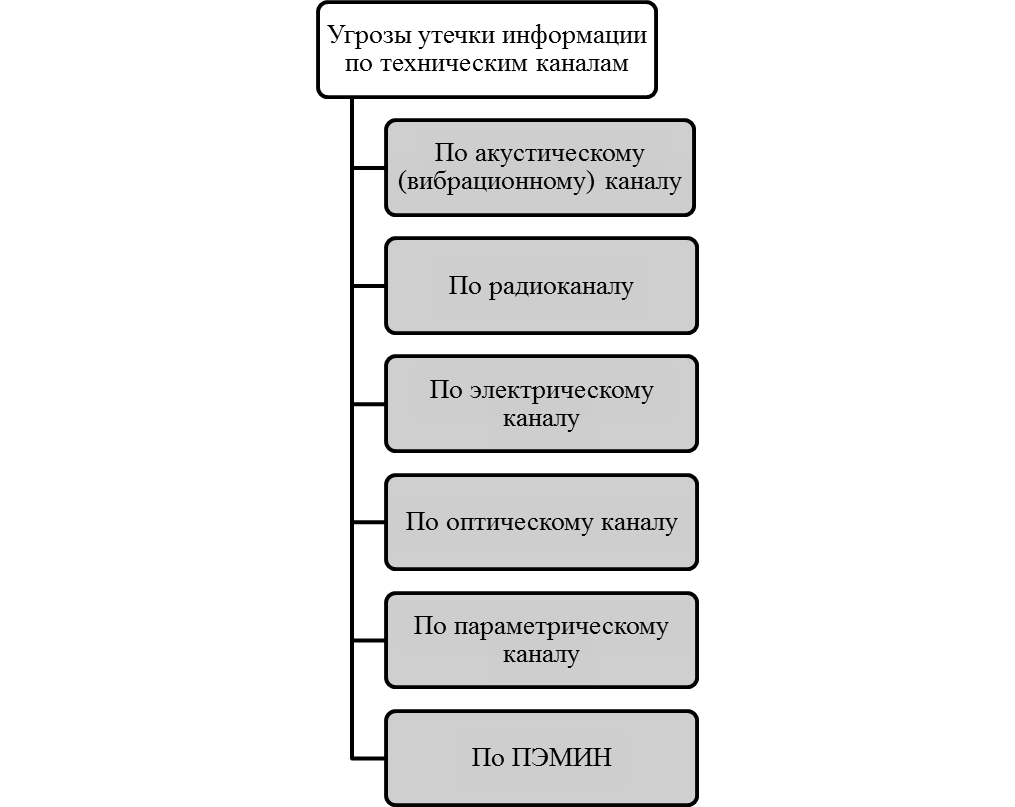

Угрозы утечки информации по техническим каналам

Источниками угроз утечки информации по техническим каналам являются:

- физические лица, не имеющие доступа к ИСПДн;

- зарубежные спецслужбы;

- организации (в том числе террористические);

- криминальные группировки.

При обработке ПДн в ИСПДн за счет реализации технических каналов утечки информации возможно возникновение следующих угроз ПДн:

- угроз утечки акустической (речевой) информации;

- угроз утечки видовой информации;

- угроз утечки информации по каналам побочных электромагнитных излучений и наводок (ПЭМИН).

Возникновение угроз утечки акустической (речевой) информации, содержащейся непосредственно в произносимой речи пользователя ИСПДн, при обработке ПДн в ИСПДн, обусловлено наличием функций голосового ввода ПДн в ИСПДн или функцией воспроизведения ПДн акустическими средствами ИСПДн.

Угрозы утечки видовой информации реализуются за счет просмотра ПДн с помощью оптических (оптикоэлектронных) средств с экранов дисплеев и других средств отображения средств вычислительной техники, информационно-вычислительных комплексов, технических средств обработки графической, видео- и буквенно-цифровой информации, входящих в состав ИСПДн.

Возникновение угрозы ПДн по каналам ПЭМИН возможно за счет перехвата техническими средствами побочных (не связанных с прямым функциональным значением элементов ИСПДн) информативных электромагнитных полей и электрических сигналов, возникающих при обработке ПД техническими средствами ИСПДн.

Подробно про технические каналов утечки информации можно прочитать в материале "Защита информации от утечки по техническим каналам"

Угрозы НСД к информации в ИСПДн

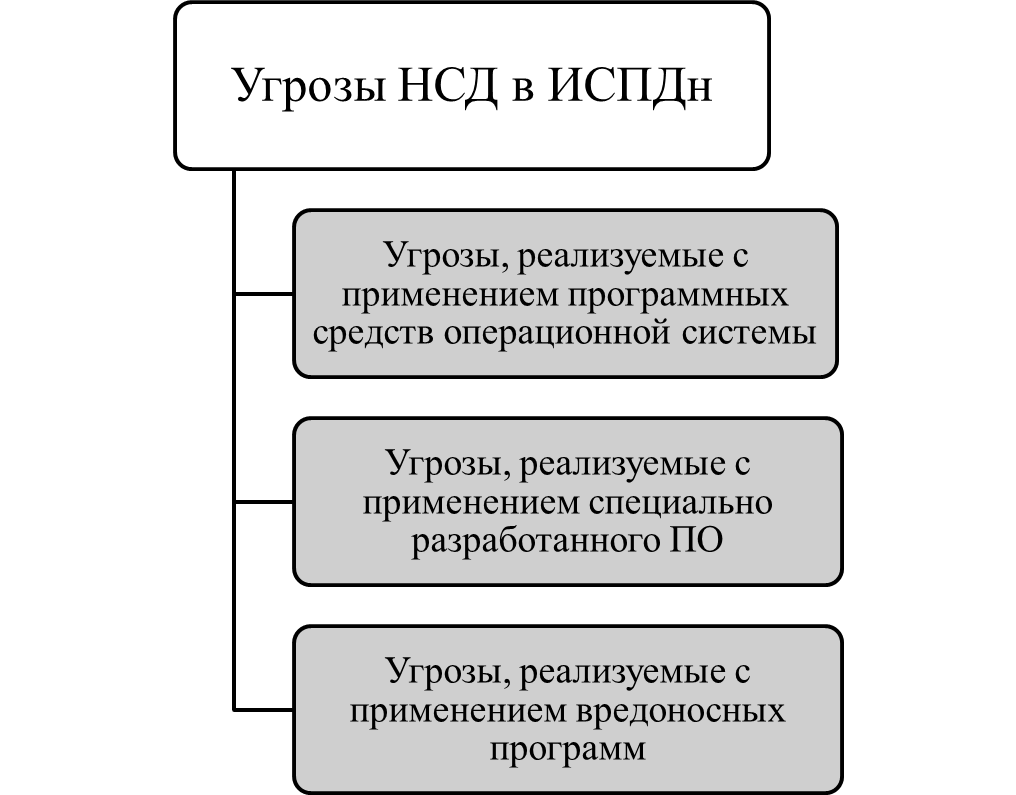

Угрозы НСД в ИСПДн с применением программных и программно-аппаратных средств:

- угрозы доступа (проникновения) в операционную среду компьютера с использованием штатного программного обеспечения (средств операционной системы или прикладных программ общего применения);

- угрозы создания нештатных режимов работы программных (программно-аппаратных) средств за счет преднамеренных изменений служебных данных, игнорирования предусмотренных в штатных условиях ограничений на состав и характеристики обрабатываемой информации, искажения (модификации) самих данных и т.п.;

- угрозы внедрения вредоносных программ (программно-математического воздействия).

Источниками угроз НСД в ИСПДн могут быть:

- нарушитель;

- носитель вредоносной программы;

- аппаратная закладка.

Носителем вредоносной программы может быть аппаратный элемент компьютера или программный контейнер, например:

- отчуждаемый носитель, то есть дискета, оптический диск (CD-R, CD-RW), флэш-память, отчуждаемый винчестер и т.п.;

- встроенные носители информации (винчестеры, микросхемы оперативной памяти, процессор, микросхемы системной платы, микросхемы устройств, встраиваемых в системный блок, - видеоадаптера, сетевой платы, звуковой платы, модема, устройств ввода/вывода магнитных жестких и оптических дисков, блока питания и т.п., микросхемы прямого доступа к памяти, шин передачи данных, портов ввода/вывода);

- микросхемы внешних устройств (монитора, клавиатуры, принтера, модема, сканера и т.п.).

Уязвимость информационной системы персональных данных - недостаток или слабое место в системном или прикладном программном (программно-аппаратном) обеспечении автоматизированной информационной системы, которые могут быть использованы для реализации угрозы безопасности персональных данным. Причинами возникновения уязвимостей являются:

- ошибки при проектировании и разработке ПО;

- преднамеренные действия по внесению уязвимостей в ходе проектирования и разработки ПО;

- неправильные настройки ПО, неправомерное изменение режимов работы устройств и программ;

- несанкционированное внедрение и использование неучтенных программ с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях);

- внедрение вредоносных программ, создающих уязвимости в ПО;

- несанкционированные неумышленные действия пользователей, приводящие к возникновению уязвимостей;

- сбои в работе аппаратного и ПО (вызванные сбоями в электропитании, выходом из строя аппаратных элементов, внешними воздействиями электромагнитных полей технических устройств и др.).

Под программным (программно-математическим) воздействием понимается несанкционированное воздействие, осуществляемое с использованием вредоносных программ (программ с потенциально опасными последствиями).

Вредоносная программа - программа, предназначенная для осуществления несанкционированного доступа и (или) воздействия на информацию или ресурсы автоматизированной информационной системы.

Программно-математические воздействия относятся к преднамеренным угрозам безопасности информации (ГОСТ Р 50922-2006. Защита информации. Основные термины и определения.)

Помимо перечисленных, можно выделить также:

- Анализ сетевого трафика (исследование характеристик сетевого трафика, перехват данных, идентификаторов и паролей)

- Сканирование сети (определение протоколов, доступных портов, паролей)

- Угроза выявления пароля (атака с целью получения НСД к информации)

- Подмена доверенного объекта сети (изменения пути прохождения сообщений, НСД к сетевым ресурсам)

- Навязывание ложного маршрута сети (изменение маршрутно-адресных данных, навязывание ложных сообщений)

- Внедрение ложного объекта сети (перехват и просмотр трафика)

- Отказ в обслуживании (снижение пропускной способности канала, отказ в установлении соединения, нарушение работы сетевых ресурсов)

- Удаленный запуск приложений (скрытое управление системой)

Методика определения актуальных угроз безопасности ПДн при их обработке в ИСПДн

Наличие источника угрозы и уязвимого звена, которое может быть использовано для реализации угрозы, указывает на присутствие данной угрозы.

Формирование перечня угроз производится на основе:

- Перечня источников угроз (путем опроса специалистов);

- Перечня уязвимых звеньев (по результатам сканирования узлов);

- Перечня технических каналов утечки информации (по результатам обследования).

Согласно методике определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных (утв. ФСТЭК РФ 14.02.2008) на основании перечня угроз формируется перечень актуальных угроз безопасности ПДн.

Порядок определения актуальных угроз безопасности ПДн

Актуальной считается угроза, которая:

- Может быть реализована в ИСПДн

- Представляет опасность ПДн (наносит существенный ущерб)

Для оценки возможности реализации угрозы применяются два показателя:

- уровень исходной защищенности ИСПДн;

- частота (вероятность) реализации рассматриваемой угрозы.

Под уровнем исходной защищенности ИСПДн понимается обобщенный показатель, зависящий от технических и эксплуатационных характеристик ИСПДн.

Вероятность реализации угрозы – это определяемый экспертным путем показатель, характеризующий, насколько вероятным является реализация конкретной угрозы безопасности ПДн для данной ИСПДн в складывающихся условиях обстановки.

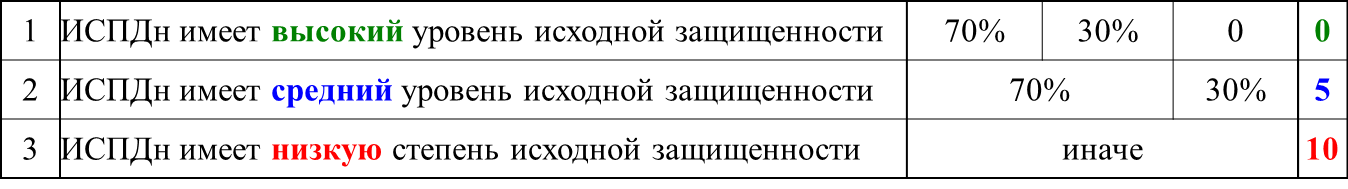

Определение уровня исходной защищенности ИСПДн (Y1):

| Технические и эксплуатационные характеристики ИСПДн | Уровень защищенности | ||

|---|---|---|---|

| Высокий | Средний | Низкий | |

| 1. По территориальному размещению: | |||

| распределенная ИСПДн, которая охватывает несколько областей, краев, округов или государство в целом; | - | - | + |

| городская ИСПДн, охватывающая не более одного населенного пункта (города, поселка); | - | - | + |

| корпоративная распределенная ИСПДн, охватывающая многие подразделения одной организации; | - | + | - |

| локальная (кампусная) ИСПДн, развернутая в пределах нескольких близко расположенных зданий; | - | + | - |

| локальная ИСПДн, развернутая в пределах одного здания | + | - | - |

| 2. По наличию соединения с сетями общего пользования: | |||

| ИСПДн, имеющая многоточечный выход в сеть общего пользования; | - | - | + |

| ИСПДн, имеющая одноточечный выход в сеть общего пользования; | - | + | - |

| ИСПДн, физически отделенная от сети общего пользования | + | - | - |

| 3. По встроенным (легальным) операциям с записями баз персональных данных: | |||

| чтение, поиск; | + | - | - |

| запись, удаление, сортировка; | - | + | - |

| модификация, передача | - | - | + |

| 4. По разграничению доступа к персональным данным: | |||

| ИСПДн, к которой имеют доступ определенный перечень сотрудников организации, являющейся владельцем ИСПДн, либо субъект ПДн; | - | + | - |

| ИСПДн, к которой имеют доступ все сотрудники организации, являющейся владельцем ИСПДн; | - | - | + |

| ИСПДн с открытым доступом | - | - | + |

| 5. По наличию соединений с другими базами ПДн иных ИСПДн: | |||

| Интегрированная ИСПДн (организация использует несколько баз ПДн ИСПДн, при этом организация не является владельцем всех используемых баз ПДн) | - | - | + |

| ИСПДн, в которой используется одна база ПДн, принадлежащая организации-владельцу данной ИСПДн | + | - | - |

| 6. По уровню (обезличивания) ПДН: | |||

| ИСПДн в которой предоставляемые пользователю данные являются обезличенными (на уровне оранизации, отрасли, области, региона и т.д.) | + | ||

| ИСПДн в которой данные обезличиваются только при передаче в другие организации и не обесличены при предоставлении пользователю в орагнизации | + | ||

| ИСПДн в которой предоставляемые пользователю данные не являются обезличенными (то есть присутствует информация, позволяющая идентифицировать субъекта ПДн) | + | ||

| 7. По объему ПДн, которые предоставляются сторонним пользователям ИСПДн без предварительной обработки | |||

| ИСПДн, предоставляющая всю БД с ПДн | - | - | + |

| ИСПДн, предоставляющая часть ПДн | - | + | - |

| ИСПДн, не предоставляющие никакой информации | + | - | - |

Определение вероятности реализации угрозы (Y2)

- Маловероятно (0) – отсутствуют объективные предпосылки для осуществления угрозы

- Низкая вероятность (2) – объективные предпосылки для реализации угрозы существуют, но принятые меры существенно затрудняют ее реализацию

- Средняя вероятность (5) – объективные предпосылки для реализации угрозы существует, но принятые меры обеспечения безопасности ПДн недостаточны

- Высокая вероятность (10) – объективные предпосылки для реализации угрозы существуют и меры по обеспечению безопасности ПДн не приняты

Возможность реализации (коэффициент реализуемости) угрозы Y определяется как

Y=(Y1+Y2)/20

По значениям коэффициента реализуемости угрозы Y формируется вербальная (словесная) интерпретация реализуемости угрозы:

- если 0 ≤ Y ≤ 0,3, то возможность реализации угрозы низкая;

- если 0,3 < Y ≤ 0,6, то возможность реализации угрозы средняя;

- если 0,6 < Y ≤ 0,8, то возможность реализации угрозы высокая;

- если Y > 0,8, то возможность реализации угрозы очень высокая

Оценка опасности конкретной угрозы определяется на основе опроса экспертов и специалистов ИСПДн в виде вербального показателя опасности:

- Низкая опасность – если реализация угрозы может привести к незначительным негативным последствиям для субъектов ПДн

- Средняя опасность - если реализация угрозы может привести к негативным последствиям для субъектов ПДн

- Высокая опасность - если реализация угрозы может привести к значительным негативным последствиям для субъектов ПДн

Правила отнесения угрозы безопасности ПДн к актуальной показаны на рисунке:

Модель угроз и модель нарушителя в соответствии с требованиями ФСТЭК России

Модель угроз безопасности ПДн при их обработке в ИСПДн содержит систематизированный перечень угроз безопасности ПНд при их обработке в ИСПДн.

В Модели угроз дано обобщенное описание ИСПДн как объектов защиты, возможных источников угроз безопасности ПДн, основных классов уязвимостей ИСПДн, возможных видов неправомерных действий и деструктивных воздействий на ПДн, а также основных способов их реализации.

Угрозы безопасности ПДн, обрабатываемых в ИСПДн, содержащиеся в Модели угроз, необходимо уточнять и дополнять по мере выявления новых источников угроз, развития способов и средств реализации угроз безопасности ПДн в ИСПДн.

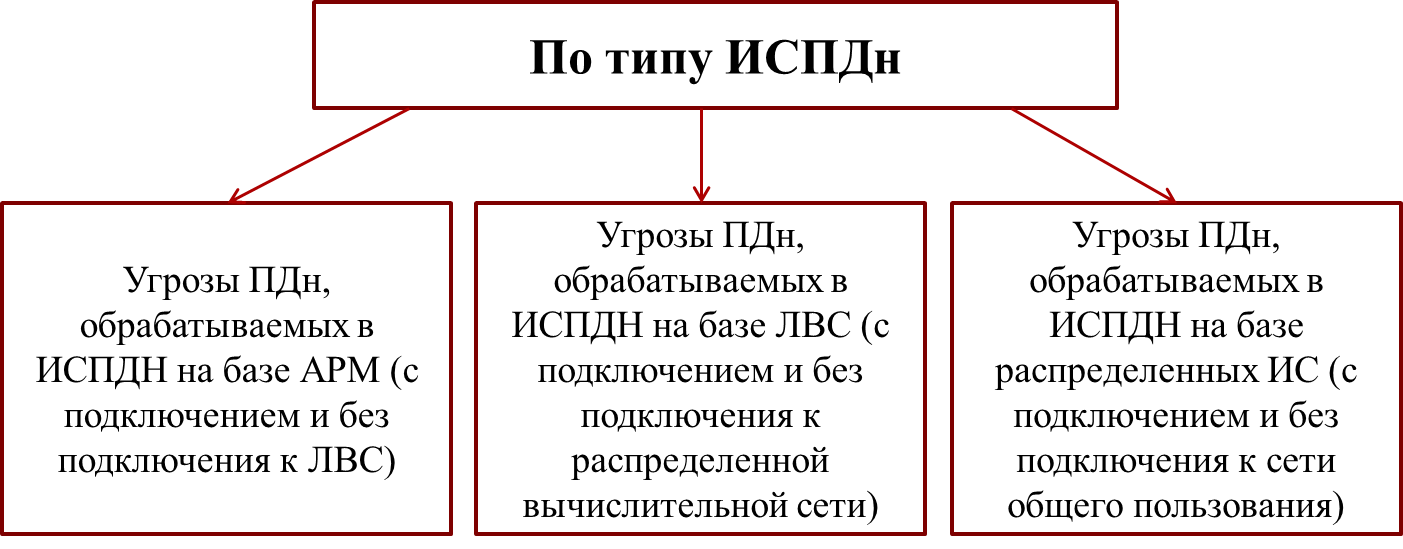

В зависимости от технологий, состава и характеристик технических средств ИСПДн, а также опасности реализации УБПДн и наступления последствий в результате несанкционированного или случайного доступа можно выделит следующие типы ИСПДн:

- автоматизированные рабочие места, не имеющие подключение к сетям связи общего пользования и (или) сетям международного информационного обмена;

- автоматизированные рабочие места, имеющие подключение к сетям связи общего пользования и (или) сетям международного информационного обмена;

- локальные ИСПДн, не имеющие подключение к сетям связи общего пользования и (или) сетям международного информационного обмена;

- локальные ИСПДн, имеющие подключение к сетям связи общего пользования и (или) сетям международного информационного обмена;

- распределенные ИСПДн, не имеющие подключение к сетям связи общего пользования и (или) сетям международного информационного обмена;

- распределенные ИСПДн, имеющие подключение к сетям связи общего пользования и (или) сетям международного информационного обмена.

Типовые угрозы никак не привязаны к уровням защищенности ИСПДн, а привязаны только к особенностям построения ИСПДн. Поэтому необходимо на основе типовых моделей формировать частные модели угроз для каждой ИСПДн. При формировании частных моделей угроз наборы угроз типовых моделей могут быть детализированы, дополнены, а также сокращен за счет применения методики актуализации угроз. Кроме того, в типовой модели не определено, как модель угроз связана с моделью нарушителя и как для актуальных угроз должны быть назначены меры и средства защиты из перечня мер для соответствующего уровням защищенности ИСПДн.

Модель нарушителя

Нарушитель - любое лицо, преднамеренно использующее уязвимости технических и нетехнических мер и средств контроля и управления безопасностью с целью захвата или компрометации информационных систем и сетей, или снижения доступности ресурсов информационной системы и сетевых ресурсов для законных пользователей. (ГОСТ Р ИСО/МЭК 27033-1-2011: Информационная технология. Методы и средства обеспечения безопасности. Безопасность сетей. Часть 1. Обзор и концепции)

Модель нарушителя включает в себя описание о вероятных категориях лиц, к которым может принадлежать нарушитель, мотивах действий нарушителя и преследуемых им целях, квалификации нарушителя, его технической оснащенности, используемых им методах и средствах и о характере возможных действий.

Модель нарушителя безопасности ПДн ФСТЭК России:

Под нарушителем понимается физическое лицо (лица), случайно или преднамеренно совершающие действия, следствием которых является нарушение безопасности ПДн при их обработке в ИСПДн. («Методика определения актуальных угроз безопасности ПДн при их обработке в ИСПДн»).

По наличию права постоянного или разового доступа в ИСПДн нарушители подразделяются на два типа:

- Нарушители, не имеющие доступа к ИСПДн, реализующие угрозы из внешних сетей связи общего пользования и сетей международного информационного обмена – внешние нарушители.

- Нарушители, имеющие доступ к ИСПДн, включая пользователей ИСПДн, реализующие угрозы непосредственно в ИСПДн – внутренние нарушители.

Потенциальными внутренними нарушителями являются:

- Пользователи системы;

- Обслуживающий технические средства персонал;

- Системные администраторы, администраторы СУБД;

- Технический персонал;

- Администраторы информационной безопасности;

- Руководители разных уровней.

Потенциальными внешними нарушителями считаются:

- Посетители;

- Представители организаций;

- ИТР;

- Криминальные организации.

Основными мотивами совершения нарушений являются:

- Халатность (случайность, некомпетентность);

- Самоутверждение;

- Вандализм;

- Принуждение;

- Месть;

- Корыстный интерес;

- Идейные (политические) интересы.

Перейдем к классификации нарушителей.

По уровню знаний:

- Знает функциональные особенности АС, основные закономерности формирования в ней массивов данных и потоков запросов к ним, умеет пользоваться штатными средствами.

- Обладает высоким уровнем знаний и опытом работы с техническими средствами системы и их обслуживания.

- Обладает высоким уровнем знаний в области программирования и вычислительной техники, проектирования и эксплуатации АИС.

- Знает структуру, функции и механизм действия средств защиты, их сильные и слабые стороны/

По уровню возможностей:

- Применяющий агентурные методы.

- Применяющий пассивные средства перехвата (без модификации компонентов системы).

- Использующих только штатные средства и недостатки систем защиты для ее преодоления (несанкционированные действия с использованием разрешенных средств).

- Применяющий методы и средства активного воздействия (модификация и подключение дополнительных технических средств, подключение к каналам передачи данных, внедрение программных закладок, использование специальных программ и технологий.)

По времени действия:

- В процессе функционирования АС (во время работы компонентов системы).

- В период неактивности компонентов системы (в нерабочее время, во время плановых перерывов в ее работе, перерывов для обслуживания и ремонта).

- В процессе функционирования АС (во время период неактивности компонентов системы).

По месту действия:

- Без доступа на контролируемую территорию.

- С контролируемой территории без доступа в здание.

- Внутри помещений, но без доступа к техническим средствам АС.

- С рабочих мест конечных пользователей АС.

- С доступом к данным (БД, архивы).

- С доступом к управлению средствами защиты информации.

По цели совершения нарушений:

- Получение конфиденциальной информации (по отдельным или всем субъектам ПДн) из ИСПДн.

- Модификация (удаление, добавление, фальсификация) сведений (по отдельным или всем субъектам ПДн) в ИСПДн.

- Нарушение процессов обработки ПДн (полное или частичное нарушение работоспособности ИСПДн).

При анализе актуальных угроз конкретным ПДн целесообразно по каждой цели сделать предположения о том, кому (субъект), зачем (мотив) и в какой мере (вероятность действия) это нужно.

Внешними нарушителями согласно ФСТЭК России являются:

- Разведывательные службы государств.

- Криминальные структуры.

- Конкуренты.

- Недобросовестные партнеры.

- Физические лица.

Перечисленные нарушители могут иметь следующие возможности:

- Осуществлять НСД к каналам связи, выходящим за пределы служебных помещений;

- Осуществлять НСД через АРМ, подключенным к сетям общего пользования;

- Осуществлять НСД к информации с использованием специальных программных воздействий посредством вирусов, вредоносных программ, программных закладок;

- Осуществлять НСД через элементы информационной инфраструктуры ИСПДн, которые в процессе своего жизненного цикла оказываются за пределами КЗ;

- Осуществлять НСД через СМЭВ при их подключении к ИСПДн.

Внутренними нарушителями в зависимости от способа доступа и полномочий доступа к ПДн согласно ФСТЭК России являются:

- Лица, имеющие санкционированный доступ к ИСПДн, но не имеющие доступа к ПДн.

- Зарегистрированные пользователи ИСПДн, осуществляющие ограниченный доступ к ресурсам ИСПДн с рабочего места.

- Зарегистрированные пользователи ИСПДн, осуществляющие удаленный доступ к ПДн по локальным или распределенным информационным системам.

- Зарегистрированные пользователи ИСПДн с полномочиями администратора безопасности сегмента ИСПДн.

- Зарегистрированные пользователи с полномочиями системного администратора ИСПДн.

- Зарегистрированные пользователи с полномочиями администратора безопасности ИСПДн.

- Программисты-разработки (поставщики) прикладного программного обеспечения и лица, обеспечивающие его сопровождение на защищаемом объекте.

- Разработчики и лица, обеспечивающие поставку, сопровождение и ремонт технических средств на ИСПДн.

Построение Модели угроз ПДн в соответствии с требованиями ФСБ России

Построение Модели угроз осуществляется на основе:

- методических рекомендаций по разработке нормативных правовых актов, определяющих угрозы безопасности персональных данных, актуальные при обработке персональных данных в информационных системах персональных данных, эксплуатируемых при осуществлении соответствующих видов деятельности (утв. ФСБ России 31.03.2015 №149/7/2/6-432);

- приказа ФСБ России от 10.07.2014 №378 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности»:

Методика необходима для определения актуальности использования СКЗИ и определения актуальных угроз

• определяет состав и содержание организационных и технических мер по обеспечению безопасности ПДн при их обработке в ИСПДн с использованием СКЗИ;

• регулирует применение организационных и технических мер, с учетом требований эксплуатационной документации к СКЗИ.

Безопасность персональных данных при их обработке в информационных системах обеспечивается с помощью системы защиты персональных данных, включающей организационные меры и средства защиты информации (в том числе шифровальные (криптографические) средств).

Необходимым условием разработки системы защиты персональных данных является формирование модели угроз безопасности персональных данных.

Соотношение моделей угроз ФСТЭК России и ФСБ России:

В случае обеспечения безопасности персональных данных без использования криптосредств при формировании модели угроз используются методические документы ФСТЭК России.

В случае определения оператором необходимости обеспечения безопасности персональных данных с использованием криптосредств при формировании модели угроз используются методические документы ФСТЭК России и ФСБ России. При этом из двух содержащихся в документах ФСТЭК России и ФСБ России однотипных угроз выбирается более опасная.

По согласованию с ФСТЭК России и ФСБ России допускается формирование модели угроз только на основании настоящих методических документов ФСБ России.

Обобщенные возможности источников атак:

| № | Обобщенные возможности источников атак | Да/нет |

|---|---|---|

| 1 | Возможность самостоятельно осуществлять создание способов атак, подготовку и проведение атак только за пределами контролируемой зоны | |

| 2 | Возможность самостоятельно осуществлять создание способов атак, подготовку и проведение атак в пределах контролируемой зоны, но без физического доступа к аппаратным средствам, на которых реализованы СКЗИ и среда их функционирования | |

| 3 | Возможность самостоятельно осуществлять создание способов атак, подготовку и проведение атак в пределах контролируемой зоны с физическим доступом к аппаратным средствам, на которых реализованы СКЗИ и среда их функционирования | |

| 4* | Возможность привлекать специалистов, имеющих опыт разработки и анализа СКЗИ (включая специалистов в области анализа сигналов линейной передачи и сигналов побочного электромагнитного излучения и наводок СКЗИ) | |

| 5* | Возможность привлекать специалистов, имеющих опыт разработки и анализа СКЗИ (включая специалистов в области использования для реализации атак недокументированных возможностей прикладного программного обеспечения) | |

| 6* | Возможность привлекать специалистов, имеющих опыт разработки и анализа СКЗИ (включая специалистов в области использования для реализации атак недокументированных возможностей аппаратного и программного компонентов среды функционирования СКЗИ) |

Атаки и нарушители

Все возможные атаки определяются моделью нарушителя. Модель нарушителя тесно связана с моделью угроз и, по сути, является ее частью. Смысловые отношения между ними следующие.

В модели угроз содержится максимально полное описание угроз безопасности объекта.

Модель нарушителя cодержит описание предположения о возможностях нарушителя, которые он может использовать для разработки и проведения атак, а также об ограничениях на эти возможности.

Модель нарушителя для этапа эксплуатации технических и программных средств криптосредства и СФК должна иметь следующую структуру:

- описание нарушителей (субъектов атак);

- предположения об имеющейся у нарушителя информации об объектах атак;

- предположения об имеющихся у нарушителя средствах атак;

- описание каналов атак.

Существует шесть основных типов нарушителей: Н1, Н2-Н6.

Все физические лица, имеющие доступ к техническим и программным средствам информационной системы, разделяются на следующие категории:

• категория I - лица, не имеющие права доступа в контролируемую зону информационной системы;

• категория II - лица, имеющие право постоянного или разового доступа в контролируемую зону информационной системы.

Все потенциальные нарушители подразделяются на:

- внешних нарушителей, осуществляющих атаки из-за пределов контролируемой зоны информационной системы, могут быть как лица категории I, так и лица категории II;

- внутренних нарушителей, осуществляющих атаки, находясь в пределах контролируемой зоны информационной системы, могут быть только лица категории II.

Н1-Н2 - располагают только доступными в свободной продаже аппаратными компонентами криптосредства

Н2- Н6 – могут находится в момент атаки в КЗ

Н3-Н6 – могут быть известны все сети связи, работающие на едином ключе

Н4-Н6 – находящие в сговоре нарушители

Н5-Н6 – могут ставит работы по созданию способов и средств атак в научно-исследовательских центрах

Угрозы, не являющиеся атаками

- угрозы, не связанные с деятельностью человека: стихийные бедствия и природные явления (землетрясения, наводнения, ураганы и т.д.);

- угрозы социально-политического характера: забастовки, саботаж, локальные конфликты и т.д.;

- ошибочные действия и (или) нарушения тех или иных требований лицами, санкционировано взаимодействующими с возможными объектами угроз. Если, например, в качестве объекта угроз выступает автоматизированная система в защищенном исполнении (АСЗИ), то к таким действиям и нарушениям, в частности, относятся:

- игнорирование организационных ограничений (установленных правил) при работе с ресурсами АСЗИ, включая средства защиты информации. В частности:

- угрозы техногенного характера, основными из которых являются:

• непредумышленное искажение или удаление программных компонентов АСЗИ;

• внедрение и использование неучтенных программ;

• нарушение правил хранения информации ограниченного доступа, используемой при эксплуатации средств защиты информации (в частности, ключевой, парольной и аутентифицирующей информации);

• предоставление посторонним лицам возможности доступа к средствам защиты информации, а также к техническим и программным средствам, способным повлиять на выполнение предъявляемых к средствам защиты информации требований;

• настройка и конфигурирование средств защиты информации, а также технических и программных средств, способных повлиять на выполнение предъявляемых к средствам защиты информации требований, в нарушение нормативных и технических документов;

• несообщение о фактах утраты, компрометации ключевой, парольной и аутентифицирующей информации, а также любой другой информации ограниченного доступа;

• аварии (отключение электропитания, системы заземления, разрушение инженерных сооружений и т.д.);

• неисправности, сбои аппаратных средств, нестабильность параметров системы электропитания, заземления и т.д.;

• помехи и наводки, приводящие к сбоям в работе аппаратных средств.

Применение СКЗИ для обеспечения безопасности ПДн необходимо, если:

- ПДн подлежат криптографической защите в соответствии с законодательством Российской Федерации;

- в информационной системе существуют угрозы, которые могут быть нейтрализованы только с помощью СКЗИ;

- проведено технико-экономического сравнения альтернативных вариантов обеспечения требуемых характеристик безопасности информации, содержащей, в том числе, ПДн

Угрозы, которые могут быть нейтрализованы только с помощью СКЗИ:

- передача ПДн по каналам связи, не защищенным от перехвата нарушителем передаваемой по ним информации или от несанкционированных воздействий на эту информацию (например, при передаче ПДн по информационно-телекоммуникационным сетям общего пользования);

- хранение ПДн на носителях информации, несанкционированный доступ к которым со стороны нарушителя не может быть исключен с помощью некриптографических методов и способов.

Условия применения СКЗИ:

- криптографическая защита ПДн может быть обеспечена при условии отсутствия возможности НСД нарушителя к ключевой информации СКЗИ;

- СКЗИ штатно функционируют совместно с техническими и программными средствами, которые способны повлиять на выполнение предъявляемых к СКЗИ требований и которые образуют среду функционирования СКЗИ;

- СКЗИ не предназначены для защиты информации от действий, выполняемых в рамках предоставленных субъекту действий полномочий (например, СКЗИ не предназначены для защиты ПДн от раскрытия лицами, которым предоставлено право на доступ к этой информации);

- СКЗИ обеспечивают защиту информации при условии соблюдения требований эксплуатационно-технической документации на СКЗИ и требований действующих нормативных правовых документов в области реализации и эксплуатации СКЗИ;

- для обеспечения безопасности ПДн при их обработке в ИСПДн должны использоваться СКЗИ, прошедшие в установленном порядке процедуру оценки соответствия;

- СКЗИ являются как средством защиты ПДн, так и объектом защиты.