Определение угроз безопасности информации. Разработка на их основе модели угроз безопасности информации

Используемые документы

- Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных (утверждена заместителем директора ФСТЭК России 14 февраля 2008 г.).

- Приказ ФСТЭК России от 11.02.2013 N 17 (ред. от 15.02.2017) «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах».

- Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных, утверждена Заместителем директора ФСТЭК России 15 февраля 2008 г.

- (Проект) Методика определения угроз безопасности информации в информационных системах (Методический документ).

Определение угроз безопасности информации

Порядок определения угроз безопасности информации при ее обработке в ИС:

- Сбор исходных данных для определения угроз безопасности информации.

- Сбор исходных данных для определения угроз безопасности информации.

- Анализ возможных уязвимостей информационной системы.

- Анализ возможных способов реализации угроз безопасности информации.

- Анализ последствий от реализации угроз безопасности информации.

- Формирование перечня актуальных угроз безопасности информации.

Банк данных угроз безопасности информации включает базу данных уязвимостей программного обеспечения (далее – уязвимости), а также перечень и описание угроз безопасности информации, наиболее характерных для государственных информационных систем, информационных систем персональных данных и автоматизированных систем управления производственными и технологическими процессами на критически важных объектах.

Положение о банке данных угроз безопасности информации, утверждено приказом ФСТЭК России от 16 февраля 2015 года №9 . Зарегистрирован в Минюсте России от 17 апреля 2015 года за № 36901.

Доступ к банку данных угроз безопасности информации осуществляется через сеть «Интернет» (адрес: www.bdu.fstec.ru). Возможен доступ через официальный сайт ФСТЭК России (раздел «Техническая защита информации», подраздел «Банк данных угроз»). Цели Банка данных угроз безопасности информации – это информационная и методическая поддержка при проведении работ по:

- определению и оценке угроз, разработке моделей угроз в ходе создания и эксплуатации информационных систем;

- выявлению, анализу и устранению уязвимостей в ходе создания и эксплуатации информационных систем;

- разработке, производству и поддержанию программных средств контроля защищенности информации от несанкционированного доступа.

В банк данных включается информация, полученная по результатам выявления и анализа:

- сведений, опубликованных в общедоступных источниках;

- сведений, полученных по результатам работ, проводимых ФСТЭК России в рамках своих полномочий;

- сведений, поступивших из органов государственной власти, организаций и иных лиц, выполняющих работы по защите информации.

Информация по уязвимостям:

- идентификатор уязвимости;

- описание уязвимости;

- наименование программного обеспечения, в котором возможна уязвимость;

- версия программного обеспечения;

- базовый вектор уязвимости, определяемый с учетом национальных стандартов в области защиты информации;

- уровень опасности уязвимости;

- возможные меры по устранению уязвимости;

- статус уязвимости;

- наличие специальной программы для эксплуатации уязвимости;

- информация об устранении уязвимости разработчиком;

- источники, в которых опубликованы сведения об уязвимости;

- идентификаторы иных систем описаний уязвимости.

Информация по угрозам:

- идентификатор угрозы безопасности информации;

- описание угрозы безопасности информации;

- источник угрозы безопасности информации;

- объект, на который может быть направлена угроза безопасности информации;

- возможные последствия от реализации угрозы безопасности информации.

Источниками угроз несанкционированного доступа (НСД) являются нарушитель, носитель вредоносной программы и аппаратная закладка. При этом нарушители могут быть как внешними, так и внутренними.

Возможности нарушителей (модель нарушителя)

С учетом наличия прав доступа и возможностей по доступу к информации и (или) к компонентам информационной системы нарушители подразделяются на два типа:

- внешние нарушители (тип I) – лица, не имеющие права доступа к информационной системе, ее отдельным компонентам и реализующие угрозы безопасности информации из-за границ информационной системы;

- внутренние нарушители (тип II) – лица, имеющие право постоянного или разового доступа к информационной системе, ее отдельным компонентам.

Наибольшими возможностями по реализации угроз безопасности обладают внутренние нарушители. При оценке возможностей внутреннего нарушителя учитываются принимаемые организационные меры по допуску субъектов к работе в информационной системе. Возможности внутреннего нарушителя существенным образом зависят от установленного порядка допуска физических лиц к информационной системе и ее компонентам, а также мер по контролю за доступом и работой этих лиц.

Внешний нарушитель рассматривается, если имеется подключение информационной системы к внешним информационно-телекоммуникационным сетям.

| № вида | Виды нарушителя | Типы нарушителя | Возможные цели (мотивация) реализации угроз безопасности информации |

|---|---|---|---|

| 1 | Специальные службы иностранных государств (блоков государств) | Внешний, внутренний | Нанесение ущерба государству, отдельным его сферам деятельности или секторам экономики. Дискредитация или дестабилизация деятельности органов государственной власти, организаций |

| 2 | Террористические, экстремистские группировки | Внешний | Нанесение ущерба государству, отдельным его сферам деятельности или секторам экономики. Совершение террористических актов. Идеологические или политические мотивы. Дестабилизация деятельности органов государственной власти, организаций |

| 3 | Конкурирующие организации | Внешний | Получение конкурентных преимуществ. Причинение имущественного ущерба путем обмана или злоупотребления доверием |

| 4 | Внешние субъекты (физические лица) | Внешний | Идеологические или политические мотивы. Причинение имущественного ущерба путем мошенничества или иным преступным путем. Любопытство или желание самореализации (подтверждение статуса). Выявление уязвимостей с целью их дальнейшей продажи и получения финансовой выгоды |

| 5 | Преступные группы (криминальные структуры) | Внешний | Причинение имущественного ущерба путем мошенничества или иным преступным путем. Выявление уязвимостей с целью их дальнейшей продажи и получения финансовой выгоды. |

| 6 | Лица, привлекаемые для установки, наладки, монтажа, пусконаладочных и иных видов работ | Внутренний | Причинение имущественного ущерба путем обмана или злоупотребления доверием. Непреднамеренные, неосторожные или неквалифицированные действия. |

| 7 | Разработчики, производители, поставщики программных, технических и программно-технических средств | Внешний | Внедрение дополнительных функциональных возможностей в программное обеспечение или программно-технические средства на этапе разработки. Причинение имущественного ущерба путем обмана или злоупотребления доверием. Непреднамеренные, неосторожные или неквалифицированные действия |

| 8 | Бывшие работники (пользователи) | Внешний | Причинение имущественного ущерба путем мошенничества или иным преступным путем. Месть за ранее совершенные действия. |

| 9 | Лица, обеспечивающие функционирование информационных систем или обслуживающие инфраструктуру оператора (администрация, охрана, уборщики и т.д.) | Внутренний | Причинение имущественного ущерба путем обмана или злоупотребления доверием. Непреднамеренные, неосторожные или неквалифицированные действия |

| 10 | Пользователи информационной системы | Внутренний | Причинение имущественного ущерба путем мошенничества или иным преступным путем. Любопытство или желание самореализации (подтверждение статуса). Непреднамеренные, неосторожные или неквалифицированные действия |

| 11 | Администраторы информационной системы и администраторы безопасности | Внутренний | Причинение имущественного ущерба путем мошенничества или иным преступным путем. Любопытство или желание самореализации (подтверждение статуса). Месть за ранее совершенные действия. Выявление уязвимостей с целью их дальнейшей продажи и получения финансовой выгоды. Непреднамеренные, неосторожные или неквалифицированные действия |

Потенциал указанных нарушителей может быть: базовый (низкий), базовый повышенный (средний) потенциал и высокий потенциал.

Оценка возможностей нарушителей

- Нарушители с базовым низким потенциалом:

- Внешние субъекты (физические лица).

- Лица, обеспечивающие функционирование информационных систем или обслуживающих инфраструктуру оператора.

- Пользователи информационной системы.

- Бывшие работники.

- Лица, привлекаемые для установки, наладки, монтажа, пуско-наладочных и иных работ.

Возможности по реализации угроз безопасности информации нарушителя с базовым низким потенциалом:

Имеют возможность получить информацию об уязвимостях отдельных компонент информационной системы, опубликованную в общедоступных источниках. Имеют возможность получить информацию о методах и средствах реализации угроз безопасности информации (компьютерных атак), опубликованных в общедоступных источниках, и (или) самостоятельно осуществляет создание методов и средств реализации атак и реализацию атак на информационную систему.

- Нарушители с базовым повышенным (средним) потенциалом:

- Террористические, экстремистские группировки.

- Преступные группы (криминальные структуры).

- Конкурирующие организации.

- Разработчики, производители, поставщики программных, технических и программно-технических средств.

- Администраторы информационной системы и администраторы безопасности.

Возможности по реализации угроз безопасности информации нарушителя с базовым повышенным (средним) потенциалом:

Обладают всеми возможностями нарушителей с базовым потенциалом. Имеют осведомленность о мерах защиты информации, применяемых в информационной системе данного типа. Имеют возможность получить информацию об уязвимостях отдельных компонент информационной системы путем проведения, с использованием имеющихся в свободном доступе программных средств, анализа кода прикладного программного обеспечения и отдельных программных компонент общесистемного программного обеспечения. Имеют доступ к сведениям о структурно-функциональных характеристиках и особенностях функционирования информационной системы.

- Нарушителями с высоким потенциалом являются специальные службы иностранных государств (блоков государств). Обладают всеми возможностями нарушителей с базовым и базовым повышенным потенциалами. Имеют возможность осуществлять несанкционированный доступ из выделенных (ведомственных, корпоративных) сетей связи, к которым возможен физический доступ (незащищенных организационными мерами).

Имеют возможность получить доступ к программному обеспечению чипсетов (микропрограммам), системному и прикладному программному обеспечению, телекоммуникационному оборудованию и другим программно-техническим средствам информационной системы для преднамеренного внесения в них уязвимостей или программных закладок. Имеют возможность создания и применения специальных технических средств для добывания информации.

Имеют хорошую осведомленность о мерах защиты информации, применяемых в информационной системе, об алгоритмах, аппаратных и программных средствах, используемых в информационной системе. Имеют возможность получить информацию об уязвимостях путем проведения специальных исследований (в том числе с привлечением специализированных научных организаций) и применения специально разработанных средств для анализа программного обеспечения. Имеют возможность создания методов и средств реализации угроз безопасности информации с привлечением специализированных научных организаций и реализации угроз с применением специально разработанных средств, в том числе обеспечивающих скрытное проникновение в информационную систему и воздействие на нее.

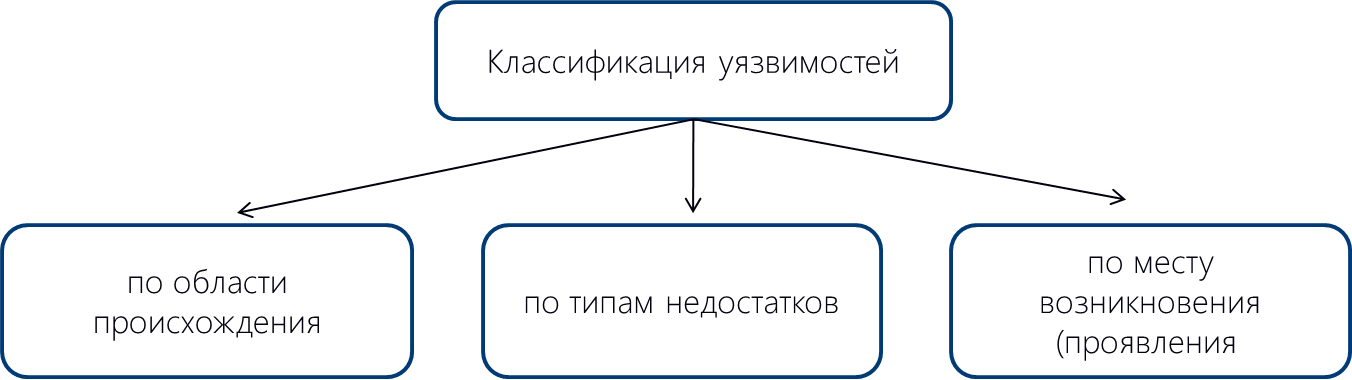

Анализ возможных уязвимостей ИС

Классификация уязвимостей по ГОСТ Р 56546-2015 "Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем".

При анализе уязвимостей рекомендуется использовать банк данных угроз безопасности информации, размещенный на сайте ФСТЭК России.

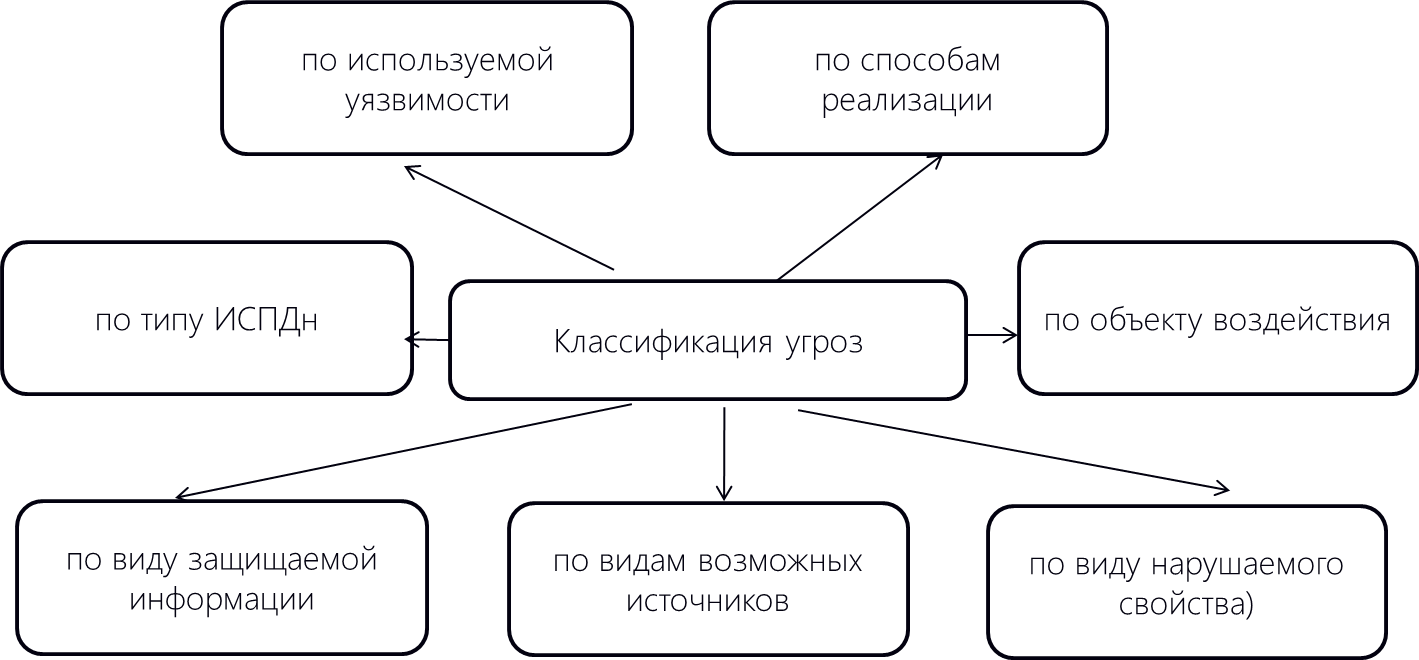

Классификация угроз в соответствии с базовой моделью угроз безопасности персональных данных

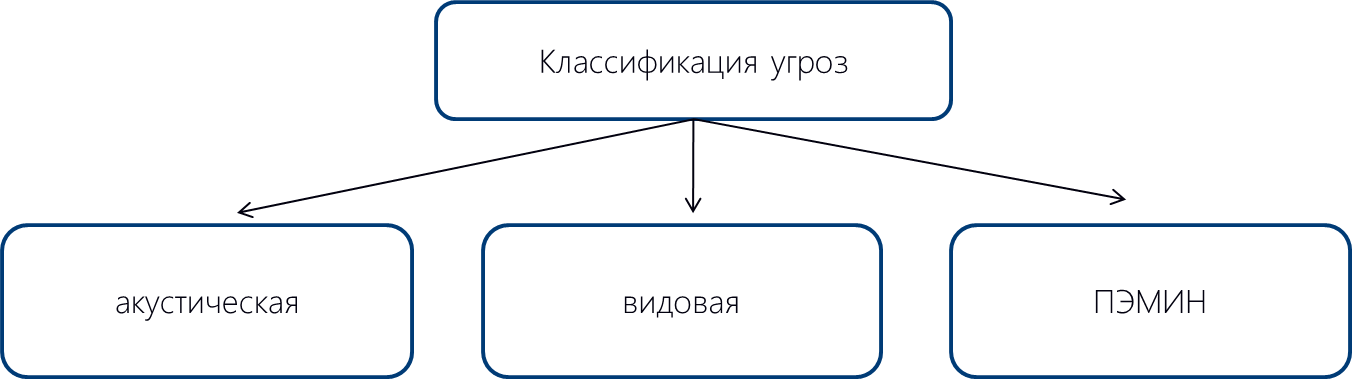

Угрозы утечки информации по техническим каналам

Классификация уязвимостей программного обеспечения (ПО)

Рассмотрим классификацию уязвимостей программного обеспечения:

- По типу программного обеспечения:

- системное ПО;

- прикладное ПО.

- По этапу жизненного цикла ПО, на котором возникает уязвимость:

- на этапе проектирования ПО;

- на этапе реализации ПО;

- на этапе инсталляции и настройки ПО.

- По причине возникновения уязвимости:

- недостатки механизмов аутентификации;

- недостатки защиты учетных записей;

- наличие функций, позволяющих выполнять деструктивные воздействия;

- отсутствие проверки корректности входных данных.

- По характеру последствий от реализации атак:

- уязвимости, используемые для переполнения буфера;

- уязвимости, используемые для подбора пароля или идентификатора;

- уязвимости, используемые для изменения прав доступа;

- уязвимости, используемые для реализации атаки «Отказ в обслуживании».

Анализ способов реализации угроз безопасности информации

- Использование существующих уязвимостей программно-аппаратного обеспечения ИС, позволяющих:

- Внедрение (внесение) новых уязвимостей в ИС на этапе проектирования, разработки и сопровождения ИС:

1.1. Обходить СЗИ.

1.2. Деструктивно воздействовать на СЗИ.

1.3. Вскрывать или перехватывать пароли.

1.4. Использовать уязвимости протоколов сетевого взаимодействия и каналов передачи данных, позволяющие:

- перехватывать информацию;

- модифицировать передаваемые данные;

- перегружать ресурсы ИС (отказ в обслуживании);

- получать удаленный НСД к системе;

- внедрять вредоносные программы);

- организовывать утечку информации на незащищенных рабочих местах ИС.

1.5. Использовать остаточную, неучтенную информацию (сбор «мусора»).

1.6. Использовать нетрадиционные (стенографические) каналы передачи информации.

2.1. Использование нештатного ПО.

2.2. Внесение уязвимостей с использованием штатных средств:

- обмен программами и данными, содержащими выполняемые модули (скрипты, макросы и т.д);

- изменение конфигурации ПО;

- модификация ПО и данных;

- разработка вредоносных программ;

- публикация, разглашение защищаемых сведений

Анализ последствий от реализации угроз безопасности информации

- Нарушение конфиденциальности:

- Утечка информации.

- Несанкционированное копирование.

- Перехват информации в каналах передачи данных.

- Разглашение (публикация) защищаемой информации.

- Нарушение целостности (уничтожение, модификация, дезинформация):

- Воздействие на ПО и данные пользователя.

- Воздействие на микропрограммы, данные и драйверы устройств ИС.

- Воздействие на программы, данные и драйверы устройств, обеспечивающих загрузку ОС и СЗИ и их функционирование.

- Воздействие на программы и данные прикладного и специального ПО.

- Внедрение вредоносной программы, программно-аппаратной закладки и др.

- Воздействие на средства управления конфигурацией сети.

- Воздействие на СЗИ.

- Нарушение доступности:

- Нарушение функционирования и отказы средств обработки информации, средств ввода/ вывода информации, средств хранения информации, аппаратуры и каналов передачи данных.

- Нарушение и отказы в функционировании СЗИ.

Определение угроз безопасности информации

Каждая угроза безопасности информации в информационной системе описывается (идентифицируется) следующим образом:

УБИ = [нарушитель (источник угрозы); уязвимости; способы реализации угрозы; объекты воздействия; последствия от реализации угрозы].

Пример:

Угроза: Угроза внедрения вредоносного кода в BIOS.

Нарушитель: внутренний нарушитель с высоким потенциалом;

Уязвимости: данная угроза обусловлена слабостями технологий контроля за обновлением программного обеспечения BIOS\UEFI и заменой чипсета BIOS\UEFI.

Способ реализации угрозы: реализация данной угрозы возможна в ходе проведения ремонта и обслуживания компьютера.

Объекты воздействия: микропрограммное и аппаратное обеспечение BIOS\UEFI.

Последствия от реализации угрозы: нарушение конфиденциальности, целостности и доступности.

Актуальная угроза - угроза, которая может быть реализована в ИС и представляет опасность для информации.

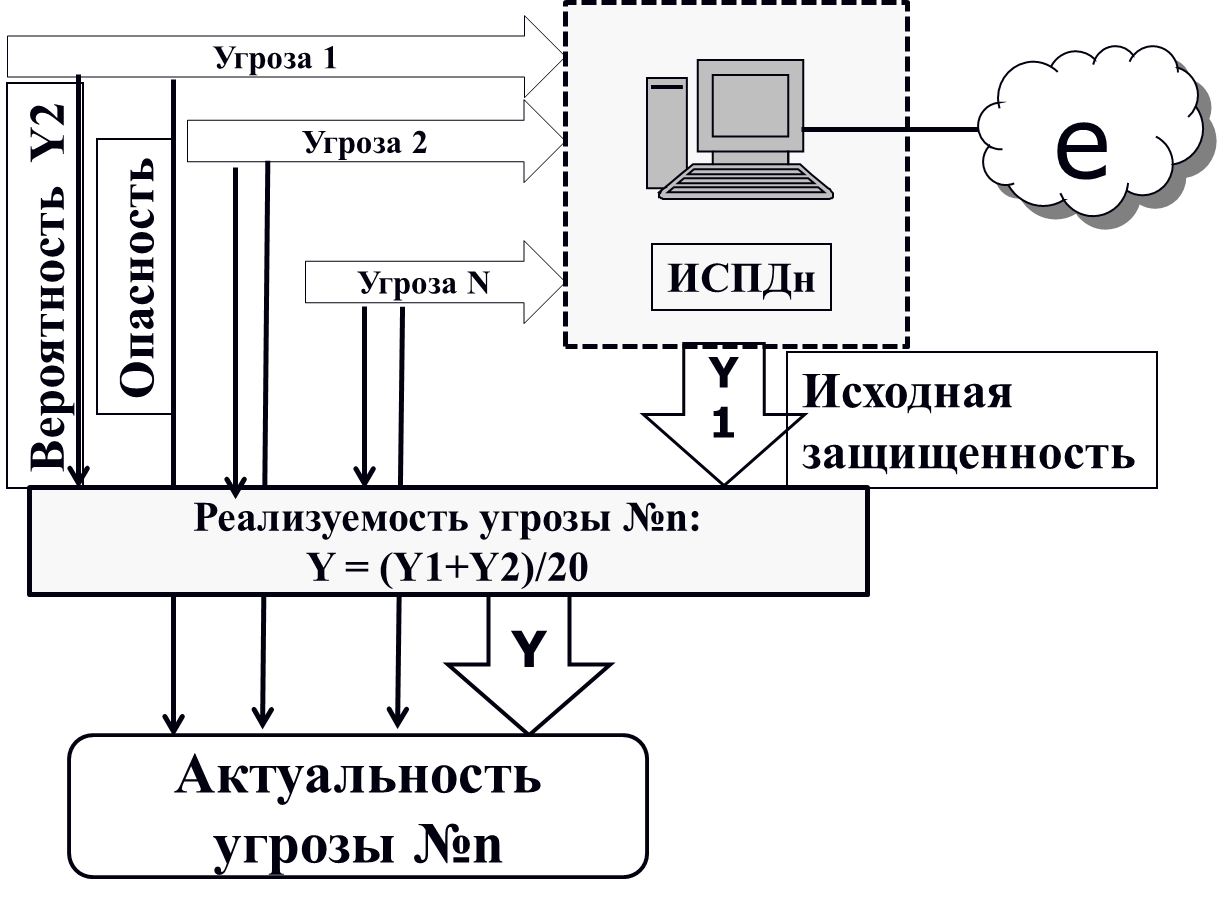

Показателями для оценки возможности реализации угрозы является:

- Уровень исходной защищенности ИС - обобщенный показатель, зависящий от технических и эксплуатационных характеристик ИС.

- Частота (вероятность) реализации рассматриваемой угрозы - показатель, определяемый экспертным путем, характеризующий, насколько вероятным является реализация конкретной угрозы безопасности информации для данной ИС в складывающихся условиях обстановки.

Порядок определения актуальности угрозы:

Исходная защищенность ИС определяется при помощи таблицы:

| Технические и эксплуатационные характеристики ИСПДн | Уровень защищенности | ||

|---|---|---|---|

| Высокий | Средний | Низкий | |

| 1. По территориальному размещению: | |||

| распределенная ИСПДн, которая охватывает несколько областей, краев, округов или государство в целом | - | - | + |

| городская ИСПДн, охватывающая не более одного населенного пункта (города, поселка) | - | - | + |

| корпоративная распределенная ИСПДн, охватывающая многие подразделения одной организации | + | + | - |

| локальная (кампусная) ИСПДн, развернутая в пределах нескольких близко расположенных зданий | - | + | - |

| локальная ИСПДн, развернутая в пределах одного здания | + | - | - |

| 2. По наличию соединения с сетями общего пользования: | |||

| ИСПДн, имеющая многоточечный выход в сеть общего пользования | - | - | + |

| ИСПДн, имеющая одноточечный выход в сеть общего пользования | - | + | - |

| ИСПДн, физически отделенная от сети общего пользования | + | - | - |

| 3. По встроенным (легальным) операциям с записями баз персональных данных: | |||

| чтение, поиск | + | - | - |

| запись, удаление, сортировка | - | + | - |

| модификация, передача | - | - | + |

| 4.По разграничению доступа к персональным данным: | |||

| ИСПДн, к которой имеют доступ определенные перечнем сотрудники организации, являющейся владельцем ИСПДн, либо субъект ПДн | - | + | - |

| ИСПДн, к которой имеют доступ все сотрудники организации, являющейся владельцем ИСПДн | - | - | + |

ИС имеет высокий уровень проектной (исходной) защищенности, если не менее 70% характеристик ИС соответствуют уровню "высокий" (суммируются положительные решения по второму столбцу, соответствующему высокому уровню защищенности), а остальные – среднему уровню защищенности (положительные решения по третьему столбцу).

ИС имеет средний уровень проектной (исходной) защищенности, если не выполняются условия по пункту 1 и не менее 70% характеристик ИС соответствуют уровню не ниже "средний" (берется отношение суммы положительных решений по третьему столбцу, соответствующему среднему-уровню защищенности, к общему количеству решений), а остальные - низкому уровню защищенности.

ИС имеет низкую степень исходной защищенности, если не выполняется условия по пунктам 1 и 2.

При составлении перечня актуальных угроз безопасности информации каждой степени исходной защищенности ставится в соответствие числовой коэффициент Y1, а именно:

0 - для высокой степени исходной защищенности;

5 - для средней степени исходной защищенности;

10 - для низкой степени исходной защищенности.

Частота (вероятность) реализации каждой угрозы определяется экспертным методом:

Маловероятно - отсутствуют объективные предпосылки для осуществления угрозы (например, угроза хищения носителей информации лицами, не имеющими легального доступа в помещение, где последние хранятся);

Низкая вероятность - объективные предпосылки для реализации угрозы существуют, но принятые меры существенно затрудняют ее реализацию (например, использованы соответствующие средства защиты информации);

Средняя вероятность - объективные предпосылки для реализации угрозы существуют, но принятые меры обеспечения безопасности информации недостаточны;

Высокая вероятность - объективные предпосылки для реализации угрозы существуют и меры по обеспечению безопасности информации не приняты.

При составлении перечня актуальных угроз безопасности информации каждой градации вероятности возникновения угрозы ставится в соответствие числовой коэффициент Y2 , а именно:

0 - для маловероятной угрозы;

2 - для низкой вероятности угрозы;

5 - для средней вероятности угрозы;

10 - для высокой вероятности угрозы.

Определение коэффициента реализуемости угрозы

Y = (Y1 + Y2)/20

По значению коэффициента реализуемости угрозы формируется вербальная интерпретация реализуемости угрозы:

если 0 ≤ Y ≤ 0.3 - возможность реализации угрозы признается низкой;

если 0,3 < Y ≤ 0.6 - возможность реализации угрозы признается средней;

если 0,6 < Y ≤ 0.8 - возможность реализации угрозы признается высокой;

если Y > 0.8 - возможность реализации угрозы признается очень высокой.

Опасность угрозы определяется на основе опроса экспертов (специалистов в области защиты информации).

Низкая опасность - если реализация угрозы может привести к незначительным негативным последствиям для субъектов персональных данных;

Средняя опасность - если реализация угрозы может привести к умеренным негативным последствиям для субъектов персональных данных;

Высокая опасность - если реализация угрозы может привести к существенные негативным последствиям для субъектов персональных данных.

Определение актуальности угрозы:

| Возможность реализации Угрозы (У) | Показатель опасности угрозы | ||

|---|---|---|---|

| Низкая | Средняя | Высокая | |

| Низкая (0,3) | неактуальная | неактуальная | актуальная |

| Средняя (0,6) | неактуальная | актуальная | актуальная |

| Высокая (0,8) | актуальная | актуальная | актуальная |

| Очень высокая | актуальная | актуальная | актуальная |

Разработка модели угроз безопасности информации

Определение угроз безопасности информации

Рекомендуемое содержание модели угроз: 1. Общие положения 2. Описание информационной системы и особенностей ее функционирования. 2.1 Цель и задачи, решаемые информационной системой. 2.2 Описание структурно-функциональных характеристик информационной системы. 2.3 Описание технологии обработки информации. 3. Возможности нарушителей (модель нарушителя). 3.1 Типы и виды нарушителей. 3.2 Возможные цели и потенциал нарушителей. 3.3 Возможные способы реализации угроз безопасности информации. 4. Актуальные угрозы безопасности информации.

1. Общие положения в Модели угроз

Содержит назначение и область действия документа, информацию о полном наименовании информационной системы, для которой разработана модель угроз безопасности информации, а также информацию об использованных для разработки модели угроз безопасности информации нормативных и методических документах, национальных стандартах. В данный раздел также включается информация об используемых данных и источниках, на основе которых определяются угрозы безопасности информации (документация, исходные тексты программ, опросы персонала, журналы регистрации средств защиты, отчеты об аудите и иные источники).

2.1 Цель и задачи, решаемые информационной системой (пример)

Цель создания информационной системы – реализация полномочий государственного органов и обеспечения обмена информацией между этими органами, а также иные установленные федеральными законами цели.

Задачи решаемые с использованием ГИС:

1. Предоставление государственных услуг;

2. Прием и регистрация заявлений;

3. Обмен информацией;

4. Подготовка отчетных документов;

5. Ведение реестра выданных лицензий;

2.2 Описание структурно-функциональных характеристик

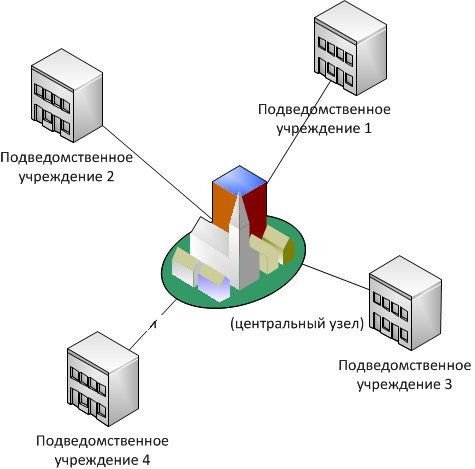

Описание структурно-функциональных характеристик информационной системы возможно приводить в графическом виде, например, как показано на рисунке ниже:

Общая схема информационной системы:

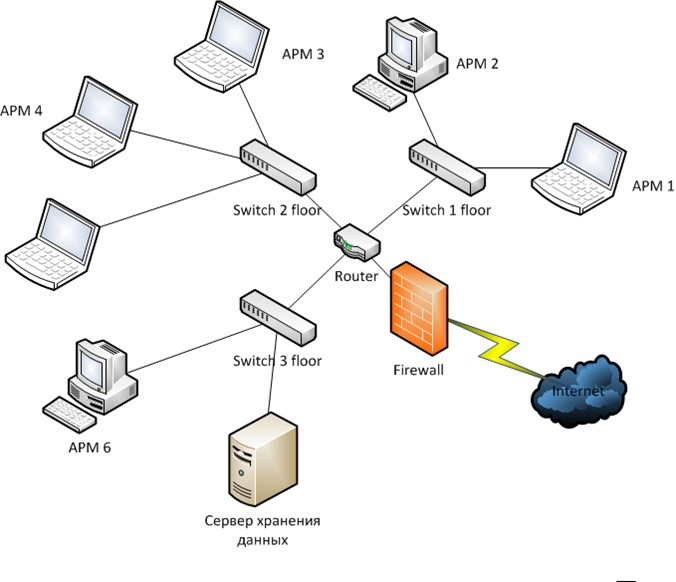

Типовая схема развернутая в подведомственных учреждениях

АРМ 1, 3, 4, 5 – ноутбук (привести марку и модель);

АРМ 2, 6 – персональный компьютер на базе системного блока (привести марку и модель);

Switch 1,2,3 floor – (привести марку и модель);

Router – (привести марку и модель);

Firewall – (привести марку и модель);

Сервер хранения данных – (привести марку и модель).

Пример описания:

Государственная информационная система состоит из 4 сегментов, находящихся на территории (указать местоположение). Сегмент представляет из себя три подсети, расположенные в одном здании. Каждый сегмент имеет подключение к сетям международного информационного обмена через межсетевой экран с функцией криптографической защиты информации. Сегменты между собой функционируют по защищенному каналу связи (VPN). Подключений к иным информационным сетям не имеет. Основной особенностью информационной системы является неконтролируемое подключение беспроводных средств связи (3g modem). Причиной этого является политика безопасности запрещающая в рабочее время пребывание сотрудников на развлекательных сайтах.

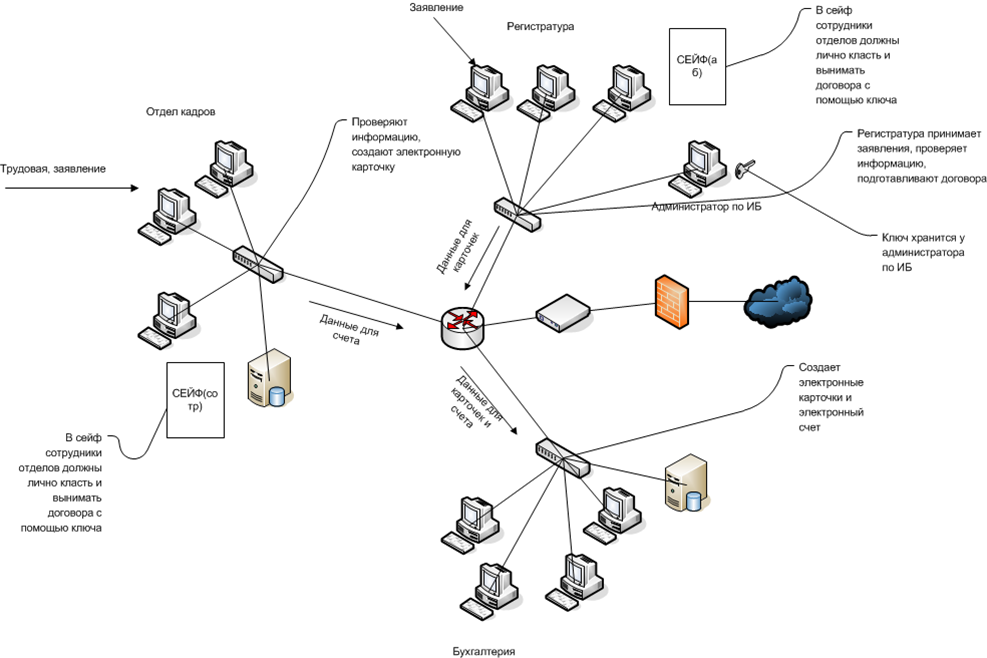

Описание технологии обработки информации

Входной информацией будет заявление в бумажном виде на оказание государственных услуг. В нём будут указаны: Ф.И.О, место жительства, паспортные данные, тариф. Его приносит заявитель сотруднику регистратуры. Сотрудник регистратуры проверяет существующую базу данных во избежание мошенничества, нет ли там никаких записей об этом человеке.

В случае если заявитель “чист”, заявление переносится из бумажного в электронный вид и отсылается по локальной сети на АРМ бухгалтера. Заявление в бумажном виде будет уничтожено в шредере. Сотрудник бухгалтерии создает карточку, а также лицевой счет в бухгалтерской программе. Сотрудник регистратуры подготавливает договор в двух экземплярах (один договор заявителю, другой останется в сейфе в регистратуре, ключ от сейфа будет храниться у администратора по информационной безопасности), а также счет - квитанцию на оплату услуг.

Ключ от сейфа будет предоставлен сотрудникам регистратуры в начале рабочего дня, в конце рабочего дня они обязаны вернуть его администратору по ИБ. Кроме информации, которую подал заявитель, в карточке указываются: дата заключения договора, номер договора, номер телефона, тариф. Карточка заявителя будет доступна сотруднику бухгалтерии, а также администратору базы данных. На выходе процесса будет составлен договор (в печатном виде) и карточка заявителя (электронный вид), а также выдан счет - квитанция на оплату государственной услуги. Квитанция и договор будут выданы сотрудником регистратуры.

Программное обеспечение: Microsoft Office, 1C Бухгалтерия, Антивирус Касперского, СУБД.

Аппаратура: АРМ (персональные компьютеры), сервер БД, принтеры.

Далее, на основании экспертных оценок заполняются таблицы:

| Технические и эксплуатационные характеристики ИСПДн | Уровень защищенности | ||

|---|---|---|---|

| Высокий | Средний | Низкий | |

| 1. По территориальному размещению: | |||

| распределенная ИСПДн, которая охватывает несколько областей, краев, округов или государство в целом | - | - | + |

| городская ИСПДн, охватывающая не более одного населенного пункта (города, поселка) | - | - | + |

| корпоративная распределенная ИСПДн, охватывающая многие подразделения одной организации | + | + | - |

| локальная (кампусная) ИСПДн, развернутая в пределах нескольких близко расположенных зданий | - | + | - |

| локальная ИСПДн, развернутая в пределах одного здания | + | - | - |

| 2. По наличию соединения с сетями общего пользования: | |||

| ИСПДн, имеющая многоточечный выход в сеть общего пользования | - | - | + |

| ИСПДн, имеющая одноточечный выход в сеть общего пользования | - | + | - |

| ИСПДн, физически отделенная от сети общего пользования | + | - | - |

| 3. По встроенным (легальным) операциям с записями баз персональных данных: | |||

| чтение, поиск | + | - | - |

| запись, удаление, сортировка | - | + | - |

| модификация, передача | - | - | + |

| 4.По разграничению доступа к персональным данным: | |||

| ИСПДн, к которой имеют доступ определенные перечнем сотрудники организации, являющейся владельцем ИСПДн, либо субъект ПДн | - | + | - |

| ИСПДн, к которой имеют доступ все сотрудники организации, являющейся владельцем ИСПДн | - | - | + |

| Наименование угрозы | Исходная защищенность (Y1) | Частотная реализация угрозы (Y2) | Реализуемость угрозы Y = (Y1 +Y2) / 20 | Опасность угрозы | Актуальность угрозы |

| Угроза анализа криптографических алгоритмов и их реализация | |||||

| Угроза внедрения кода или данных | |||||

| Угроза несанкционированного доступа к аутентификационной информации | |||||

| Угроза нарушения доступности облачного сервиса | |||||

| Угроза нарушения целостности данных кеша | |||||

| Угроза техногенного характера | |||||

| Угроза съема информации с монитора | |||||

| ... |

Вот и все. Модель угроз безопасности готова.