Определение угроз безопасности информации ограниченного доступа

Виды защищаемой информации

В соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» информация делится на общедоступную и информацию ограниченного доступа, которая в свою очередь делится на конфиденциальную информацию и государственную тайну.

Общедоступная информация - общеизвестные сведения, информация, доступ к которой в соответствии с законодательством Российской Федерации не может быть ограничен.

Информация ограниченного доступа (конфиденциального характера) - сведения, для которых установлен специальный режим сбора, хранения, обработки, предоставления и использования, доступ к которым ограничен в соответствии с федеральными законами.

Сведения, составляющие государственную тайну – защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации.

Информация, к которой не может быть ограничен доступ (п. 4 ст. 8 закона №149-ФЗ):

- Нормативным правовым актам, затрагивающим права, свободы и обязанности человека и гражданина, а также устанавливающим правовое положение организаций и полномочия государственных органов, органов местного самоуправления.

- Информация о состоянии окружающей среды.

- Информация о деятельности государственных органов и органов местного самоуправления, а также об использовании бюджетных средств (за исключением сведений, составляющих государственную или служебную тайну);

- Информация, накапливаемой в открытых фондах библиотек, музеев и архивов, а также в государственных, муниципальных и иных информационных системах, созданных или предназначенных для обеспечения граждан (физических лиц) и организаций такой информацией;

- Иная информация, недопустимость ограничения доступа к которой установлена федеральными законами.

Порядок обращения с информацией ограниченного доступа для организаций госуправления определяется на основе Постановления Правительства Российской Федерации от 03.11.94 № 1233 «Об утверждении Положения о порядке обращения со служебной информацией ограниченного распространения в федеральных органах исполнительной власти и уполномоченном органе управления использованием атомной энергии».

Необходимость определения угроз безопасности информации определена следующими нормативными документами:

- Указ Президента РФ от 05.12.2016 №646 «Об утверждении Доктрины информационной безопасности Российской Федерации».

- Федеральный закон от 27.07.2006 №149 -ФЗ «Об информации, информационных технологиях и о защите информации» (ст. 16).

- Федеральный закон от 27.07.2006 №152 -ФЗ «О персональных данных» (ст. 19).

Подход к анализу угроз

Основой для анализа риска реализации угроз и формулирования требований к разрабатываемой системе защиты ИС предполагает их обязательную идентификацию, а именно:

- перечень возможных угроз информационной безопасности;

- оценки вероятностей их реализации;

- модель нарушителя.

Кроме выявления возможных угроз должен быть проведен анализ этих угроз на основе их классификации по ряду признаков.

Каждый из признаков классификации отражает одно из обобщенных требований к системе защиты. При этом угрозы, соответствующие каждому признаку классификации, позволяют детализировать отражаемое этим признаком требование.

Необходимость классификации угроз информационной безопасности ИС обусловлена тем, что:

- архитектура современных средств автоматизированной обработки информации,

- организационное, структурное и функциональное построение информационно-вычислительных систем и сетей,

- технологии и условия автоматизированной обработки информации

такие, что накапливаемая, хранимая и обрабатываемая информация подвержена случайным влияниям чрезвычайно большого числа факторов. В силу этого становится невозможным формализовать задачу описания полного множества угроз.

Как следствие, для защищаемой системы определяют не полный перечень угроз, а перечень классов угроз.

Реализация угрозы безопасности информации

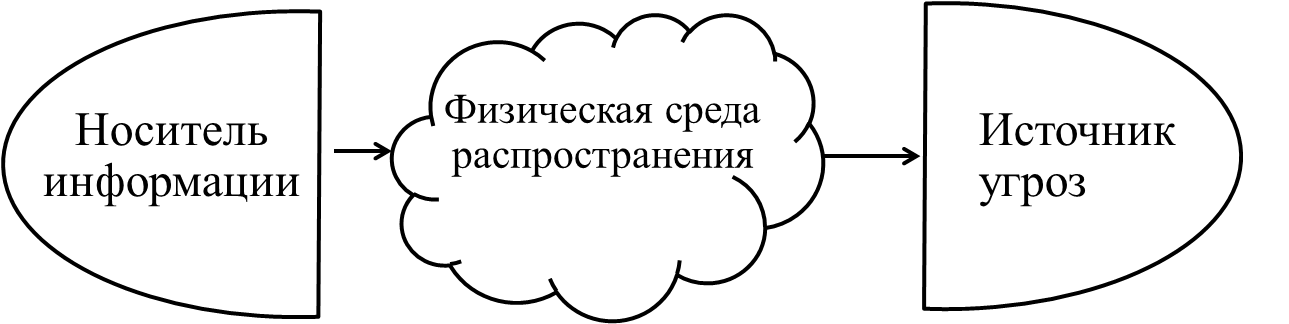

Угроза безопасности информации реализуется в результате образования канала реализации угрозы между источником угрозы и носителем (источником) информации, что создает условия для нарушения безопасности информации (несанкционированный или случайный доступ).

Источником информации может быть:

- речь;

- электромагнитные поля;

- электрические сигналы;

- визуальная информация;

- бит, байт, файлы и другие логические структуры.

К физической среде распространения относятся элементы помещений – двери, окна, радиаторы отопления, воздушная вентиляция, полости и каналы для кабелей и другие.

Классификация угроз безопасности информации

- по виду нарушаемого свойства информации;

- по видам возможных источников угроз;

- по размерам наносимого ущерба;

- по степени воздействия на информационную систему;

- по природе возникновения.

По виду нарушаемого свойства информации:

- Угрозы конфиденциальности (утечки, перехвата, съема, копирования, хищения, разглашения) информации.

- Угрозы целостности (утраты, уничтожения, модификации) информации.

- Угрозы доступности (блокирования) информации.

По видам возможных источников угроз

- Физическое лицо - внутренние нарушители и внешние нарушители.

- Аппаратные закладки - встроенные закладки и автономные закладки.

- Вредоносные программы - троянские программы, вирусы, сетевые черви, другие (подбор паролей, удаленный доступ).

- Явления - техногенные аварии, стихийные бедствия, природные явления.

По размерам наносимого ущерба

- Частный ущерб.

- Локальный ущерб.

- Общий ущерб.

По степени воздействия на информационную систему

- Пассивное (структура и содержание системы не изменяются).

- Активное (структура и содержание системы подвергается изменениям).

По природе возникновения

- Естественные (объективные) — вызванные воздействием на информационную среду объективных физических процессов или стихийных природных явлений, не зависящих от воли человека.

- Искусственные (субъективные) — вызванные воздействием на информационную сферу человека. Среди искусственных угроз в свою очередь выделяют:

Непреднамеренные (случайные) угрозы — ошибки программного обеспечения, персонала, сбои в работе систем, отказы вычислительной и коммуникационной техники;

Преднамеренные (умышленные) угрозы — неправомерный доступ к информации, разработка специального программного обеспечения, используемого для осуществления неправомерного доступа, разработка и распространение вирусных программ и т.д. Преднамеренные угрозы обусловлены действиями людей.

Основные проблемы информационной безопасности связаны прежде всего с умышленными угрозами, так как они являются главной причиной преступлений и правонарушений.

Обусловленные действиями субъекта (антропогенные источники) – субъекты, действия которых могут привести к нарушению безопасности информации, данные действия могут быть квалифицированы как умышленные или случайные преступления. Источники, действия которых могут привести к нарушению безопасности информации могут быть как внешними так и внутренними. Данные источники можно спрогнозировать, и принять адекватные меры.

Обусловленные техническими средствами (техногенные источники) – эти источники угроз менее прогнозируемы, напрямую зависят от свойств техники и поэтому требуют особого внимания. Данные источники угроз информационной безопасности, также могут быть как внутренними, так и внешними.

Стихийные источники – данная группа объединяет обстоятельства, составляющие непреодолимую силу (стихийные бедствия или другие обстоятельства, которые невозможно предусмотреть или предотвратить или возможно предусмотреть, но невозможно предотвратить), такие обстоятельства, которые носят объективный и абсолютный характер, распространяющийся на всех. Такие источники угроз совершенно не поддаются прогнозированию и, поэтому меры против них должны применяться всегда. Стихийные источники, как правило, являются внешними по отношению к защищаемому объекту и под ними, как правило, понимаются природные катаклизмы.

Угрозы НСД к информации:

- несанкционированный доступ и (или) воздействие на объекты на аппаратном уровне (программы (микропрограммы), «прошитые» в аппаратных компонентах (чипсетах));

- несанкционированный доступ и (или) воздействие на объекты на общесистемном уровне (базовые системы ввода-вывода, гипервизоры, операционные системы);

- несанкционированный доступ и (или) воздействие на объекты на прикладном уровне (системы управления базами данных, браузеры, web-приложения, иные прикладные программы общего и специального назначения);

- несанкционированный доступ и (или) воздействие на объекты на сетевом уровне (сетевое оборудование, сетевые приложения, сервисы).

Описание угроз доступа (проникновения) в операционную среду компьютера:

угроза НСД = <источник угрозы>, < уязвимость >, <способ реализации угрозы>, < объект воздействия (программа, протокол, данные и др.)>, <деструктивное действие>.

Источниками угроз НСД могут быть: нарушитель, носитель вредоносной программы или аппаратная закладка.

Носителем вредоносной программы может быть аппаратный элемент компьютера или программный контейнер. Например:

- отчуждаемый носитель, то есть дискета, оптический диск (CD-R, CD-RW), флэш-память, отчуждаемый винчестер и т.п.;

- встроенные носители информации (жесткие диски, SSD, микросхемы оперативной памяти, процессор, микросхемы системной платы, микросхемы устройств, встраиваемых в системный блок, - видеоадаптера, сетевой платы, звуковой платы, модема, устройств ввода/вывода магнитных жестких и оптических дисков, блока питания и т.п., микросхемы прямого доступа к памяти, шин передачи данных, портов ввода/вывода);

- микросхемы внешних устройств (монитора, клавиатуры, принтера, модема, сканера и т.п.).

Уязвимости информационных систем

Уязвимость информационной системы - недостаток или слабое место в системном или прикладном программном (программно-аппаратном) обеспечении автоматизированной информационной системы, которые могут быть использованы для реализации угрозы безопасности информации. Причинами возникновения уязвимостей являются:

- ошибки при проектировании и разработке ПО;

- преднамеренные действия по внесению уязвимостей в ходе проектирования и разработки ПО;

- неправильные настройки ПО, неправомерное изменение режимов работы устройств и программ;

- несанкционированное внедрение и использование неучтенных программ с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях);

- внедрение вредоносных программ, создающих уязвимости в ПО;

- несанкционированные неумышленные действия пользователей, приводящие к возникновению уязвимостей;

- сбои в работе аппаратного и ПО (вызванные сбоями в электропитании, выходом из строя аппаратных элементов, внешними воздействиями электромагнитных полей технических устройств и др.).

Рассмотрим классификацию уязвимостей программного обеспечения:

- По типу программного обеспечения:

- Системное ПО.

- Прикладное ПО.

- По этапу жизненного цикла ПО, на котором возникает уязвимость:

- На этапе проектирования ПО.

- На этапе реализации ПО.

- На этапе инсталляции и настройки ПО.

- По причине возникновения уязвимости:

- Недостатки механизмов аутентификации.

- Недостатки защиты учетных записей.

- Наличие функций, позволяющих выполнять деструктивные воздействия.

- Отсутствие проверки корректности входных данных.

- По характеру последствий от реализации атак:

- Уязвимости, используемые для переполнения буфера.

- Уязвимости, используемые для подбора пароля или идентификатора.

- Уязвимости, используемые для изменения прав доступа.

- Уязвимости, используемые для реализации атаки «Отказ в обслуживании».

Классификация технических каналов утечки по источнику информации

- Речевой информации:

- Акустический канал.

- Виброакустический канал.

- Непреднамеренное прослушивание речи.

- Электрические сигналы в линиях, возникающие за счет микрофонного эффекта в ВТСС.

- ПЭМИН от ВТС.;

- Паразитная генерация.

- Радиоизлучения генераторов, входящих в состав технических средств (ОТСС и ВТСС), модулированные акустическим информативным сигналом.

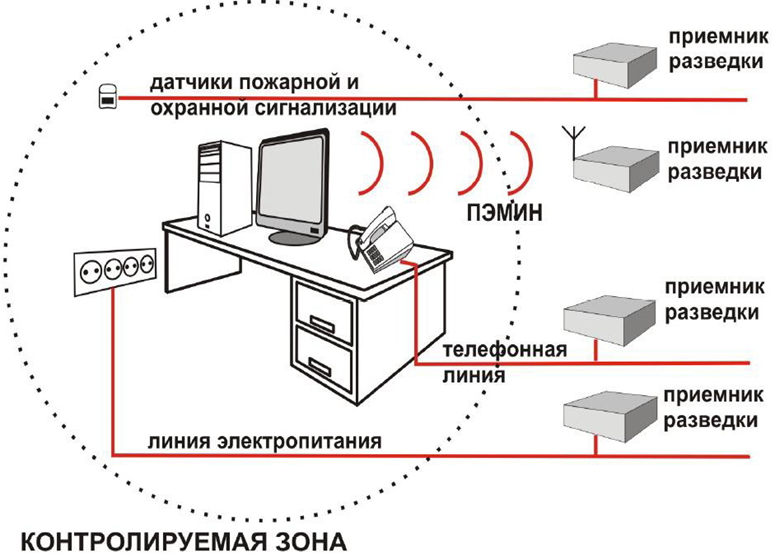

- Информации, обрабатываемой СВТ:

- ПЭМИН от технических средств вычислительной техники.

- Паразитная генерация.

- Радиоизлучения генераторов, входящих в состав ОТСС или ВТСС, модулированные информативным сигналом.

- Прочие:

- Применение закладочных устройств.

- Прослушивание телефонных и радиопереговоров.

- Просмотр информации с экранов мониторов и других средств ее отображения.

ПЭМИН от технических средств вычислительной техники:

Паразитные генерации:

Электромагнитная наводка – передача (индуцирование) электрических сигналов из одного устройства (цепи) в другое, непредусмотренная схемными или конструктивными решениями и возникающая за счет паразитных электромагнитных связей. Электромагнитные наводки могут приводить к утечке информации по токопроводящим коммуникациям, имеющим выход за пределы контролируемой зоны.

Акустический и виброакустический канал утечки информации – способность ограждающих конструкций помещения либо инженерно-техническая коммуникаций, например, труб отопления проводить (распространять) звуковые волны за пределы контролируемой зоны.

Канал утечки информации, возникающий за счет микрофонного эффекта в ВТСС – способность микрофона телефонного аппарата принимать звуковые сигналы и распространять их за пределы контролируемой зоны.

Видовой канал утечки информации

Угрозы утечки видовой информации реализуются за счет просмотра информации с помощью оптических (оптикоэлектронных) средств с экранов дисплеев и других средств отображения средств вычислительной техники, информационно-вычислительных комплексов, технических средств обработки графической, видео- и буквенно-цифровой информации, входящих в состав ИС.

Перехват перехват может вестись:

- стационарной аппаратурой, размещаемой в близлежащих строениях (зданиях) с неконтролируемым пребыванием посторонних лиц;

- портативной возимой аппаратурой, размещаемой в транспортных средствах, осуществляющих движение вблизи служебных помещений или при их парковке рядом с этими помещениями;

- портативной носимой аппаратурой - физическими лицами при их неконтролируемом пребывании в служебных помещениях или в непосредственной близости от них.

Перехват (просмотр) информации может осуществляться посторонними лицами путем их непосредственного наблюдения в служебных помещениях либо с расстояния прямой видимости из-за пределов ИС с использованием оптических (оптикоэлектронных) средств.

Идентификация угроз безопасности информации

Для идентификации угроз безопасности информации в информационной системе определяются:

- возможности (тип, вид, потенциал) нарушителей, необходимые им для реализации угроз безопасности информации;

- уязвимости, которые могут использоваться при реализации угроз безопасности информации (включая специально внедренные программные закладки);

- способы (методы) реализации угроз безопасности информации;

- объекты информационной системы, на которые направлена угроза безопасности информации (объекты воздействия);

- результат и последствия от реализации угроз безопасности информации.

Определение актуальных угроз безопасности информации

Угроза безопасности информации является актуальной, если для информационной системы с заданными структурно-функциональными характеристиками и особенностями функционирования существует вероятность реализации рассматриваемой угрозы нарушителем с соответствующим потенциалом и ее реализация приведет к неприемлемым негативным последствиям (ущербу) от нарушения конфиденциальности, целостности или доступности информации.

УБИ = [вероятность реализации угрозы или возможность реализации угрозы; степень ущерба].

Вероятность реализации угрозы определяется на основе анализа статистических данных о частоте реализации угроз безопасности информации (возникновении инцидентов безопасности) в информационной системе и (или) однотипных информационных системах.

При отсутствии статистических данных о реализации угроз безопасности информации (возникновении инцидентов безопасности) актуальность угроз определяется экспертным методом.

Возможность реализации угрозы определятся на основе оценки уровня защищенности информационной системы и потенциала нарушителя, требуемого для реализации угрозы безопасности.

Степень ущерба определяется на основе оценок степени последствий от нарушения конфиденциальности, целостности или доступности информации.

Порядок определения актуальных угроз безопасности

Актуальность угроз безопасности информации определяется в отношении угроз, для которых экспертным методом определено, что:

- возможности (потенциал) нарушителя достаточны для реализации угрозы безопасности информации;

- в информационной системе могут иметься потенциальные уязвимости, которые могут быть использованы при реализации угрозы безопасности информации;

- структурно-функциональные характеристики и особенности функционирования информационной системы не исключают возможности применения способов, необходимых для реализации угрозы безопасности информации (существует сценарий реализации угрозы безопасности);

- реализация угрозы безопасности информации приведет к нарушению конфиденциальности, целостности или доступности информации, в результате которого возможно возникновение неприемлемых негативных последствий (ущерба).

Оценка вероятности реализации угрозы безопасности информации

Низкая вероятность – отсутствуют объективные предпосылки к реализации угрозы безопасности информации, отсутствует требуемая статистика по фактам реализации угрозы безопасности информации (возникновения инцидентов безопасности), отсутствует мотивация для реализации угрозы, возможная частота реализации угрозы не превышает 1 раза в 5 лет.

Средняя вероятность – существуют предпосылки к реализации угрозы безопасности информации, зафиксированы случаи реализации угрозы безопасности информации (возникновения инцидентов безопасности) или имеется иная информация, указывающая на возможность реализации угрозы безопасности информации, существуют признаки наличия у нарушителя мотивации для реализации такой угрозы, возможная частота реализации угрозы не превышает 1 раза в год;

Высокая вероятность – существуют объективные предпосылки к реализации угрозы безопасности информации, существует достоверная статистика реализации угрозы безопасности информации (возникновения инцидентов безопасности) или имеется иная информация, указывающая на высокую возможность реализации угрозы безопасности информации, у нарушителя имеются мотивы для реализации угрозы, частота реализации угрозы – чаще 1 раза в год.

Оценка возможности реализации угрозы безопасности информации

Y = [уровень проектной защищенности; потенциал нарушителя]

Показатели, характеризующие проектную защищенность информационной системы:

- По структуре информационной системы:

- автономное автоматизированное рабочее место (в)

- локальная информационная система (с)

- распределенная информационная система (н)

- По используемым информационным технологиям:

- системы на основе виртуализации (н)

- системы, реализующие «облачные вычисления» (н)

- системы с мобильными устройствами (н)

- системы с технологиями беспроводного доступа (н)

- грид-системы (н)

- суперкомпьютерные системы (с)

- По архитектуре информационной системы:

- системы на основе «тонкого клиента» (в)

- системы на основе одноранговой сети (с)

- файл-серверные системы (н)

- центры обработки данных (н)

- системы с удаленным доступом пользователей (н)

- использование разных типов операционных систем (с)

- использование прикладных программ, независимых от операционных систем (с)

- использование выделенных каналов связи (с)

- По наличию (отсутствию) взаимосвязей с иными информационными системами:

- взаимодействующая с системами (н)

- невзаимодействующая с системами (с)

- По наличию (отсутствию) взаимосвязей (подключений) к сетям связи общего пользования:

- подключенная (н)

- подключенная через выделенную инфраструктуру (gov.ru или иную) (с)

- неподключенной (в)

- По размещению технических средств:

- расположенные в пределах одной контролируемой зоны (в)

- расположенные в пределах нескольких контролируемых зон (с)

- расположенные вне контролируемой зоны (н)

- По режимам обработки информации в информационной системе:

- многопользовательский (н)

- однопользовательский (в)

- По режимам разграничения прав доступа:

- без разграничения (н)

- с разграничением (с)

- По режимам разделения функций по управлению информационной системой:

- без разделения (н)

- выделение рабочих мест для администрирования в отдельный домен (с)

- использование различных сетевых адресов (с)

- использование выделенных каналов для администрирования (с)

- По подходам к сегментированию информационной системы:

- без сегментирования (н)

- с сегментированием (с)

Потенциал, требуемый нарушителю для реализации угрозы безопасности информации, может быть базовым (низким), базовым повышенным (средним) или высоким. Значение потенциала нарушителя для угрозы безопасности информации определяется на основе данных, приведенных в банке данных угроз безопасности информации ФСТЭК России, а также в базовых и типовых моделях угроз безопасности информации, разрабатываемых ФСТЭК России для информационных систем различных классов и типов.

Возможность реализации угрозы безопасности информации:

| Потенциал нарушителя | Уровень защищенности | ||

|---|---|---|---|

| Высокий | Средний | Низкий | |

| базовый (низкий) | Низкая | Средняя | Высокая |

| базовый повышенный (средний) | Средняя | Высокая | Высокая |

| высокий | Высокая | Высокая | Высокая |

Результат реализации угрозы безопасности информации:

| Свойство безопасности информации | Результат реализации угрозы безопасности информации | |

|---|---|---|

| Не оказывает воздействия | Оказывает воздействие | |

| Конфиденциальность | В результате реализации угрозы безопасности информации отсутствует возможность неправомерного доступа, копирования, предоставления или распространения информации | В результате реализации угрозы безопасности информации возможны неправомерный доступ, копирование, предоставление или распространение информации |

| Целостность | В результате реализации угрозы безопасности информации отсутствует возможность уничтожения или модифицирования информации | В результате реализации угрозы безопасности информации возможно уничтожение или модифицирование информации |

| Доступность | В результате реализации угрозы безопасности информации отсутствует возможность блокирования информации | В результате реализации угрозы безопасности информации возможно блокирование информации |

Возможные негативнее последствия от нарушения конфиденциальности, целостности, доступности информации

Вид ущерба – экономический (финансовый)

- снижение, как минимум, одного экономического показателя;

- потеря (кража) финансовых средств;

- недополучение ожидаемой (прогнозируемой) прибыли;

- необходимость дополнительных (незапланированных) затрат на выплаты штрафов (неустоек) или компенсаций;

- необходимость дополнительных (незапланированных) затрат на закупку товаров, работ или услуг (в том числе закупка программного обеспечения, технических средств, вышедших из строя, замена, настройка, ремонт указанных средств);

- необходимость дополнительных (незапланированных) затрат на восстановление деятельности;

- потеря клиентов, поставщиков;

- потеря конкурентного преимущества;

- невозможность заключения договоров, соглашений;

- другие прямые или косвенные финансовые потери.

Вид ущерба – социальный

- создание предпосылок для нанесения вреда здоровью граждан;

- возможность нарушения функционирования объектов обеспечения жизнедеятельности граждан;

- организация пикетов, забастовок, митингов и других акций;

- увольнения;

- увеличение количества жалоб в органы государственной власти или органы местного самоуправления;

- появление негативных публикаций в общедоступных источниках;

- невозможность (прерывание) предоставления социальных услуг (сервисов);

- другие последствия, приводящие к нарастанию социальной напряженности в обществе.

Вид ущерба – политический

- создание предпосылок к обострению отношений в международных отношениях;

- срыв двусторонних (многосторонних) контактов с зарубежными партнерами;

- неспособность выполнения международных (двусторонних) договорных обязательств;

- невозможность заключения международных (двусторонних) договоров, соглашений;

- создание предпосылок к внутриполитическому кризису;

- нарушение выборного процесса;

- другие последствия во внутриполитической и внешнеполитической областях деятельности.

Вид ущерба – репутационный

- нарушение законодательных и подзаконных актов;

- нарушение деловой репутации;

- снижение престижа;

- дискредитация работников;

- утрата доверия;

- неспособность выполнения договорных обязательств;

- другие последствия, приводящие к нарушению репутации.

Вид ущерба – ущерб в области обороны, безопасности и правопорядка

- создание предпосылок к наступлению негативных последствий для обороны, безопасности и правопорядка;

- нарушение общественного правопорядка;

- неблагоприятное влияние на обеспечение общественного правопорядка;

- возможность потери или снижения уровня контроля за общественным правопорядком;

- отсутствие возможности оперативного оповещения населения о чрезвычайной ситуации;

- другие последствия, приводящие к ущербу в области обороны, безопасности и правопорядка.

Вид ущерба – ущерб субъекту персональных данных

- создание угрозы личной безопасности;

- финансовые или иные материальные потери физического лица;

- вторжение в частную жизнь;

- создание угрозы здоровью;

- моральный вред;

- утрата репутации;

- другие последствия, приводящие к нарушению прав субъекта персональных данных.

Вид ущерба – технологический

- невозможность решения задач (реализации функций) или снижение эффективности решения задач (реализации функций);

- необходимость изменения (перестроения) внутренних процедур для достижения целей, решения задач (реализации функций);

- принятие неправильных решений;

- простой информационной системы или сегмента информационной системы;

- другие последствия, приводящие к нарушению технологии обработки информации.

Степень ущерба

Высокая - в результате нарушения одного из свойств безопасности информации (конфиденциальности, целостности, доступности) возможны существенные негативные последствия. Информационная система и (или) оператор (обладатель информации) не могут выполнять возложенные на них функции.

Средняя - в результате нарушения одного из свойств безопасности информации (конфиденциальности, целостности, доступности) возможны умеренные негативные последствия. Информационная система и (или) оператор (обладатель информации) не могут выполнять хотя бы одну из возложенных на них функций.

Низкая - в результате нарушения одного из свойств безопасности информации (конфиденциальности, целостности, доступности) возможны незначительные негативные последствия. Информационная система и (или) оператор (обладатель информации) могут выполнять возложенные на них функции с недостаточной эффективностью или выполнение функций возможно только с привлечением дополнительных сил и средств.

Определение актуальности угрозы безопасности информации:

| Вероятность реализации угрозы Yj | Степень возможного ущерба Хj | ||

|---|---|---|---|

| Низкая | Средняя | Высокая | |

| Низкая | Неактуальная | Неактуальная | Актуальная |

| Средняя | Неактуальная | Актуальная | Актуальная |

| Высокая | Актуальная | Актуальная | Актуальная |

Модель нарушителя. Типы нарушителей

Типы нарушителей определяются по результатам анализа прав доступа субъектов к информации и (или) к компонентам информационной системы, а также анализа возможностей нарушителей по доступу к компонентам информационной системы исходя из структурно-функциональных характеристик и особенностей функционирования информационной системы.

Анализ прав доступа проводится в отношении следующих компонент информационной системы:

- устройств ввода/вывода (отображения) информации;

- беспроводных устройств;

- программных, программно-технических и технических средств обработки информации;

- съемных машинных носителей информации;

- машинных носителей информации, выведенных из эксплуатации;

- активного (коммутационного) и пассивного оборудования каналов связи;

- каналов связи, выходящих за пределы контролируемой зоны.

Виды и потенциал нарушителей:

- Специальные службы иностранных государств (блоков государств).

- Террористические, экстремистские группировки.

- Преступные группы (криминальные структуры).

- Внешние субъекты (физические лица).

- Конкурирующие организации.

- Разработчики, производители, поставщики программных, технических и программно-технических средств.

- Лица, привлекаемые для установки, наладки, монтажа, пусконаладочных и иных видов работ.

- Лица, обеспечивающие функционирование информационных систем или обслуживающие инфраструктуру оператора (администрация, охрана, уборщики и т.д.).

- Пользователи информационной системы.

- Администраторы информационной системы и администраторы безопасности.

- Бывшие работники (пользователи).

Возможные цели (мотивации) реализации нарушителями угроз безопасности информации:

- нанесение ущерба государству, отдельным его сферам деятельности или секторам экономики;

- реализация угроз безопасности информации по идеологическим или политическим мотивам;

- организация террористического акта;

- причинение имущественного ущерба путем мошенничества или иным преступным путем;

- дискредитация или дестабилизация деятельности органов государственной власти, организаций;

- получение конкурентных преимуществ;

- внедрение дополнительных функциональных возможностей в программное обеспечение или программно-технические средства на этапе разработки;

- любопытство или желание самореализации;

- выявление уязвимостей с целью их дальнейшей продажи и получения финансовой выгоды;

- реализация угроз безопасности информации из мести;

- реализация угроз безопасности информации непреднамеренно из-за неосторожности или неквалифицированных действий.

Возможные способы реализации угроз безопасности информации:

- нарушитель может действовать один или в составе группы нарушителей;

- в отношении информационной системы внешний нарушитель может действовать совместно с внутренним нарушителем;

- угрозы могут быть реализованы в любое время и в любой точке информационной системы (на любом узле или хосте);

- для достижения своей цели нарушитель выбирает наиболее слабое звено информационной системы.