Требования к мерам защиты информации, обрабатываемой в ГИС

Состав и назначение средств защиты информации

Система мер защиты информации в ГИС состоит из следующих элементов:

- Защита технических средств;

- Защита связи и передачи данных;

- Защита среды виртуализации;

- Защита машинных носителей;

- Идентификация и аутентификация;

- Управление доступом;

- Ограничение программной среды;

- Регистрация событий безопасности;

- Антивирусная защита;

- Обнаружение вторжений;

- Анализ защищенности;

- Обеспечение целостности информационной системы и информации;

- Обеспечение доступности информации.

Назначение мер защиты

Меры по защите технических средств должны исключать несанкционированный доступ к стационарным техническим средствам, обрабатывающим персональные данные, средствам, обеспечивающим функционирование информационной системы (далее - средства обеспечения функционирования), и в помещения, в которых они постоянно расположены, защиту технических средств от внешних воздействий, а также защиту персональных данных, представленных в виде информативных электрических сигналов и физических полей.

Меры по защите информационной системы, ее средств связи и передачи данных должны обеспечивать защиту персональных данных при взаимодействии информационной системы или ее отдельных сегментов с иными информационными системами и информационно-телекоммуникационными сетями посредством применения архитектуры информационной системы и проектных решений, направленных на обеспечение безопасности персональных данных.

Меры по защите среды виртуализации должны исключать несанкционированный доступ к персональным данным, обрабатываемым в виртуальной инфраструктуре, и к компонентам виртуальной инфраструктуры и (или) воздействие на них, в том числе к средствам управления виртуальной инфраструктурой, монитору виртуальных машин (гипервизору), системе хранения данных (включая систему хранения образов виртуальной инфраструктуры), сети передачи данных через элементы виртуальной или физической инфраструктуры, гостевым операционным системам, виртуальным машинам (контейнерам), системе и сети репликации, терминальным и виртуальным устройствам, а также системе резервного копирования и создаваемым ею копиям.

Меры по защите машинных носителей должны исключать возможность несанкционированного доступа к машинным носителям и хранящимся на них персональным данным, а также несанкционированное использование съемных машинных носителей персональных данных.

Меры по идентификации и аутентификации должны обеспечивать присвоение субъектам доступа и объектам доступа уникального признака (идентификатора), сравнение предъявляемого субъектом (объектом) доступа идентификатора с перечнем присвоенных идентификаторов, а также проверку принадлежности субъекту доступа предъявленного им идентификатора (подтверждение подлинности).

Меры по управлению доступом субъектов доступа к объектам доступа должны обеспечивать управление правами и привилегиями субъектов доступа, разграничение доступа субъектов доступа к объектам доступа на основе совокупности установленных в информационной системе правил разграничения доступа, а также обеспечивать контроль над соблюдением этих правил.

Меры по ограничению программной среды должны обеспечивать установку и (или) запуск только разрешенного к использованию в информационной системе программного обеспечения или исключать возможность установки и (или) запуска запрещенного к использованию в информационной системе программного обеспечения.

Меры по регистрации событий безопасности должны обеспечивать сбор, запись, хранение и защиту информации о событиях безопасности в информационной системе, а также возможность просмотра и анализа информации о таких событиях и реагирование на них.

Меры по антивирусной защите должны обеспечивать обнаружение в информационной системе компьютерных программ либо иной компьютерной информации, предназначенной для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты информации, а также реагирование на обнаружение этих программ и информации.

Меры по обнаружению (предотвращению) вторжений должны обеспечивать обнаружение действий в информационной системе, направленных на несанкционированный доступ к информации, специальные воздействия на информационную систему и (или) персональные данные в целях добывания, уничтожения, искажения и блокирования доступа к персональным данным, а также реагирование на эти действия.

Меры по контролю (анализу) защищенности должны обеспечивать контроль уровня защищенности персональных данных, обрабатываемых в информационной системе, путем проведения систематических мероприятий по анализу защищенности информационной системы и тестированию работоспособности системы защиты персональных данных.

Меры по обеспечению целостности информационной системы и персональных данных должны обеспечивать обнаружение фактов несанкционированного нарушения целостности информационной системы и содержащихся в ней персональных данных, а также возможность восстановления информационной системы и содержащихся в ней персональных данных.

Меры по обеспечению доступности должны обеспечивать авторизованный доступ пользователей, имеющих права по доступу, к персональным данным, содержащимся в информационной системе, в штатном режиме функционирования информационной системы.

Меры по выявлению инцидентов и реагированию на них должны обеспечивать обнаружение, идентификацию, анализ инцидентов в информационной системе, а также принятие мер по устранению и предупреждению инцидентов.

Меры по управлению конфигурацией информационной системы и системы защиты должны обеспечивать управление изменениями конфигурации информационной системы и системы защиты персональных данных, анализ потенциального воздействия планируемых изменений на обеспечение безопасности персональных данных, а также документирование этих изменений.

Состав мер защиты информации и их базовые наборы для соответствующего класса защищенности ГИС приведен в таблице (на прмере меры по идентификации и аутентификации).

| Меры защиты информации в ГИС | Классы защищенности ГИС | |||

|---|---|---|---|---|

| 3 | 2 | 1 | ||

| Идентификация и аутентификация субъектов доступа и объектов доступа (ИАФ) | ||||

| ИАФ.1 | идентификация и аутентификация пользователей, являющихся работниками оператора; | + | + | + |

| ИАФ.2 | идентификация и аутентификация устройств (в том числе стационарных, мобильных и портативных); | + | + | |

| ИАФ.3 | управление идентификаторами, в том числе создание, присвоение, уничтожение идентификаторов; | + | + | + |

| ИАФ.4 | управление средствами аутентификации, в том числе хранение, выдача, инициализация, блокирование средств АУ и принятие мер в случае утраты (компрометации) средств АУ; | + | + | + |

| ИАФ.5 | защита обратной связи при вводе аутентификационной информации; | + | + | + |

| ИАФ.6 | идентификация и аутентификация внешних пользователей (не являющихся работниками оператора). | + | + | + |

Идентификация и аутентификация

ФСТЭК России в Методическом Документе «Меры защиты информации в государственных информационных системах» конкретизирует требования к реализации мер защиты, а также к усилению мер защиты.

Например, ИАФ.1 - идентификация и аутентификация пользователей, являющихся работниками оператора - в информационной системе должна обеспечиваться идентификация и аутентификация пользователей, являющихся работниками оператора:

| Мера защиты информации | Класс защищенности информационной системы | ||

|---|---|---|---|

| 3 | 2 | 1 | |

| ИАФ.1 | + | + | + |

| Усиление ИАФ.1 | 1а, 2а, 3 | 1а, 2а, 3, 4 | |

Требования к реализации ИАФ.1:

При доступе в ИС должна осуществляться идентификация и аутентификация пользователей, являющихся работниками оператора, и процессов, запускаемых от имени этих пользователей.

(К внутренним пользователям относятся должностные лица оператора (пользователи, администраторы), выполняющие свои функции с использованием информации, информационных технологий и технических средств ИС в соответствии с должностными инструкциями, утвержденными оператором).

Пользователи ИС должны однозначно идентифицироваться и аутентифицироваться для всех видов доступа.

Аутентификация пользователя осуществляется с использованием паролей, аппаратных средств, биометрических характеристик, иных средств или в случае многофакторной (двухфакторной) аутентификации – определенной комбинации указанных средств.

Правила и процедуры идентификации и аутентификации пользователей регламентируются в организационно-распорядительных документах по защите информации.

Требования к усилению ИАФ.1:

- в ИС должна обеспечиваться многофакторная (двухфакторная) аутентификация для удаленного доступа в систему с правами привилегированных учетных записей (администраторов):

- в ИС должна обеспечиваться многофакторная (двухфакторная) аутентификация для удаленного доступа в систему с правами непривилегированных учетных записей (пользователей):

- в ИС должна обеспечиваться многофакторная (двухфакторная) аутентификация для локального доступа в систему с правами привилегированных учетных записей (администраторов);

- в ИС должна обеспечиваться многофакторная (двухфакторная) аутентификация для локального доступа в систему с правами непривилегированных учетных записей (пользователей);

- в ИС должна обеспечиваться многофакторная (двухфакторная) аутентификация при доступе в систему с правами привилегированных учетных записей (администраторов), где один из факторов обеспечивается аппаратным устройством аутентификации, отделенным от информационной системы, к которой осуществляется доступ;

- в ИС должна обеспечиваться многофакторная (двухфакторная) аутентификация при доступе в систему с правами непривилегированных учетных записей (пользователей), где один из факторов обеспечивается устройством, отделенным от информационной системы, к которой осуществляется доступ;

- в ИС должен использоваться механизм одноразовых паролей при аутентификации пользователей, осуществляющих удаленный или локальный доступ;

- в ИС для аутентификации пользователей должно обеспечиваться применение в соответствии с законодательством Российской Федерации криптографических методов защиты информации.

а)с использованием сети связи общего пользования, в том числе сети Интернет.

б) без использования ССОП.

а) с использованием сети связи общего пользования, в том числе сети Интернет.

б) без использования ССОП.

Пример реализации меры ИАФ.1 - форма идентификации и аутентификации пользователей в СЗИ НСД Dallas Lock 8.0-K

ИАФ.2 идентификация и аутентификация устройств, в том числе стационарных, мобильных и портативных

В информационной системе до начала информационного взаимодействия должна осуществляться идентификация и аутентификация устройств (технических средств).

| Мера защиты информации | Класс защищенности информационной системы | ||

|---|---|---|---|

| 3 | 2 | 1 | |

| ИАФ.2 | + | + | |

| Усиление ИАФ.2 | |||

Требования к реализации ИАФ.2:

Оператором должен быть определен перечень типов устройств, используемых в ИС и подлежащих идентификации и аутентификации до начала информационного взаимодействия.

Идентификация устройств обеспечивается по логическим именам (имя устройства и (или) ID), логическим адресам (например, IP-адресам) и (или) по физическим адресам (например, МАС-адресам) устройства или по комбинации имени, логического и (или) физического адресов устройства.

Аутентификация устройств в ИС обеспечивается с использованием протоколов аутентификации или с применением в соответствии с законодательством РФ криптографических методов защиты информации.

Правила и процедуры идентификации и аутентификации устройств регламентируются в организационно-распорядительных документах оператора по защите информации.

Требования к усилению ИАФ.2

- в информационной системе должна обеспечиваться аутентификация устройств до начала информационного взаимодействия с ними:

а) взаимная аутентификация устройства и средства вычислительной техники (или другого взаимодействующего устройства);

б) аутентификация по уникальным встроенным средствам аутентификации.

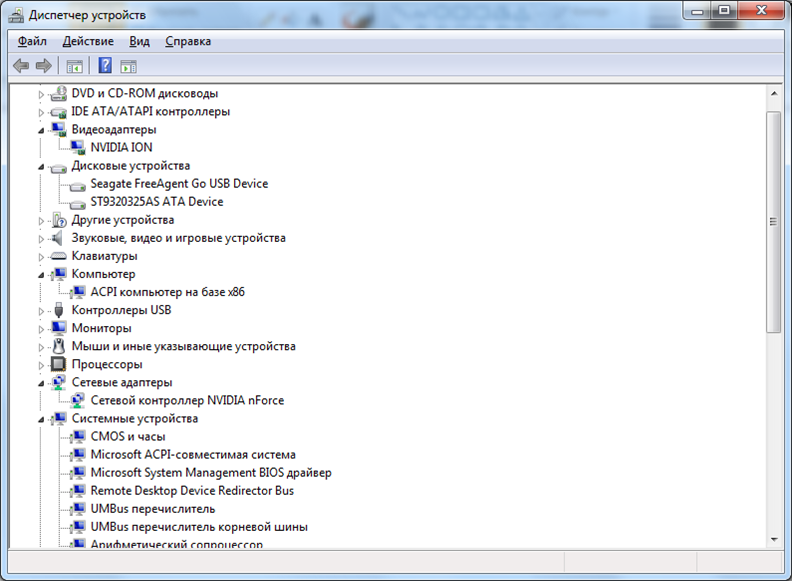

Пример реализации меры ИАФ.2

Идентификация устройств в операционной системе Microsoft Windows 7:

ИАФ.3 управление идентификаторами, в том числе создание, присвоение, уничтожение идентификаторов

Оператором должны быть установлены и реализованы функции управления идентификаторами пользователей и устройств в информационной системе.

| Мера защиты информации | Класс защищенности информационной системы | ||

|---|---|---|---|

| 3 | 2 | 1 | |

| ИАФ.3 | + | + | + |

| Усиление ИАФ.3 | 1а, 2а | 1а, 2а | 1б, 2б |

Требования к реализации ИАФ.3:

Оператором должны быть установлены и реализованы следующие функции управления идентификаторами :

- формирование идентификатора, который однозначно идентифицирует пользователя и (или) устройство;

- определение должностного лица (администратора), ответственного за создание, присвоение и уничтожение идентификаторов пользователей и устройств;

- присвоение идентификатора пользователю и (или) устройству;

- предотвращение повторного использования идентификатора в течение установленного - оператором периода времени;

- блокирование идентификатора пользователя после установленного оператором времени неиспользования.

Правила и процедуры управления идентификаторами регламентируются в организационно-распорядительных документах оператора по защите информации.

Требования к усилению ИАФ.3:

- Оператором должно быть исключено повторное использование идентификатора пользователя в течение:

- Оператором должно быть обеспечено блокирование идентификатора пользователя через период времени неиспользования:

- Должно быть обеспечено использование различной аутентификационной информации (различных средств аутентификации) пользователя для входа в ИС и доступа к прикладному (специальному) программному обеспечению.

- Должно быть исключено использование идентификатора пользователя при создании учетной записи пользователя публичной электронной почты или иных публичных сервисов;

- Должно быть обеспечено управление идентификаторами внешних пользователей, учетные записи которых используются для доступа к общедоступным ресурсам информационной системы.

а) не менее одного года

б) не менее трех лет

а) не более 90 дней

б) не более 45 дней

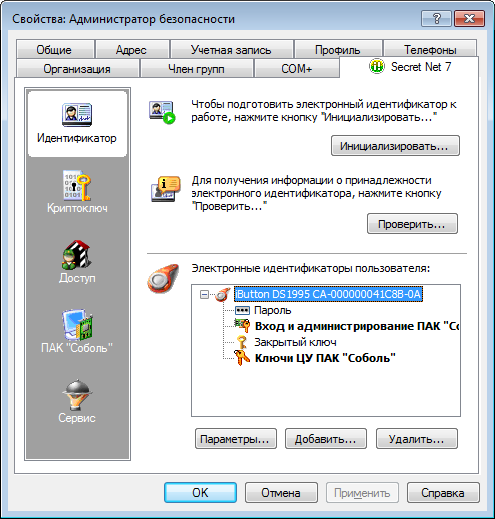

Пример реализации меры ИАФ.3

Присвоение идентификатора пользователю системы в средстве защиты информации Secret Net 7

ИАФ.4 управление средствами аутентификации, в том числе хранение, выдача, инициализация, блокирование средств аутентификации и принятие мер в случае утраты и (или) компрометации средств аутентификации

Оператором должны быть установлены и реализованы функции управления средствами аутентификации (аутентификационной информацией) пользователей и устройств в ИС.

| Мера защиты информации | Класс защищенности информационной системы | ||

|---|---|---|---|

| 3 | 2 | 1 | |

| ИАФ.4 | + | + | + |

| Усиление ИАФ.4 | 1б | 1в | 1г |

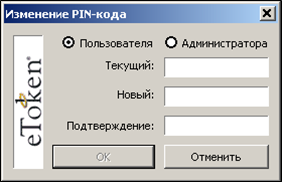

Требования к реализации ИАФ.4:

Оператором должны быть реализованы следующие функции управления средствами аутентификации:

- определение должностного лица (администратора), ответственного за хранение, выдачу, инициализацию, блокирование средств аутентификации и принятие мер в случае их утраты (компрометации);

- изменение аутентификационной информации (средств аутентификации), заданных их производителями и (или) используемых при внедрении системы защиты информации;

- выдача средств аутентификации пользователям;

- генерация и выдача начальной аутентификационной информации (начальных значений средств аутентификации);

-

установление характеристик пароля (при использовании в информационной системе механизмов аутентификации на основе пароля):

а) задание минимальной сложности пароля с определяемыми оператором требованиями к регистру, количеству символов, сочетанию букв верхнего и нижнего регистра, цифр и специальных символов;

б) задание минимального количества измененных символов при создании новых паролей;

в) задание максимального и минимального времени действия пароля;

г) запрет на использование пользователями определенного оператором числа последних использованных паролей при создании новых паролей;

- блокирование (прекращение действия) и замена утерянных, скомпрометированных или поврежденных средств аутентификации;

- назначение необходимых характеристик средств аутентификации (в том числе механизма пароля);

- обновление аутентификационной информации (замена средств аутентификации) с периодичностью, установленной оператором;

- защита аутентификационной информации от неправомерных доступа к ней и модифицирования.

Правила и процедуры управления средствами аутентификации (аутентификационной информацией) регламентируются в организационно-распорядительных документах оператора по защите информации.

Требования к усилению ИАФ.4:

- В случае использования в ИС механизмов аутентификации на основе пароля его характеристики должны быть следующими:

а) длина пароля не менее шести символов, алфавит пароля не менее 30 символов, максимальное количество неуспешных попыток аутентификации (ввода неправильного пароля) до блокировки от 3 до 10 попыток, блокировка программно-технического средства или учетной записи пользователя в случае достижения установленного максимального количества неуспешных попыток аутентификации от 3 до 15 минут, смена паролей не более чем через 180 дней;

б) длина пароля не менее шести символов, алфавит пароля не менее 60 символов, максимальное количество неуспешных попыток аутентификации (ввода неправильного пароля) до блокировки от 3 до 10 попыток, блокировка программно-технического средства или учетной записи пользователя в случае достижения установленного максимального количества неуспешных попыток аутентификации от 5 до 30 минут, смена паролей не более чем через 120 дней;

в) длина пароля не менее шести символов, алфавит пароля не менее 70 символов, максимальное количество неуспешных попыток аутентификации (ввода неправильного пароля) до блокировки от 3 до 8 попыток, блокировка программно-технического средства или учетной записи пользователя в случае достижения установленного максимального количества неуспешных попыток аутентификации от 10 до 30 минут, смена паролей не более чем через 90 дней;

г) длина пароля не менее восьми символов, алфавит пароля не менее 70 символов, максимальное количество неуспешных попыток аутентификации (ввода неправильного пароля) до блокировки от 3 до 4 попыток, блокировка программно-технического средства или учетной записи пользователя в случае достижения установленного максимального количества неуспешных попыток аутентификации от 15 до 60 минут, смена паролей не более чем через 60 дней.

ИАФ.5 защита обратной связи при вводе аутентификационной информации

В информационной системе должна осуществляться защита аутентификационной информации в процессе ее ввода для аутентификации от возможного использования лицами, не имеющими на это полномочий.

| Мера защиты информации | Класс защищенности информационной системы | ||

|---|---|---|---|

| 3 | 2 | 1 | |

| ИАФ.5 | + | + | + |

| Усиление ИАФ.5 | |||

Требования к реализации ИАФ.5:

Защита обратной связи «система - субъект доступа» в процессе аутентификации обеспечивается исключением отображения для пользователя действительного значения аутентификационной информации и (или) количества вводимых пользователем символов аутентификационной информации. Вводимые символы пароля могут отображаться условными знаками«*», «●» или иными знаками.

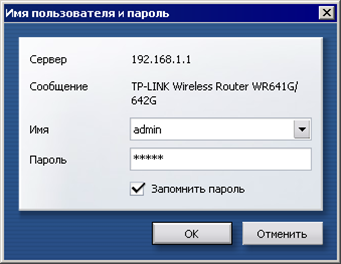

Пример реализации меры ИАФ.5:

Реализация защиты обратной связи при вводе аутентификационной информации:

ИАФ.6 идентификация и аутентификация пользователей, не являющихся работниками оператора (внешних пользователей)

В информационной системе должна осуществляться однозначная идентификация и аутентификация пользователей, не являющихся работниками оператора (внешних пользователей), или процессов, запускаемых от имени этих пользователей.

| Мера защиты информации | Класс защищенности информационной системы | ||

|---|---|---|---|

| 3 | 2 | 1 | |

| ИАФ.6 | + | + | + |

| Усиление ИАФ.6 | |||

Требования к реализации ИАФ.6:

В ИС должна осуществляться однозначная идентификация и аутентификация пользователей, не являющихся работниками оператора (внешних пользователей), или процессов, запускаемых от их имени.

К пользователям, не являющимся работникам оператора (внешним пользователям), относятся все пользователи информационной системы, не указанные в ИАФ.1 в качестве внутренних пользователей.

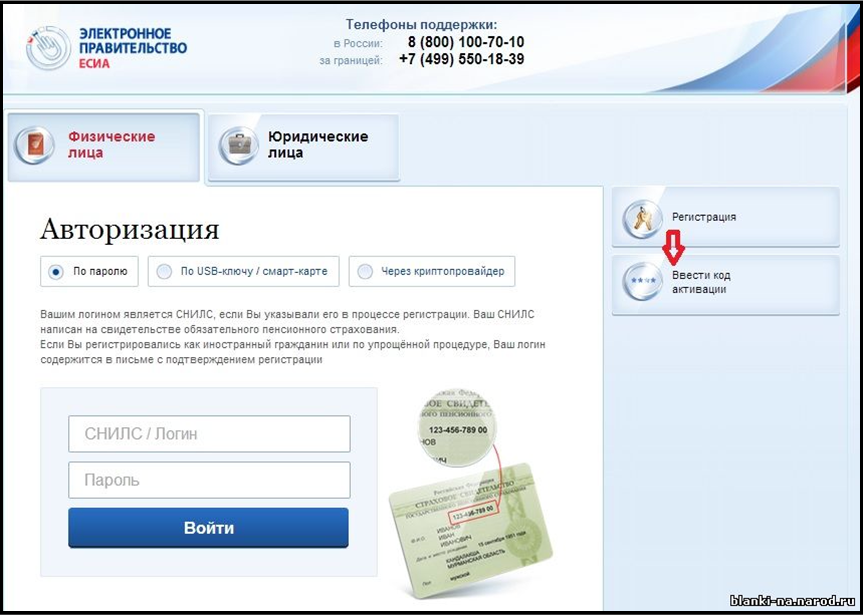

Примером внешних пользователей являются граждане, на законных основаниях через сеть Интернет получающие доступ к информационным ресурсам портала Государственных услуг Российской Федерации «Электронного правительства» или официальным сайтам в сети Интернет органов государственной власти.

Пользователи ИС должны однозначно идентифицироваться и аутентифицироваться для всех видов доступа.

Идентификация и аутентификация внешних пользователей в целях предоставления государственных услуг осуществляется в том числе с использованием единой системы идентификации и аутентификации, созданной в соответствии с постановлением Правительства РФ от 28 ноября 2011 г. № 977.

Правила и процедуры идентификации и аутентификации пользователей регламентируются в организационно-распорядительных документах оператора по защите информации.

Пример реализации меры ИАФ.6:

Идентификация и аутентификация внешних пользователей

Управление доступом субъектов доступа к объектам доступа (УПД)

| Меры защиты информации в ГИС | Классы защищенности ГИС | |||

| 3 | 2 | 1 | ||

| Управление доступом субъектов доступа к объектам доступа(УПД) | ||||

| УПД.1 | управление учетными записями пользователей, в том числе внешних; | + | + | + |

| УПД.2 | реализация необходимых методов, типов и правил разграничения доступа | + | + | + |

| УПД.3 | управление информационными потоками между устройствами, сегментами информационной системы, а также между информационными системами | + | + | |

| УПД.4 | разделение полномочий пользователей, администраторов и лиц, обеспечивающих функционирование ИС | + | + | + |

| УПД.5 | назначение минимально необходимых прав и привилегий пользователей, администраторов и лиц, обеспечивающих функционирование ИС | + | + | + |

| УПД.6 | ограничение неуспешных попыток входа в информационную систему (доступа к информационной системе) | + | + | + |

| УПД.7 | предупреждение пользователя при его входе в ИС о том, что в системе реализованы меры защиты информации, о необходимости соблюдать установленные правила обработки информации | |||

| УПД.8 | оповещение пользователя после успешного входа в информационную систему о его предыдущем входе в информационную систему | |||

| УПД.9 | ограничение числа параллельных сеансов доступа для каждой учетной записи пользователя ИС | + | ||

| УПД.10 | блокирование сеанса доступа в информационную систему после установленного времени бездействия (неактивности) пользователя или по его запросу | + | + | + |

| УПД.11 | разрешение (запрет) действий пользователей, разрешенных до идентификации и аутентификации | + | + | + |

| УПД.12 | поддержка и сохранение атрибутов безопасности (меток безопасности), связанных с инф-цией в процессе ее хранения и обработки | |||

| УПД.13 | реализация защищенного удаленного доступа субъектов доступа к объектам доступа через внешние ИТС | + | + | + |

| УПД.14 | регламентация и контроль использования технологий беспроводного доступа | + | + | + | УПД.15 | регламентация и контроль использования мобильных технических средств | + | + | + |

| УПД.16 | управление взаимодействием с информационными системами сторонних организаций (внешние информационные системы). | + | + | + |

| УПД.17 | обеспечение доверенной загрузки СВТ. | + | + | |

Ограничение программной среды (ОПС)

| Меры защиты информации в ГИС | Классы защищенности ГИС | |||

| 3 | 2 | 1 | ||

| Ограничение программной среды (ОПС) | ||||

| ОПС.1 | управление запуском (обращениями) компонентов программного обеспечения, в том числе определение запускаемых компонентов, настройка параметров запуска, контроль запуска компонентов ПО | + | ||

| ОПС.2 | управление установкой (инсталляцией) компонентов программного обеспечения, в том числе определение компонентов, подлежащих установке, настройка параметров установки, контроль установки компонентов | + | + | |

| ОПС.3 | установка (инсталляции) только разрешенного к использованию программного обеспечения и (или) его компонентов; | + | + | + |

| ОПС.4 | управление временными файлами (в том числе запрет, разрешение, удаление временных файлов). | |||

Защита машинных носителей информации

| Меры защиты информации в ГИС | Классы защищенности ГИС | |||

| 3 | 2 | 1 | ||

| Защита машинных носителей информации (ЗНИ) | ||||

| ЗНИ.1 | учет машинных носителей информации | + | + | + |

| ЗНИ.2 | управление доступом к машинным носителям информации | + | + | + |

| ЗНИ.3 | контроль перемещения машинных носителей информации за пределы контролируемой зоны | |||

| ЗНИ.4 | исключение возможности ознакомления с содержанием инф-цией, хранящихся на маш. носителях, и (или) использования носителей информации в иных ИС | |||

| ЗНИ.5 | контроль использования интерфейсов ввода (вывода) на МНИ | + | + | |

| ЗНИ.6 | контроль ввода (вывода) персональных данных на машинные носители информации | |||

| ЗНИ.7 | контроль подключения машинных носителей информации | |||

| ЗНИ.8 | уничтожение (стирание) или обезличивание информации на маш. носителях при их передаче между пользователями, в сторонние организации для ремонта или утилизации, а также контроль уничтожения (стирания) | + | + | + |

Регистрация событий безопасности (РСБ)

| Меры защиты информации в ГИС | Классы защищенности ГИС | |||

| 3 | 2 | 1 | ||

| Регистрация событий безопасности (РСБ) | ||||

| РСБ.1 | определение событий безопасности, подлежащих регистрации и сроков их хранения | + | + | + |

| РСБ.2 | определение состава и содержания информации о событиях безопасности, подлежащих регистрации | + | + | + |

| РСБ.3 | сбор, запись и хранение информации о событиях безопасности в течение установленного срока | + | + | + |

| РСБ.4 | реагирование на сбои при регистрации событий безопасности, в том числе и аппаратные и программные ошибки и достижение предела или переполнения памяти | + | + | + |

| РСБ.5 | мониторинг (просмотр, анализ) результатов регистрации событий безопасности и реагирование на них | + | + | + |

| РСБ.6 | генерирование временных меток и синхронизация системного времени в ИС | + | + | + |

| РСБ.7 | защита информации о событиях безопасности | + | + | + |

Антивирусная защита

| Меры защиты информации в ГИС | Классы защищенности ГИС | |||

| 3 | 2 | 1 | ||

| Антивирусная защита (АВЗ) | ||||

| АВЗ.1 | реализация антивирусной защиты | + | + | + |

| АВЗ.2 | обновление базы данных признаков вредоносных программ (вирусов) | + | + | + |

| Обнаружение вторжений (СОВ) | ||||

| СОВ.1 | обнаружение вторжений | + | + | |

| СОВ.2 | обновление базы решающих правил | + | + | |

Контроль (анализ) защищенности (АНЗ)

| Меры защиты информации в ГИС | Классы защищенности ГИС | |||

| 3 | 2 | 1 | ||

| Контроль (анализ) защищенности (АНЗ) | ||||

| АНЗ.1 | Выявление, анализ уязвимостей ИС и оперативное устранение вновь выявленных уязвимостей | + | + | + |

| АНЗ.2 | Контроль установки программного обеспечения, включая обновление ПО СЗИ | + | + | + |

| АНЗ.3 | Контроль работоспособности, параметров настройки и правильности функционирования ПО и СЗИ | + | + | + |

| АНЗ.4 | Контроль состава технических средств, ПО и СЗИ | + | + | + |

| АНЗ.5 | Контроль правил генерации и смены паролей пользователей, создания и удаления учетных записей, реализации ПРД, полномочий пользователей в ИС. | + | + | + |

Обеспечение целостности информационной системы (ОЦЛ)

| Меры защиты информации в ГИС | Классы защищенности ГИС | |||

| 3 | 2 | 1 | ||

| Обеспечение целостности операционной системы (ОЦЛ) | ||||

| ОЦЛ.1 | контроль целостности программного обеспечения, включая ПО СЗИ | + | + | |

| ОЦЛ.2 | контроль целостности информации, содержащихся в базах данных ИС | |||

| ОЦЛ.3 | обеспечение возможности восстановления программного обеспечения, включая ПО СЗИ, при возникновении нештатных ситуаций | + | + | + |

| ОЦЛ.4 | обнаружение и реагирование на поступление в ИС незапрашиваемых сообщений (писем, документов) и иной информации, не относящейся к функционированию системы (защита от спама) | + | + | |

| ОЦЛ.5 | контроль содержания информации, передаваемой из ИС (контейнерный или контентный) и исключение неправомерной информации | |||

| ОЦЛ.6 | Ограничение прав пользователей по вводу информации в ИС | + | ||

| ОЦЛ.7 | контроль точности, полноты и правильности данных, вводимых в ИС | |||

Обеспечение доступности (ОДТ)

| Меры защиты информации в ГИС | Классы защищенности ГИС | |||

| 3 | 2 | 1 | ||

| Обеспечение доступности (ОДТ) | ||||

| ОДТ.1 | Использование отказоустойчивых технических средств | + | ||

| ОДТ.2 | Резервирование технических средств, ПО, каналов передачи данных, средств обеспечения функционирования ИС | + | ||

| ОДТ.3 | Контроль безотказного функционирования технич. средств, обнаружение и локализация отказов функционирования, принятие мер по восстановлению отказавших средств и их тестирование | + | + | |

| ОДТ.4 | Периодическое резервное копирование информации на резервные МНИ | + | + | |

| ОДТ.5 | Обеспечение возможности восстановления информации с резервных носителей в течение установленного времени | + | + | |

Защита среды виртуализации (ЗСВ)

| Меры защиты информации в ГИС | Классы защищенности ГИС | |||

| 3 | 2 | 1 | ||

| Защита среды визуализации (ЗСВ) | ||||

| ЗСВ.1 | Идентификация и аутентификация субъектов доступа и объектов доступа в виртуальной инфраструктуре, в том числе администраторов управления средствами виртуализации | + | + | + |

| ЗСВ.2 | Управление доступом субъектов доступа к объектам доступа в виртуальной инфраструктуре, в том числе внутри виртуальных машин | + | + | + |

| ЗСВ.3 | Регистрация событий безопасности в виртуальной инфраструктуре | + | + | |

| ЗСВ.4 | Управление потоками информации между компонентами виртуальной инфраструктуры, а также по периметру виртуальной инфраструктуры | + | + | |

| ЗСВ.5 | Доверенная загрузка серверов виртуализации, виртуальной машины (контейнера) и серверов управления виртуализацией | + | + | |

| ЗСВ.6 | Управление перемещением виртуальных машин (контейнеров) и обрабатываемых на них данных; | + | + | |

| ЗСВ.7 | Контроль целостности компонентов виртуальной инфраструктуры и ее конфигураций | + | + | |

| ЗСВ.8 | Резервное копирование данных, резервирование технических средств и (или) программного обеспечения виртуальной инфраструктуры, а также каналов связи внутри виртуальной инфраструктуры | + | + | |

| ЗСВ.9 | Реализация и управление антивирусной защитой в виртуальной инфраструктуре | + | + | + |

| ЗСВ.10 | Сегментирование виртуальной инфраструктуры для обработки информации отдельным пользователем или группой пользователей. | + | + | |

Защита технических средств (ЗТС)

| Меры защиты информации в ГИС | Классы защищенности ГИС | |||

| 3 | 2 | 1 | ||

| Защита технических средств (ЗТС) | ||||

| ЗТС.1 | Защита информации от утечки по техническим каналам | |||

| ЗТС.2 | Организация контролируемой зоны, в которой размещаются стационарные технические средства, СЗИ и средства обеспечения функционирования ИС | + | + | + |

| ЗТС.3 | Контроль и управление физическим доступом к техническим средствам, СЗИ и средствам обеспечения функционирования ИС, а так же в помещения, в которых они установлены, исключающие несанкционированный физический доступ | + | + | + |

| ЗТС.4 | Размещение устройств ввода/вывода (отображения) информации, исключающее ее несанкционированный просмотр | + | + | + |

| ЗТС.5 | Защита от внешних воздействий (воздействий окружающей среды, нестабильности электроснабжения, кондиционирования и иных внешних факторов) | + | ||

Защита информационной системы, средств и систем связи и передачи данных (ЗИС)

| Меры защиты информации в ГИС | Классы защищенности ГИС | |||

| 3 | 2 | 1 | ||

| Защита информационной системы, средств и систем связи и передачи данных (ЗИС) | ||||

| ЗИС.1 | Разделение в ИСПДн функций по управлению (администрированию) инф. системы, управлению системой защиты информации, функций по обработке информации | + | + | |

| ЗИС.2 | Предотвращение задержки или прерывания выполнения процессов с высоким приоритетом со стороны процессов с низким приоритетом | |||

| ЗИС.3 | Обеспечение защиты информации от раскрытия, модификации и навязывания (ввода ложной информации) при их передаче (подготовке к передаче) по каналам связи, имеющим выход за пределы контролируемой зоны, в том числе по беспроводным каналам | + | + | + |

| ЗИС.4 | Обеспечение доверенного канала передачи данных между администратором, пользователем и средствами защиты информации (функциями безопасности средств защиты информации) | |||

| ЗИС.5 | Запрет несанкционированной удаленной активации периферийных устройств (видеокамер, микрофонов и иных устройств, которые могут активироваться удаленно) и оповещение пользователей об активации таких устройств | + | + | + |

| ЗИС.6 | Передача и контроль целостности атрибутов безопасности (меток безопасности), связанных с персональными данными, при обмене персональными данными с иными информационными системами | |||

| ЗИС.7 | Контроль санкционированного и исключение несанкционированного использования технологий мобильного кода, в том числе регистрация событий, связанных с использованием технологии мобильного кода, их анализ и реагирование на нарушения, связанные с использованием технологии мобильного кода | + | + | |

| ЗИС.8 | Контроль санкционированного и исключение несанкционированного использования технологий передачи речи, регистрация событий, связанных с их использованием, их анализ и реагирование на нарушения, связанные с использованием технологий передачи речи; | |||

| ЗИС.9 | Контроль санкционированного и исключение несанкционированного использования технологий передачи видеоинформации, регистрация событий, связанных с их использованием, их анализ и реагирование на нарушения, связанные с передачей видеоинформации | + | + | |

| ЗИС.10 | Подтверждение происхождения источника информации, получаемой в процессе определения сетевых адресов по сетевым именам или определения сетевых имен по сетевым адресам | |||

| ЗИС.11 | Обеспечение подлинности сетевых соединений (сеансов взаимодействия), в том числе для защиты от подмены сетевых устройств и сервисов | + | + | |

| ЗИС.12 | Исключение возможности отрицания пользователем факта отправки информации другому пользователю | + | + | |

| ЗИС.13 | Исключение возможности отрицания пользователем факта получения информации от другого пользователя | + | + | |

| ЗИС.14 | Использование устройств терминального доступа для обработки информации | |||

| ЗИС.15 | Защита архивных файлов, параметров настройки СЗИ и программного обеспечения, не подлежащих изменению в процессе обработки информации | + | + | |

| ЗИС.16 | Выявление, анализ и блокирование в информационной системе скрытых каналов передачи информации в обход реализованных мер или внутри разрешенных сетевых протоколов | |||

| ЗИС.17 | Разбиение информационной системы на сегменты (сегментирование информационной системы) и обеспечение защиты периметров сегментов | + | + | |

| ЗИС.18 | Обеспечение загрузки и исполнения программного обеспечения с машинных носителей информации, доступных только для чтения, и контроль целостности данного ПО | |||

| ЗИС.19 | Изоляция процессов (выполнение программ) в выделенной области памяти | |||

| ЗИС.20 | Защита беспроводных соединений, применяемых в информационной системе | + | + | + |

| ЗИС.21 | Исключение доступа пользователя к информации, возникшей в результате действий предыдущего пользователя через реестры, оперативную память, внешние запоминающие устройства и иные общие для пользователей ресурсы ИС | + | + | |

| ЗИС.22 | Защита ИС от угроз безопасности информации, направленных на отказ в обслуживании информационной системы | + | + | |

| ЗИС.23 | Защита периметра (физических и (или) логических границ) ИС при ее взаимодействии с иными ИС и ИТКС | + | + | |

| ЗИС.24 | Прекращение сетевых соединений по их завершении или по истечении заданного оператором временного интервала неактивности сетевого соединения | + | + | |

| ЗИС.25 | Использование в информационной системе или ее сегментах различных типов общесистемного, прикладного и специального программного обеспечения (создание гетерогенной среды) | |||

| ЗИС.26 | Использование прикладного и специального ПО, имеющих возможность функционирования в средах различных операционных систем | |||

| ЗИС.27 | Создание (эмуляция) ложных информационных систем или их компонентов, предназначенных для обнаружения, регистрации и анализа действий нарушителей в процессе реализации угроз | |||

| ЗИС.28 | Воспроизведение ложных и (или) скрытие истинных отдельных информационных технологий и (или) структурно-функциональных характеристик ИС или ее сегментов, обеспечивающее навязывание нарушителю ложного представления об истинных информационных технологиях и (или) структурно-функциональных характеристиках ИС | |||

| ЗИС.29 | Перевод ИС или ее устройств (компонентов) в заранее определенную конфигурацию, обеспечивающую защиту информации, в случае возникновении отказов (сбоев) в системе защиты информации ИС | |||

| ЗИС.30 | Защита мобильных технических средств, применяемых в информационной системе | + | + | + |

Меры по обеспечению безопасности персональных данных, не обозначенные знаком «+», применяются при адаптации базового набора мер и уточнении адаптированного базового набора мер, а также при разработке компенсирующих мер защиты информации в ИС соответствующего класса защищенности.

Порядок выбора мер защиты информации

- Определение базового набора мер защиты информации (исходя из класса ГИС).

- Адаптация базового набора мер защиты информации (исходя из структурно-функциональных характеристик и инф. технологий ГИС).

- Уточнение адаптированного базового набора мер защиты информации (исходя из актуальных угроз безопасности информации).

- Дополнение уточненного и адаптированного базового набора мер защиты информации (с учетом требований других НПА по защите информации).

На основании набора мер защиты информации выбираются средства защиты информации в ГИС, а именно:

- Средство контроля и управления доступом (НСД).

- Средство антивирусной защиты.

- Средство межсетевого экранирования.

- Средство обнаружения вторжений (IDS).

- Средство анализа защищенности (сетевой сканер).

- Средство доверенной загрузки.

В результате должен обеспечиваться:

| Класс защищенности ИС | Класс СЗИ, не ниже | Класс СВТ, не ниже |

|---|---|---|

| 1 | 4 | 5 |

| 2 | 5 | 5 |

| 3 | 6 | 5 |