Защита информации в государственных информационных системах

Нормативные правовые акты и методические документы

- Федеральный закон «Об информации, информационных технологиях и о защите информации» (от 27.07.2006 г. № 149-ФЗ);

- Требования о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных систем (Приказ ФСТЭК России от 11.02.2013г №17);

- Меры по защите информации в государственных информационных системах, утверждены ФСТЭК России от 11.02.2014;

- Постановление Правительства Российской Федерации от 01.11.12 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных»;

- Указ Президента РФ от 17 марта 2008 № 351 «О мерах по обеспечению информационной безопасности Российской Федерации при использовании информационно – телекоммуникационных сетей»;

- Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных. (Утверждена ФСТЭК России 15.02.2008 г.)

- Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных. (Утверждена ФСТЭК России 14.02.2008 г.).

- ГОСТ Р 56546-2015 Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем.

- ГОСТ Р 56545-2015 Защита информации. Уязвимости информационных систем. Правила описания уязвимостей.

- Интернет-ресурс «Банк данных угроз безопасности информации», адрес www.bdu.fstec.ru

- ГОСТ Р 51583-2014 Защита информации. Порядок создания автоматизированных систем в защищенном исполнении. Общие положения.

- ГОСТ Р 51624-2000 Защита информации. Автоматизированные системы в защищенном исполнении. Общие требования.

- ГОСТ 34.602-89 Информационная технология. Комплекс стандартов на автоматизированные системы. Техническое задание на создание автоматизированной системы

Применение СТР-К

СТР-К применяется в качестве методического документа при реализации мер по защите технических средств государственных информационных систем (ЗТС.1). Применяется в целях нейтрализации угроз безопасности информации, связанных с защитой информации, представленной в виде информативных электрических сигналов и физических полей (защита от утечки по техническим каналам).

Иные положения СТР-К (раздел 3 и 5) могут применяться в части не противоречащей Требованиям, утвержденным от 11 февраля 2013 г. № 17.

Реализация системы защиты информации с учетом проектов новых документов

Для определения угроз безопасности информации и разработки модели угроз безопасности информации применяются методические документы, разработанные и утвержденные ФСТЭК России в соответствии с подпунктом 4 пункта 8 Положения о Федеральной службе по техническому и экспортному контролю:

- Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных. (Утверждена ФСТЭК России 15.02.2008 г.);

- Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных. (Утверждена ФСТЭК России 14.02.2008 г.);

- Проект «Методика определения угроз безопасности информации в информационных системах»

Требования приказа ФСТЭК России от 11.02.2013 №17«Требования о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» являются обязательными при обработке информации в ГИС, функционирующих на территории Российской Федерации, а также в муниципальных информационных системах, если иное не установлено законодательством Российской Федерации о местном самоуправлении.

Определены следующие мероприятия по защите информации в ГИС:

- Формирование требований к системе ЗИ;

- Разработка системы ЗИ;

- Внедрение системы ЗИ;

- Аттестация ГИС;

- Эксплуатация ГИС;

- Вывод из эксплуатации ГИС.

Организация защиты информации в ГИС строится на взаимодействии обладателя информации (заказчика) и оператора. Заказчик формирует требования к системе защиты информации и организует разработку системы защиты информации. Внедрение системы защиты информации организуется обладателем информации (заказчиком) c привлечением оператора, если он определен таком в соответствии с законодательством РФ. Аттестация информационной системы организуется обладателем информации (заказчиком) или оператором. Оператор обеспечивает защиту информации в ходе эксплуатации ГИС и при выводе из эксплуатации ГИС.

Организация защиты информации в ГИС

Лицо, обрабатывающее информацию, являющуюся государственным информационным ресурсом, по поручению обладателя информации (заказчика) или оператора и (или) предоставляющее им вычислительные ресурсы (мощности) для обработки информации на основании заключенного договора (далее – уполномоченное лицо), обеспечивает защиту информации в соответствии с законодательством Российской Федерации об информации, информационных технологиях и о защите информации. В договоре должна быть предусмотрена обязанность уполномоченного лица обеспечивать защиту информации, являющейся государственным информационным ресурсом, в соответствии с Приказом № 17.

Формирование требований к защите информации, содержащейся в информационной системе, осуществляется обладателем информации (заказчиком) с учетом ГОСТ Р 51583 и ГОСТ Р 51624 и включает:

- принятие решения о необходимости защиты информации в ГИС;

- классификацию ГИС по требованиям защиты информации;

- определение угроз безопасности информации и разработку на их основе модели угроз безопасности информации;

- определение требований к системе защиты информации.

Принятие решения о необходимости защиты информации в ГИС

- анализ целей создания информационной системы и задач, решаемых этой информационной системой;

- определение информации, подлежащей обработке в информационной системе;

- анализ нормативных правовых актов, методических документов и национальных стандартов, которым должна соответствовать информационная система;

- принятие решения о необходимости создания системы защиты информации информационной системы, а также определение целей и задач защиты информации в информационной системе, основных этапов создания системы защиты информации информационной системы и функций по обеспечению защиты информации, содержащейся в информационной системе, обладателя информации (заказчика), оператора и уполномоченных лиц.

Классификация ГИС по требованиям защиты информации

Классификация информационной системы проводится в зависимости от значимости обрабатываемой в ней информации и масштаба информационной системы (федеральный, региональный, объектовый). Устанавливаются четыре класса защищенности информационной системы, определяющие уровни защищенности, содержащейся в ней информации: К1, К2, К3, К4.

Уровень значимости информации определяется степенью возможного ущерба для обладателя информации и (или) оператора ИС от нарушения конфиденциальности, целостности или доступности информации.

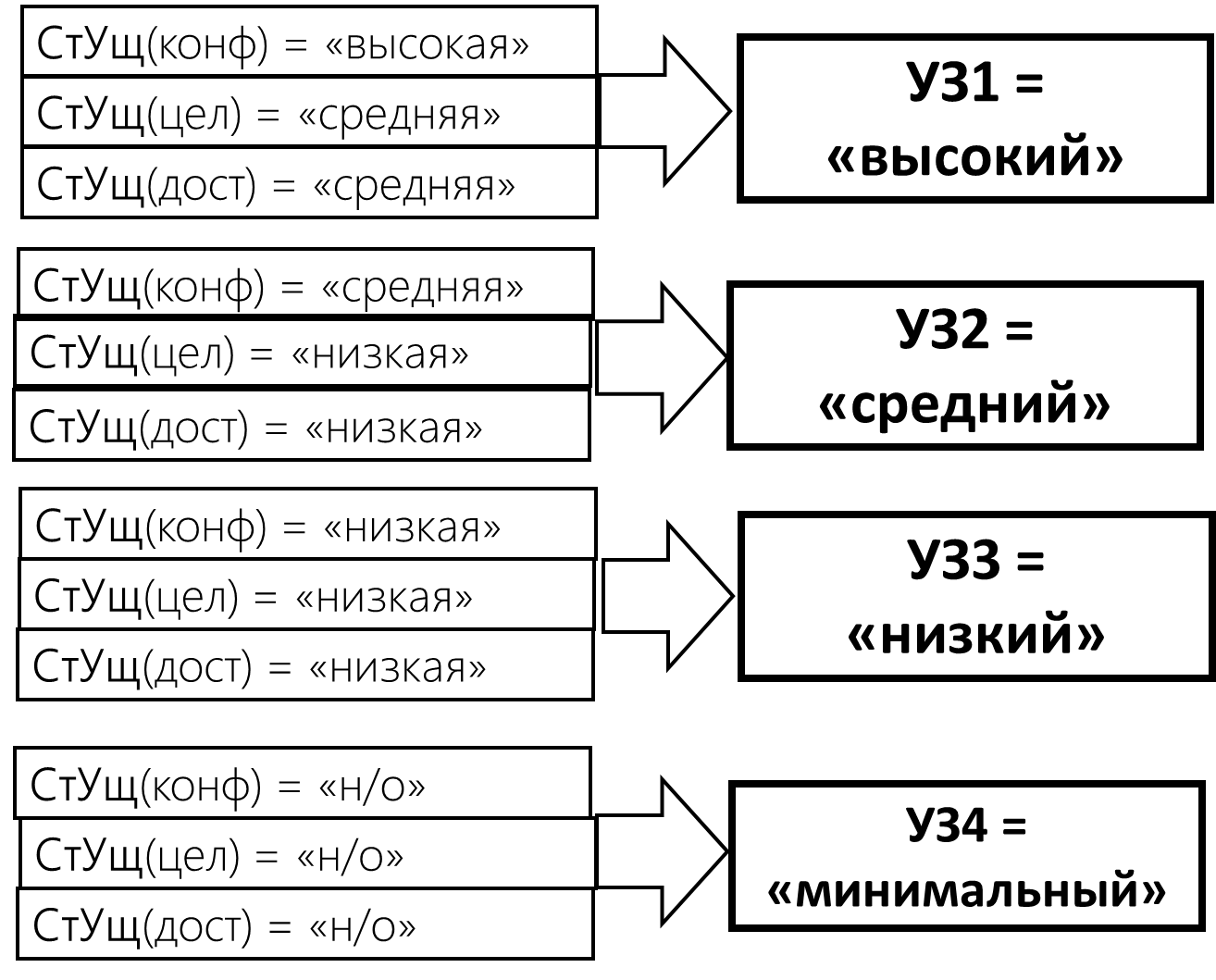

УЗ = [(конфиденциальность, степень ущерба) (целостность, степень ущерба) ( доступность, степень ущерба)]

Степень ущерба считается высокой, если в результате нарушения конфиденциальности, целостности или доступности возможны существенные негативные последствия в социальной, политической, международной, экономической, финансовой или иных областях деятельности и (или) оператор (обладатель информации) не могут выполнять возложенные на них функции.

Степень ущерба является средней, если в результате нарушения конфиденциальности, целостности или доступности возможны умеренные негативные последствия в социальной, политической, международной, экономической, финансовой или иных областях деятельности и (или) оператор (обладатель информации) не могут выполнять возложенные хотя бы одну возложенную на них функцию.

Степень ущерба: низкая – если в результате нарушения конфиденциальности, целостности или доступности возможны незначительные негативные последствия в социальной, политической, международной, экономической, финансовой или иных областях деятельности и (или) оператор (обладатель информации) могут выполнять возложенные на них функции с недостаточной эффективностью (или с привлечением дополнительных сил и средств).

Зависимость уровня значимости информации от степени ущерба приведена на рисунке:

Федеральный масштаб

Информационная система имеет федеральный масштаб, если она функционирует на территории Российской Федерации (в пределах федерального округа) и имеет сегменты в субъектах Российской Федерации, муниципальных образованиях и (или) организациях.

Региональный масштаб

Информационная система имеет региональный масштаб, если она функционирует на территории субъекта Российской Федерации и имеет сегменты в одном или нескольких муниципальных образованиях и (или) подведомственных и иных организациях.

Объектовый масштаб

Информационная система имеет объектовый масштаб, если она функционирует на объектах одного федерального органа государственной власти, органа государственной власти субъекта Российской Федерации, муниципального образования и (или) организации и не имеет сегментов в территориальных органах, представительствах, филиалах, подведомственных и иных организациях.

Если информационная система функционирует на объектах одной организации, а территориальные отделы не являются самостоятельными юридическими лицами и не обладают своим бюджетом, следовательно такая информационная система имеет объектовый масштаб.

Классификация ГИС по требованиям защиты информации

| Уровень значимости информации | Масштаб информационной системы | ||

|---|---|---|---|

| Федеральный | Региональный | Объектовый | |

| УЗ1 | К1 | К1 | К1 |

| УЗ2 | К1 | К2 | К2 |

| УЗ3 | К2 | К3 | К3 |

| УЗ4 | К3 | К3 | К4 |

| Уровни защищенности персональных данных | Класс защищенности ГИС |

|---|---|

| 1,2,3,4 уровни | 1 класс |

| 2,3,4 уровни | 2 класс |

| 3,4 уровни | 3 класс |

| 4 уровень | 4 класс |

Определение угроз безопасности информации

Порядок определения угроз безопасности информации при ее обработке в ГИС:

- Сбор исходных данных для определения угроз безопасности информации;

- Оценка возможностей нарушителя;

- Анализ возможных уязвимостей информационной системы;

- Анализ возможных способов реализации угроз безопасности информации;

- Анализ последствий от реализации угроз безопасности информации;

- Формирование перечня актуальных угроз безопасности информации.

Оценка возможностей нарушителя

Примерами источников угроз НСД в ГИС являются нарушитель, носитель вредоносной программы, аппаратная закладка. Все нарушители делятся на внешние и внутренние.

Внешние нарушители – это нарушители, не имеющие доступа к ГИС, реализующие угрозы из внешних сетей связи общего пользования и (или) сетей МИО.

Внутренние нарушители – это нарушители, имеющие доступ к ГИС, включая пользователей ГИС, реализующие угрозы непосредственно в ГИС.

Существуют различные методы оценки нарушителей:

| Нарушители по базовой модели угроз безопасности персональных данных при их обработке в информационных системах персональных данных (2008 г) | Нарушители по методике определения угроз безопасности информации в информационных системах (проект) |

|---|---|

| Деление на внешних и внутренних нарушителей | Деление на внешних и внутренних нарушителей |

| Деление внутренних нарушителей на восемь категории в зависимости от способа доступа и полномочий доступа | Деление еще на одиннадцать видов нарушителей в зависимости от цели (мотивации) реализации угроз безопасности информации |

| Каждая последующая категория внутренних нарушителей обладает возможностями предыдущей | Деление на три потенциала. Каждый из которых обладает возможностями предыдущего |

Оценка возможностей нарушителей (проект) представлена в таблице:

| № вида | Виды нарушителя | Типы нарушителя | Возможные цели (мотивация) реализации угроз безопасности информации |

|---|---|---|---|

| 1 | Специальные службы иностранных государств (блоков государств) | Внешний, внутренний | Нанесение ущерба государству, отдельным его сферам деятельности или секторам экономики. Дискредитация или дестабилизация деятельности органов государственной власти, организаций |

| 2 | Террористические, экстремистские группировки | Внешний | Нанесение ущерба государству, отдельным его сферам деятельности или секторам экономики. Совершение террористических актов. Идеологические или политические мотивы. Дестабилизация деятельности органов государственной власти, организаций |

| 3 | Конкурирующие организации | Внешний | Получение конкурентных пре-имуществ. Причинение имущественного ущерба путем обмана или злоупотребления доверием |

| 4 | Внешние субъекты (физические лица) | Внешний | Идеологические или политические мотивы. Причинение имущественного ущерба путем мошенничества или иным преступным путем. Любопытство или желание самореализации (подтверждение статуса). Выявление уязвимостей с целью их дальнейшей продажи и получения финансовой выгоды |

| 5 | Преступные группы (криминальные структуры) | Внешний | Причинение имущественного ущерба путем мошенничества или иным преступным путем. Выявление уязвимостей с целью их дальнейшей продажи и получения финансовой выгоды. |

| 6 | Лица, привлекаемые для установки, наладки, монтажа, пусконаладочных и иных видов работ | Внутренний | Причинение имущественного ущерба путем обмана или злоупотребления доверием. Непреднамеренные, неосторожные или неквалифицированные действия. |

| 7 | Разработчики, производители, поставщики программных, технических и программно-технических средств | Внешний | Внедрение дополнительных функциональных возможностей в программное обеспечение или программно-технические средства на этапе разработки. Причинение имущественного ущерба путем обмана или злоупотребления доверием. Непреднамеренные, неосторожные или неквалифицированные действия |

| 8 | Бывшие работники (пользователи) | Внешний | Причинение имущественного ущерба путем мошенничества или иным преступным путем. Месть за ранее совершенные действия. |

| 9 | Лица, обеспечивающие функционирование информационных систем или обслуживающие инфраструктуру оператора (администрация, охрана, уборщики и т.д.) | Внутренний | Причинение имущественного ущерба путем обмана или злоупотребления доверием. Непреднамеренные, неосторожные или неквалифицированные действия |

| 10 | Пользователи информационной системы | Внутренний | Причинение имущественного ущерба путем мошенничества или иным преступным путем. Любопытство или желание самореализации (подтверждение статуса). Непреднамеренные, неосторожные или неквалифицированные действия |

| 11 | Администраторы информационной системы и администраторы безопасности | Внутренний | Причинение имущественного ущерба путем мошенничества или иным преступным путем. Любопытство или желание самореализации (подтверждение статуса). Месть за ранее совершенные действия. Выявление уязвимостей с целью их дальнейшей продажи и получения финансовой выгоды. Непреднамеренные, неосторожные или неквалифицированные действия |

Исходя их этого, можно определить потенциал нарушителя:

- Базовый (низкий) потенциал

- Базовый повышенный (средний) потенциал

- Высокий потенциал

Нарушители с базовым низким потенциалом

- внешние субъекты (физические лица);

- лица, обеспечивающие функционирование информационных систем или обслуживающих инфраструктуру оператора;

- пользователи информационной системы;

- бывшие работники;

- лица, привлекаемые для установки, наладки, монтажа, пуско-наладочных и иных работ.

Возможности по реализации угроз безопасности информации нарушителя с базовым низким потенциалом

Имеют возможность получить информацию об уязвимостях отдельных компонент информационной системы, опубликованную в общедоступных источниках. Имеют возможность получить информацию о методах и средствах реализации угроз безопасности информации (компьютерных атак), опубликованных в общедоступных источниках, и (или) самостоятельно осуществляет создание методов и средств реализации атак и реализацию атак на информационную систему.

Нарушители с базовым повышенным (средним) потенциалом

- террористические, экстремистские группировки;

- преступные группы (криминальные структуры);

- конкурирующие организации;

- разработчики, производители, поставщики программных, технических и программно-технических средств;

- администраторы информационной системы и администраторы безопасности.

Возможности по реализации угроз безопасности информации нарушителя с базовым повышенным (средним) потенциалом

Обладают всеми возможностями нарушителей с базовым потенциалом. Имеют осведомленность о мерах защиты информации, применяемых в информационной системе данного типа. Имеют возможность получить информацию об уязвимостях отдельных компонент информационной системы путем проведения, с использованием имеющихся в свободном доступе программных средств, анализа кода прикладного программного обеспечения и отдельных программных компонент общесистемного программного обеспечения. Имеют доступ к сведениям о структурно-функциональных характеристиках и особенностях функционирования информационной системы.

Нарушителями с высоким потенциалом являются специальные службы иностранных государств (блоков государств). Обладают всеми возможностями нарушителей с базовым и базовым повышенным потенциалами. Имеют возможность осуществлять несанкционированный доступ из выделенных (ведомственных, корпоративных) сетей связи, к которым возможен физический доступ (незащищенных организационными мерами). Имеют возможность получить доступ к программному обеспечению чипсетов (микропрограммам), системному и прикладному программному обеспечению, телекоммуникационному оборудованию и другим программно-техническим средствам информационной системы для преднамеренного внесения в них уязвимостей или программных закладок. Имеют возможность создания и применения специальных технических средств для добывания информации.

Имеют хорошую осведомленность о мерах защиты информации, применяемых в информационной системе, об алгоритмах, аппаратных и программных средствах, используемых в информационной системе. Имеют возможность получить информацию об уязвимостях путем проведения специальных исследований (в том числе с привлечением специализированных научных организаций) и применения специально разработанных средств для анализа программного обеспечения. Имеют возможность создания методов и средств реализации угроз безопасности информации с привлечением специализированных научных организаций и реализации угроз с применением специально разработанных средств, в том числе обеспечивающих скрытное проникновение в информационную систему и воздействие на нее.

Классификация уязвимостей по ГОСТ Р 56546-2015 Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем.

Уязвимости можно классифицировать:

- по области происхождения;

- по типам недостатков;

- по месту возникновения (проявления).

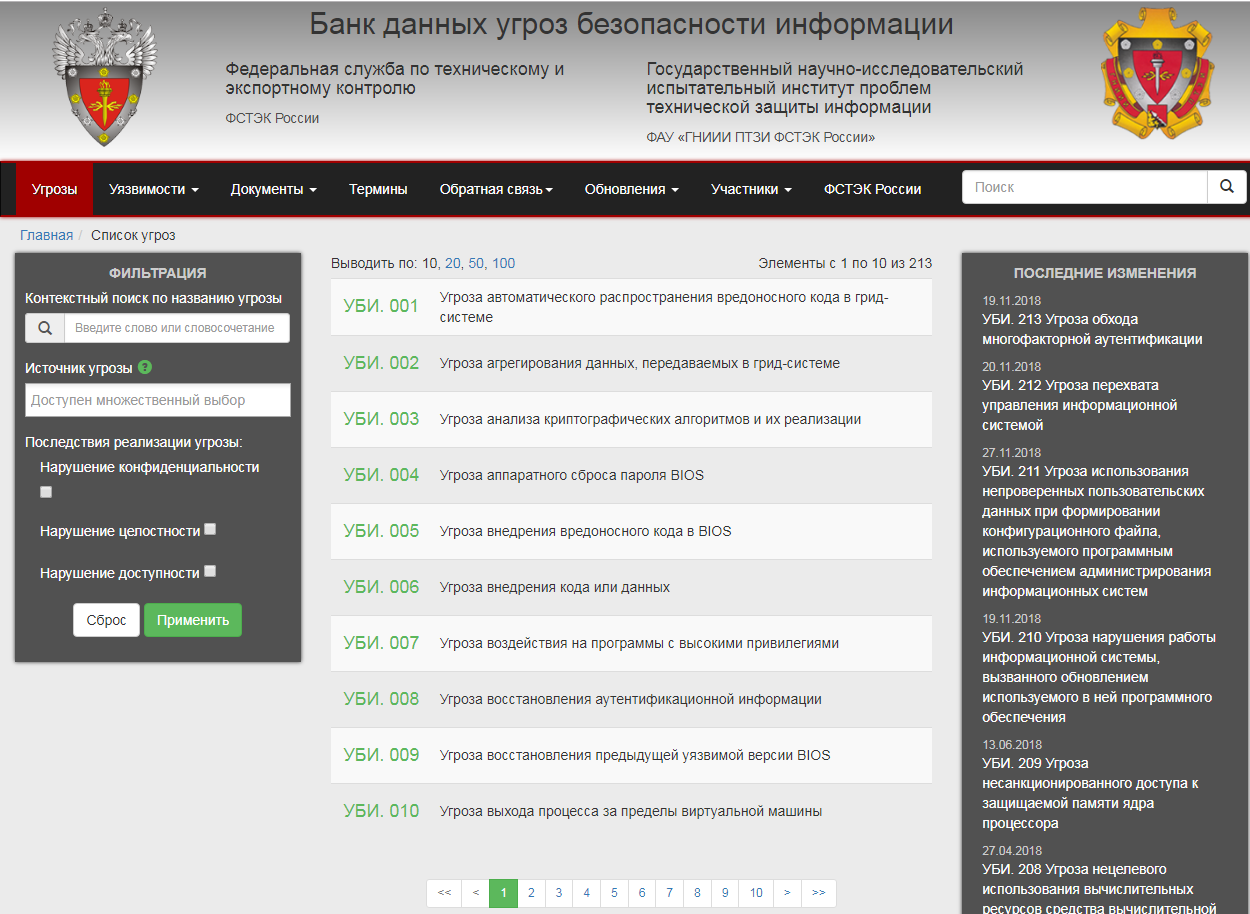

При анализе уязвимостей рекомендуется использовать банк данных угроз безопасности информации, размещенный на сайте ФСТЭК России.

Анализ способов реализации угроз безопасности информации

Способы реализации угроз безопасности информации можно разделить на две большие группы: использование существующих уязвимостей программно-аппаратного обеспечения ИС и внедрение (внесение) новых уязвимостей в ИС на этапе проектирования, разработки и сопровождения ИС.

Использование существующих уязвимостей программно-аппаратного обеспечения ИС, позволяющие:

- Обходить СЗИ;

- Деструктивно воздействовать на СЗИ;

- Вскрывать или перехватывать пароли;

-

Использовать уязвимости протоколов сетевого взаимодействия и каналов передачи данных, позволяющие:

• Перехватывать информацию;

• Модифицировать передаваемые данные;

• Перегружать ресурсы ИС (отказ в обслуживании);

• Получать удаленный НСД к системе;

• Внедрять вредоносные программы;

• Разглашать и организовывать утечку информации на незащищенные рабочие места;

• Использовать остаточную, неучтенную информацию (сбор «мусора»);

• Использовать нетрадиционные каналы передачи информации.

Внедрение (внесение) новых уязвимостей в ИС на этапе проектирования, разработки и сопровождения ИС:

- Использование нештатного ПО;

Внесение уязвимостей с использованием штатных средств:

- Обмен программами и данными, содержащими выполняемые модули (скрипты, макросы и т.д);

- Изменение конфигурации ПО;

- Модификация ПО и данных;

- Разработка вредоносных программ;

- Публикация, разглашение защищаемых сведений.

Последствия от реализации угроз безопасности информации:

- Нарушение конфиденциальности:

- Утечка информации

- Несанкционированное копирование

- Перехват информации в каналах передачи данных

- Разглашение (публикация) защищаемой информации

- Нарушение целостности (уничтожение, модификация, дезинформация):

- Воздействие на ПО и данные пользователя

- Воздействие на микропрограммы, данные и драйверы устройств ИС

- Воздействие на программы, данные и драйверы устройств, обеспечивающих загрузку ОС и СЗИ и их функционирование

- Воздействие на программы и данные прикладного и специального ПО

- Внедрение вредоносной программы, программно-аппаратной закладки и др.

- Воздействие на средства управления конфигурацией сети

- Воздействие на СЗИ.

- Нарушение доступности:

- Нарушение функционирования и отказы средств обработки информации, средств ввода/ вывода информации, средств хранения информации, аппаратуры и каналов передачи данных

- Нарушение и отказы в функционировании СЗИ

Определение угроз безопасности информации

Каждая угроза безопасности информации в информационной системе описывается (идентифицируется) следующим образом:

УБИ = [нарушитель (источник угрозы); уязвимости; способы реализации угрозы; объекты воздействия; последствия от реализации угрозы].

Пример:

Угроза: Угроза внедрения вредоносного кода в BIOS.

Нарушитель: внутренний нарушитель с высоким потенциалом;

Уязвимости : данная угроза обусловлена слабостями технологий контроля за обновлением программного обеспечения BIOS\UEFI и заменой чипсета BIOS\UEFI.

Способ реализации угрозы : реализация данной угрозы возможна в ходе проведения ремонта и обслуживания компьютера.

Объекты воздействия : микропрограммное и аппаратное обеспечение BIOS\UEFI.

Последствия от реализации угрозы : нарушение конфиденциальности, целостности и доступности.

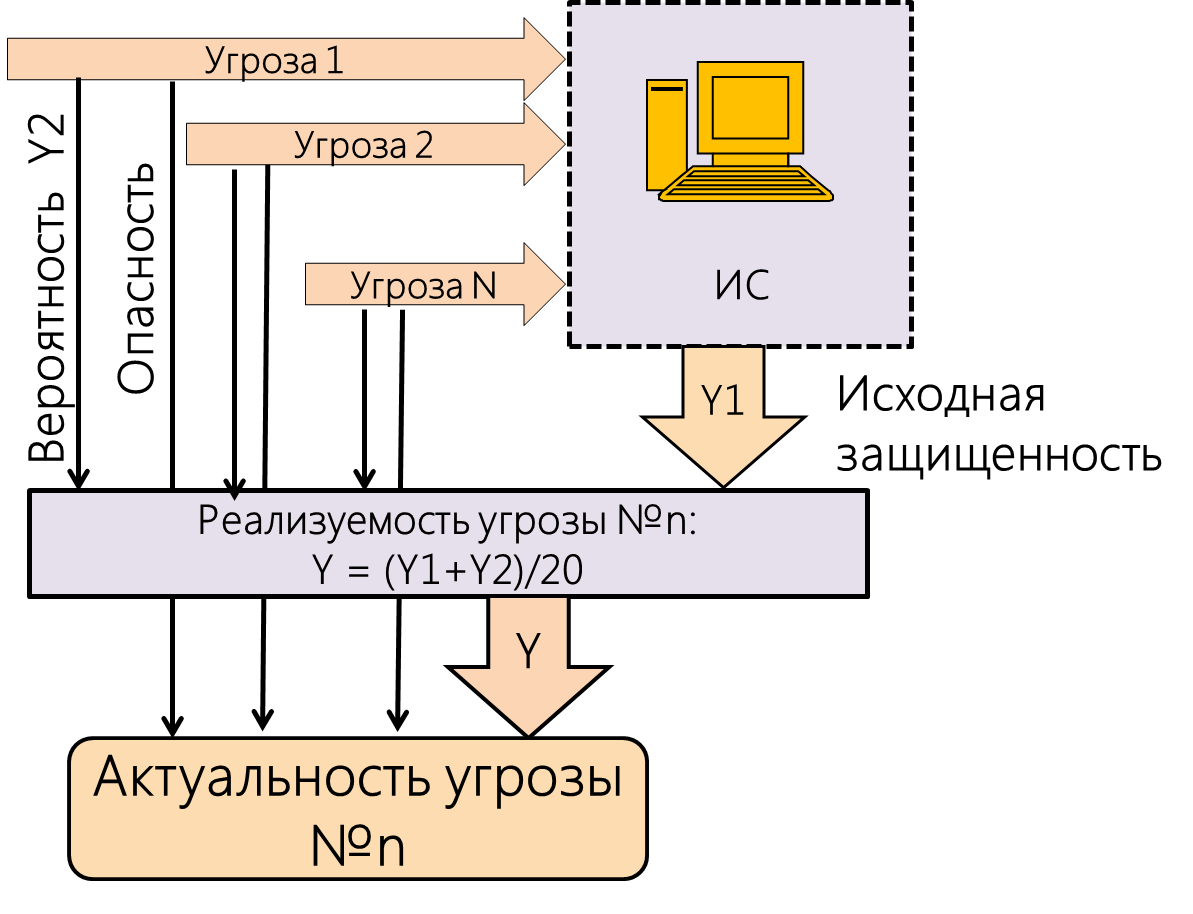

Актуальная угроза - угроза, которая может быть реализована в ИС и представляет опасность для информации. Показателями для оценки возможности реализации угрозы являются уровень исходной защищенности ИС – это обобщенный показатель, зависящий от технических и эксплуатационных характеристик ИС и частота (вероятность) реализации рассматриваемой угрозы - показатель, определяемый экспертным путем, характеризующий, насколько вероятным является реализация конкретной угрозы безопасности информации для данной ИС в складывающихся условиях обстановки.

Определение актуальных угроз

Исходная защищенность (по проекту)

| Структурно-функциональные характеристики информационной системы, условия ее эксплуатации | Уровень проектной защищенности ИС (Ym) | ||

|---|---|---|---|

| Высокий | Средний | Низкий | |

| 1. По структуре информационной системы: | |||

| автономное автоматизированное рабочее место | + | ||

| локальная информационная система | + | ||

| распределенная информационная система | + | ||

| 2. По используемым информационным технологиям: | |||

| системы на основе виртуализации | + | ||

| системы, реализующие «облачные» вычисления | + | ||

| системы с мобильными устройствами | + | ||

| системы с технологиями беспроводного доступа | + | ||

| грид-системы | + | ||

| суперкомпьютерные системы | + | ||

| 3. По архитектуре компьютерной системы: | |||

| системы на основе «тонкого клиента»; | + | ||

| системы на основе одноранговой сети | + | ||

| файл-серверные системы | + | ||

| центры обработки данных | + | ||

| системы с удаленным доступом пользователей | + | ||

| использование разных типов операционных систем (гетерогенность среды) | + | ||

| использование прикладных программ, независимых от операционных систем | + | ||

| использование выделенных каналов связи | + | ||

| 4. По наличию (отсутствию) взаимосвязей с иными операционными системами: | |||

| взаимодействующая с системами; | + | ||

| невзаимодействующая с системами; | + | ||

| 5. По наличию (отсутствию) взаимосвязей (подключений) к сетям связи общего пользования: | |||

| подключенная | + | ||

| подключенная через выделенную инфраструктуру (gov.ru или иную) | + | ||

| неподключенная | + | ||

| 6. По размещению технических средств: | |||

| расположенные в пределах одной контролируемой зоны | + | ||

| расположенные в пределах нескольких контролируемых зон | + | ||

| расположенные вне контролируемой зоны | + | ||

| 7. По режимам обработки информации в информационной системе: | |||

| многопользовательский | + | ||

| однопользовательский | + | 8. По режимам разграничения прав доступа: | |

| без разграничения | + | ||

| с разграничением | + | ||

| 9. По режимам разделения функций по управлению информационной системой: | |||

| без разделения | + | ||

| выделение рабочих мест для администрирования в отдельный домен | + | ||

| использование различных сетевых адресов | + | ||

| использование выделенных каналов для администрирования | + | ||

| 10. По подходам к сегментированию информационной системы: | |||

| без сегментирования | + | ||

| с сегментированием | + | ||

ИС имеет высокий уровень проектной (исходный) защищенности, если не менее 80% характеристик ИС соответствуют уровню "высокий" (суммируются положительные решения по второму столбцу, соответствующему высокому уровню защищенности), а остальные – среднему уровню защищенности (положительные решения по третьему столбцу).

ИС имеет средний уровень проектной (исходный) защищенности, если не выполняются условия по пункту 1 и не менее 90% характеристик ИС соответствуют уровню не ниже "средний" (берется отношение суммы положительных решений по третьему столбцу, соответствующему среднему-уровню защищенности, к общему количеству решений), а остальные - низкому уровню защищенности.

ИС имеет низкую степень исходной защищенности, если не выполняется условия по пунктам 1 и 2.

При составлении перечня актуальных угроз безопасности информации каждой степени исходной защищенности ставится в соответствие числовой коэффициент Y1, а именно:

0 - для высокой степени исходной защищенности;

5 - для средней степени исходной защищенности;

10 - для низкой степени исходной защищенности.

Частота (вероятность) реализации каждой угрозы определяется экспертным методом с уровнем оценок маловероятная, низкая, средняя, высокая.

- Маловероятно - отсутствуют объективные предпосылки для осуществления угрозы (например, угроза хищения носителей информации лицами, не имеющими легального доступа в помещение, где последние хранятся);

- Низкая вероятность - объективные предпосылки для реализации угрозы существуют, но принятые меры существенно затрудняют ее реализацию (например, использованы соответствующие средства защиты информации);

- Средняя вероятность - объективные предпосылки для реализации угрозы существуют, но принятые меры обеспечения безопасности информации недостаточны;

- Высокая вероятность - объективные предпосылки для реализации угрозы существуют, и меры по обеспечению безопасности информации не приняты.

При составлении перечня актуальных угроз безопасности информации каждой градации вероятности возникновения угрозы ставится в соответствие числовой коэффициент Y2, а именно:

0 - для маловероятной угрозы;

2 - для низкой вероятности угрозы;

5 - для средней вероятности угрозы;

10 - для высокой вероятности угрозы.

Определение коэффициента реализуемости угрозы осуществляется по формуле:

Y = (Y1 + Y2)/20

По значению коэффициента реализуемости угрозы формируется вербальная интерпретация реализуемости угрозы:

если 0 ≤ Y ≤ 0.3 - возможность реализации угрозы признается низкой;

если 0,3 < Y ≤ 0.6 - возможность реализации угрозы признается средней;

если 0,6 < Y ≤ 0.8 - возможность реализации угрозы признается высокой;

если Y > 0.8 - возможность реализации угрозы признается очень высокой.

Опасность угрозы определяется на основе опроса экспертов (специалистов в области защиты информации) с уровнем оценок высокая, средняя, низкая:

- Низкая опасность - если реализация угрозы может привести к незначительным негативным последствиям для субъектов персональных данных;

- Средняя опасность - если реализация угрозы может привести к умеренным негативным последствиям для субъектов персональных данных;

- Высокая опасность - если реализация угрозы может привести к существенным негативным последствиям для субъектов персональных данных.

Определение актуальности угрозы

| Возможность реализации Угрозы (У) | Показатель опасности угрозы | ||

|---|---|---|---|

| Низкая | Средняя | Высокая | |

| Низкая (0,3) | неактуальная | неактуальная | актуальная |

| Средняя (0,6) | неактуальная | актуальная | актуальная |

| Высокая (0,8) | актуальная | актуальная | актуальная |

| Очень высокая | актуальная | актуальная | актуальная |

Определение угроз безопасности информации

Рекомендуемое содержание модели угроз

1. Общие положения

2. Описание информационной системы и особенностей ее функционирования.

2.1 Цель и задачи, решаемые информационной системой.

2.2 Описание структурно-функциональных характеристик информационной системы.

2.3 Описание технологии обработки информации.

3. Возможности нарушителей (модель нарушителя).

3.1 Типы и виды нарушителей.

3.2 Возможные цели и потенциал нарушителей.

3.3 Возможные способы реализации угроз безопасности информации.

4. Актуальные угрозы безопасности информации.

Банк данных угроз безопасности информации

Банк данных угроз безопасности информации включает базу данных уязвимостей программного обеспечения (далее – уязвимости), а также перечень и описание угроз безопасности информации, наиболее характерных для государственных информационных систем, информационных систем персональных данных и автоматизированных систем управления производственными и технологическими процессами на критически важных объектах (далее – информационные (автоматизированные) системы). Доступ к банку данных угроз безопасности информации осуществляется через сеть «Интернет» (адрес: www.bdu.fstec.ru). Возможен доступ через официальный сайт ФСТЭК России (раздел «Техническая защита информации», подраздел «Банк данных угроз»).

Банк данных угроз безопасности информации сформирован в целях информационной и методической поддержки при проведении органами государственной власти и организациями работ по:

- определению и оценке угроз безопасности информации в информационных (автоматизированных) системах, разработке моделей угроз безопасности информации в ходе создания и эксплуатации информационных (автоматизированных) систем;

- выявлению, анализу и устранению уязвимостей в ходе создания и эксплуатации информационных (автоматизированных) систем, программно-технических средств, программного обеспечения и средств защиты информации, проведения работ по оценке (подтверждению) их соответствия обязательным требованиям;

- разработке, производству и поддержанию программных (программно-технических) средств контроля защищенности информации от несанкционированного доступа.

Банк данных угроз безопасности информации включает базу данных уязвимостей программного обеспечения (далее – уязвимости), а также перечень и описание угроз безопасности информации, наиболее характерных для государственных информационных систем.

Перспективы развития банка данных угроз безопасности информации:

- Совершенствование системы фильтров уязвимостей.

- Совершенствование модуля инфографика (реализация диаграмм).

- Добавление новых полей в описания угроз и уязвимостей.

- Модернизация элементов пользовательского интерфейса.

- Реализация функционала выгрузки записей об уязвимостях и угрозах в соответствии с пользовательской выборкой.

- Реализация функционала подписки на обновления Банка данных.

- Реализация статистического модуля для сбора информации об обращениях к ресурсам сайта.

- Реализация нового раздела, включающего небезопасные конструкции кода.

- Разработка различных классификаций угроз безопасности информации.

Пересмотр (переоценка) угроз безопасности информации осуществляется как минимум в случаях:

- изменения требований законодательства Российской Федерации о защите информации, нормативных правовых актов и методических документов, регламентирующих защиту информации;

- изменения конфигурации (состава основных компонентов) и особенностей функционирования информационной системы, следствием которых стало возникновение новых угроз безопасности информации;

- выявления уязвимостей, приводящих к возникновению новых угроз безопасности информации или к повышению возможности реализации существующих;

- появления сведений и фактов о новых возможностях нарушителей.

Требования к системе защиты информации определяются в зависимости от класса защищенности информационной системы и угроз безопасности информации.

Определение мер по защите информации складывается из нескольких этапов:

- Определение базового набора мер защиты информации (исходя из класса ГИС).

- Адаптация базового набора мер защиты информации (исходя из структурно-функциональной характеристик и информационных технологий ГИС).

- Уточнение адаптированного базового набора мер защиты информации (исходя из актуальных угроз безопасности информации)/

- Дополнение уточненного и адаптированного базового набора мер защиты информации (с учетом требований других НПА по защите информации).

Меры защиты информации, выбираемые для реализации в информационной системе, должны обеспечивать блокирование одной или нескольких угроз безопасности информации, включенных в модель угроз безопасности информации.

Требования к системе защиты информации включаются в техническое задание на ГИС и (или) на создание системы защиты информации, разрабатываемые с учетом ГОСТ 34.602, ГОСТ Р 51583-2014 и ГОСТ Р 51624-2000, и должны содержать:

- цель и задачи обеспечения защиты информации;

- класс защищенности;

- перечень нормативных правовых актов, методических документов и национальных стандартов, которым должна соответствовать ГИС;

- перечень объектов защиты информационной системы;

- требования к мерам и средствам защиты информации;

- требования к защите информации при информационном взаимодействии с иными информационными системами и информационно-телекоммуникационными сетями.

Внедрение системы защиты информации информационной системы осуществляется в соответствии с проектной и эксплуатационной документацией на систему защиты информации информационной системы и в том числе включает:

- установку и настройку средств защиты информации в информационной системе;

- разработку документов, определяющих правила и процедуры, реализуемые оператором для обеспечения защиты информации в информационной системе в ходе эксплуатации (далее организационно – распорядительные документы по защите информации);

- внедрение организационных мер защиты информации;

- предварительные испытания системы защиты информации информационной системы;

- опытную эксплуатацию системы защиты информации информационной системы;

- анализ уязвимостей информационной системы и принятие мер защиты по их устранению;

- приемочные испытания системы защиты информации информационной системы.

Аттестация информационной системы организуется обладателем информации (заказчиком) или оператором и включает проведение комплекса организационных и технических мероприятий (аттестационных испытаний), в результате которых подтверждается соответствие системы защиты информации информационной системы требованиям Приказа № 17 ФСТЭК России от 11.02.2013 г.

По результатам аттестационных испытаний оформляются:

- протоколы аттестационных испытаний;

- заключение о соответствии информационной системы требованиям о защите информации;

- аттестат соответствия.

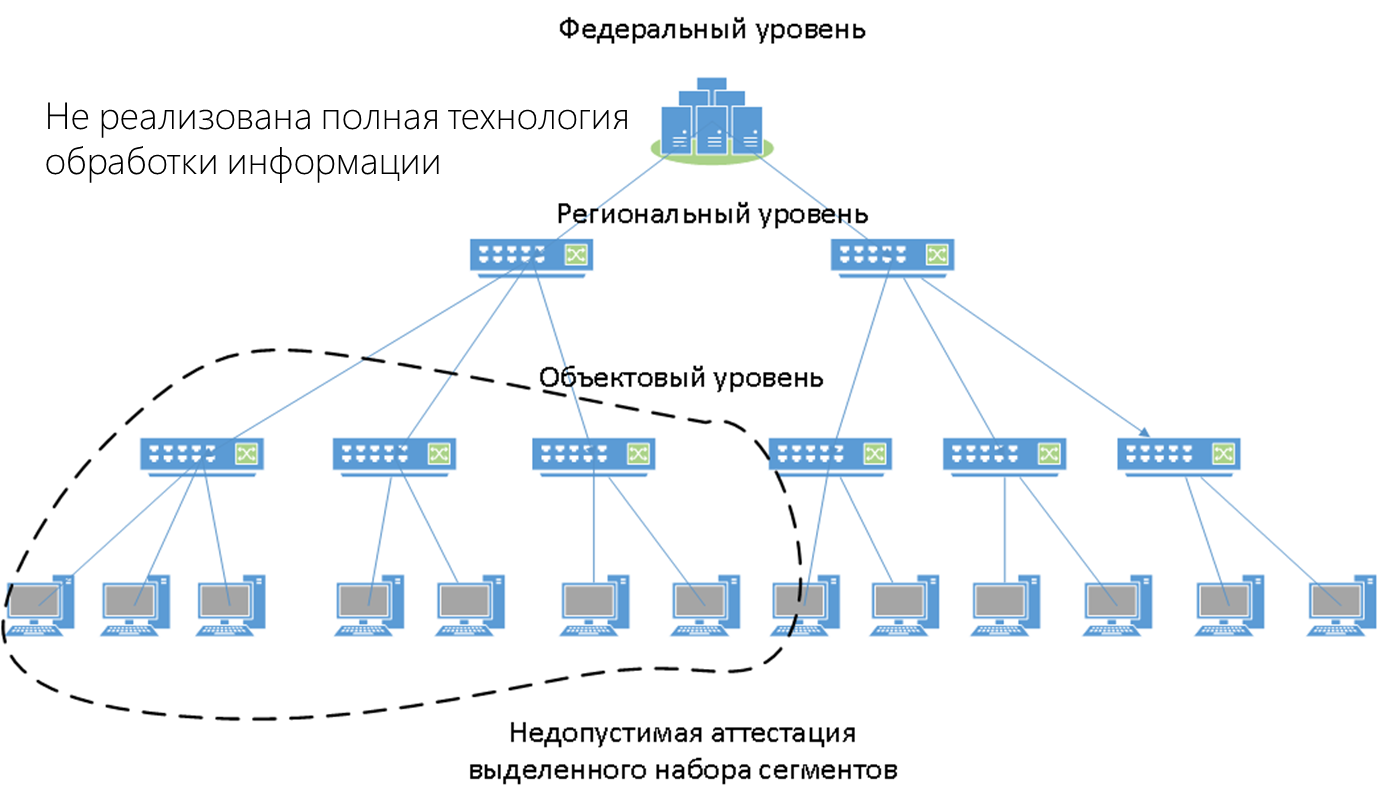

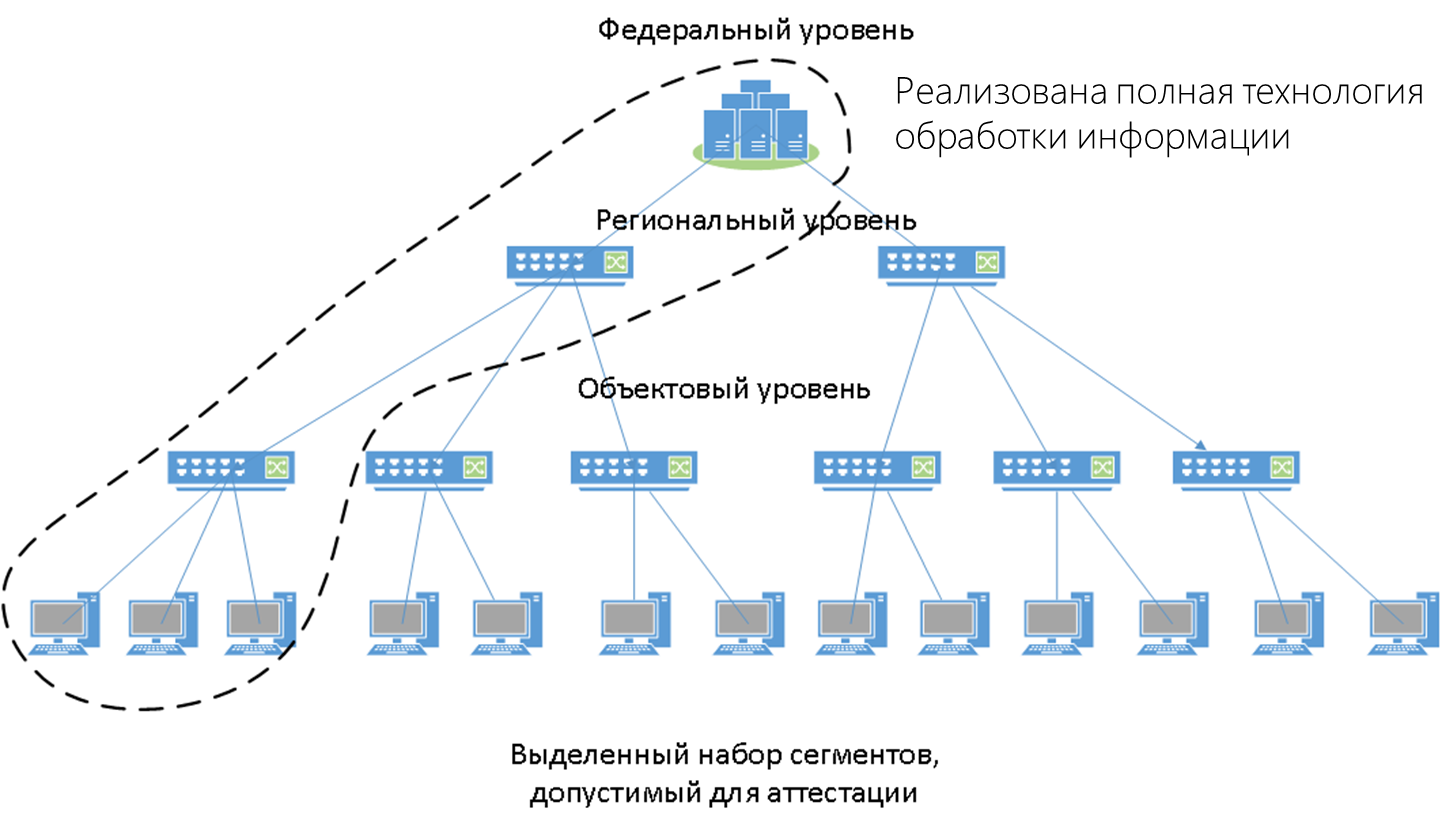

Особенностью аттестации распределенных информационных систем является допустимость аттестации информационной системы на основе результатов аттестационных испытаний выделенного набора сегментов информационной системы, реализующих полную технологию обработки информации.

Сегмент считается соответствующим сегменту информационной системы, в отношении которого были проведены аттестационные испытания, если:

- Определены одинаковые классы защищенности.

- Определены одинаковые угрозы безопасности информации.

- Реализованы одинаковые проектные решения.

Соответствие сегментов подтверждается в ходе приемочных испытаний информационной системы или сегментов информационной системы.

Примеры допустимой и недопустимой аттестации распределенных систем приведены на рисунках.

Особенности аттестации, а также условия и порядок распространения аттестата соответствия на другие сегменты информационной системы определяются в программе и методиках аттестационных испытаний, заключении и аттестате соответствия.

Повторная аттестация информационной системы осуществляется в случаях:

- Окончания срока действия аттестата соответствия.

- Повышение класса защищенности информационной системы.

Дополнительные аттестационные испытания в рамках действующего аттестата соответствия проводятся при:

- Увеличении состава угроз безопасности информации

- Изменение проектных решений, реализованных при создании системы защиты информации.

Аттестация центра обработки данных при размещении в нем ГИС

Для обеспечения защиты информации в ГИС всех классов, в центрах обработки данных необходимо принимать меры по защите информации, соответствующие 1 классу и проводить аттестацию.

Ввод в ЦОД информационных систем может привести к увеличению состава угроз для других располагающихся в ЦОД государственных информационных систем.

При увеличении состава угроз безопасности информации или изменения проектных решений, реализованных при создании системы защиты информации информационной системы, проводятся дополнительные аттестационные испытания в рамках действующего аттестата соответствия.

Управление (администрирование) системой защиты информации информационной системы

Управление системой защиты информации информационной системы заключается в:

- Заведении и удалении учетных записей пользователей, управлении полномочиями пользователей информационной системы и поддержании правил разграничения доступа в информационной системе на основании должностной регламента (инструкции) администратора безопасности информации.

- Управлении средствами защиты информации в информационной системе, в том числе параметрами настройки программного обеспечения, включая программное обеспечение средств защиты информации, управлении учетными записями пользователей, восстановление работоспособности средств защиты информации, генерацию, смены и восстановления паролей.

- Установке обновлений программного обеспечения, включая программное обеспечение средств защиты информации, выпускаемых разработчиками (производителями) средств защиты информации или по их поручению Своевременное обновление программного обеспечения позволяет закрывать актуальные уязвимости. Проводится на основании регламента обновлений программного обеспечения и банка данных угроз безопасности информации.

- Централизованном управлении системой защиты информации информационной системы (при необходимости). Система управления состоит из нескольких модулей, каждый из которых используется по мере необходимости, но основной модуль – мониторинг, на который стекаются все события об инцидентах ИБ, должен постоянно просматриваться ответственными специалистами. Такой подход к обеспечению централизованного управления позволит оптимизировать работу отдела информационной безопасности и снизить операционные расходы на поддержку средств безопасности.

- Регистрации и анализа событий в информационной системе, связанных с защитой информации по принципу: событие – обнаружение - оповещение – сбор информации – инцидент? – обработка инцидента.

- Информировании пользователей об угрозах безопасности информации, о правилах эксплуатации системы защиты информации информационной системы и отдельных средств защиты информации, а также их обучение.

- Сопровождении функционирования системы защиты информации информационной системы в ходе ее эксплуатации, включая корректировку эксплуатационной документации на нее и организационно-распорядительных документов по защите информации, а именно:

Проводится на основании эксплуатационной документации на средства защиты информации, парольной политики (требования, генерация, смена, восстановление паролей) и журнала учета паролей.

Целесообразно информировать пользователей о:

• Подборе паролей и получении полномочий пользователей ИС;

• Способах заражения вредоносным кодом;

• Способах анализа сетевого трафика с целью получения аутентификационной информации;

• Исключении использования слабых паролей;

• Обязательной проверке вложения в электронной почте;

• Порядке использования мобильных устройств и точек доступа.

• изменений в технические паспорта;

• записей в журнал паролей;

• записей в журналы обновлений;

• отметок в формуляры;

• пересмотра модели угроз;

• оформлении протоколов;

• журнала проведения внутренних проверок и т.д.

Выявление инцидентов и реагирование на них

Инцидент – непредвиденное или нежелательное событие (группа событий), которое может привести к нарушению функционирования ИС или возникновению угроз безопасности информации. Примечание: инцидентами информационной безопасности являются (ГОСТ Р ИСО/МЭК 27001-2006, статья 3.6):

- утрата услуг, оборудования или устройств;

- системные сбои или перегрузки;

- ошибки пользователей;

- несоблюдение политики или рекомендаций по ИБ;

- нарушение физических мер защиты;

- неконтролируемые изменения систем;

- сбои программного обеспечения и отказы технических средств;

- нарушение правил доступа.

Выявление инцидентов и реагирование на них осуществляется на основе регламента управления инцидентами ИБ в информационной системе, плана восстановления работоспособности информационной системы и ГОСТ Р ИСО/МЭК ТО 18044-2007 "Национальный стандарт российской федерации. Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности" и состоит из следующих пунктов:

- определение лиц, ответственных за выявление инцидентов и реагирование на них;

- обнаружение и идентификация инцидентов, в том числе отказов в обслуживании, сбоев в работе технических средств, ПО и СЗИ, нарушений правил разграничения доступа, неправомерных действий по сбору информации, внедрений вредоносных компьютерных программ и т.п.);

- своевременное информирование лиц, ответственных за выявление инцидентов и реагирование на них, о возникновении инцидентов в информационной системе пользователями и администраторами;

- анализ инцидентов, в том числе определение источников и причин инцидентов, оценка их последствий;

- планирование и принятие мер по устранению инцидентов, в том числе по восстановлению ИС в случае отказа в обслуживании или после сбоев, устранению последствий нарушения правил разграничения доступа, внедрения вредоносных компьютерных программ (вирусов) и т.п.;

- планирование и принятие мер по предотвращению повторного возникновения инцидентов.

Управление конфигурацией аттестованной ИС и ее системы защиты информации

Включает в себя:

- поддержание конфигурации ИС и ее системы защиты информации (структуры системы защиты информации, состава, мест установки и параметров настройки СЗИ, программного обеспечения и технических средств) в соответствии с эксплуатационной документацией на систему защиты информации, а именно

- Инструкцией по эксплуатации ИС (СЗИ).

- Технического паспорта информационной системы.

- Инструкцией администратора безопасности информационной системы.

- определение лиц, которым разрешены действия по внесению изменений в базовую конфигурацию информационной системы и системы защиты информации на основании политики информационной безопасности информационной системы и положения о защите информации.

- управление изменениями базовой конфигурации информационной системы и ее системы защиты информации, в том числе:

- Определение типов возможных изменений базовой конфигурации информационной системы и ее системы защиты информации.

- Санкционирование внесения изменений в базовую конфигурацию информационной системы и системы защиты информации.

- Документирование действий по внесению изменений в базовую конфигурацию информационной системы и системы защиты информации.

- Сохранение данных об изменениях базовой конфигурации информационной системы и системы защиты информации.

- Контроль действий по внесению изменений в базовую конфигурацию информационной системы и системы защиты информации.

- анализ потенциального воздействия планируемых изменений в базовой конфигурации информационной системы и системы защиты информации на обеспечение защиты информации, возникновение дополнительных угроз безопасности информации и работоспособность информационной системы;

- определение параметров настройки программного обеспечения, включая

- программное обеспечение средств защиты информации, состава и конфигурации технических средств и программного обеспечения до внесения изменений в базовую конфигурацию информационной системы и ее системы защиты информации;

- внесение информации (данных) об изменениях в базовой конфигурации информационной системы и ее системы защиты информации в эксплуатационную документацию на систему защиты информации информационной системы.

Принятие решения по результатам управления конфигурацией о повторной аттестации информационной системы или проведении дополнительных аттестационных испытаний осуществляется на основании п. 17.4. Приказа ФСТЭК России от 11.02.2013г №17.

Повторная аттестация ИС осуществляется в случае окончания срока действия аттестата соответствия или повышения класса защищенности информационной системы.

При увеличении состава угроз безопасности информации или изменения проектных решений, реализованных при создании системы защиты информации информационной системы, проводятся дополнительные аттестационные испытания в рамках действующего аттестата соответствия.

Контроль (мониторинг) за обеспечением уровня защищенности информации, содержащейся в информационной системе

Контроль за обеспечением уровня защищенности информации, содержащейся в информационной системе включает в себя:

- контроль за событиями безопасности и действиями пользователей;

- контроль (анализ) защищенности информации;

- анализ и оценка функционирования системы защиты информации (включая выявление, анализ и устранение недостатков в функционировании системы защиты информации);

- периодический анализ изменения угроз безопасности информации и принятие мер защиты в случае возникновения новых угроз;

- документирование процедур и результатов контроля (мониторинга) за обеспечением уровня защищенности информации в ИС;

- принятие решения по результатам контроля (мониторинга) за обеспечением уровня защищенности информации о доработке (модернизации) системы защиты информации, повторной аттестации ИС или проведении дополнительных аттестационных испытаний.

Результаты контроля отражаются в журнале периодического контроля уровня защищенности информации в ИС и оформляются актом проверки уровня защищенности информации в ИС.

Обеспечение защиты информации при выводе из эксплуатации ГИС

Обеспечение защиты информации при выводе ИС из эксплуатации включает:

- архивирование информации;

- уничтожение (стирание) данных и остаточной информации с МНИ и (или) уничтожение МНИ.

Документальное оформление вывода ИС из эксплуатации осуществляется в виде приказа о выводе информационной системы из эксплуатации и акта прекращения обработки информации в информационной системе.