Порядок разработки и внедрения мер и средств защиты информации в государственных информационных системах

1. Разработка системы защиты информации информационной системы

Разработка системы защиты информации информационной системы. Нужно ли иметь лицензию на этот вид работ? Ответ на этот вопрос дает Постановление Правительства Российской Федерации от 15 июня 2016 г. № 541 «О внесении изменений в некоторые акты правительства российской федерации по вопросам лицензирования отдельных видов деятельности».

Работы и услуги, составляющие лицензируемый вид деятельности:

- услуги по контролю защищенности конфиденциальной информации от утечки по техническим каналам: в средствах и системах информатизации; в технических средствах (системах), не обрабатывающих конфиденциальную информацию, но размещенных в помещениях, где она обрабатывается; в помещениях со средствами (системами), подлежащими защите; в помещениях, предназначенных для ведения конфиденциальных переговоров;

- услуги по контролю защищенности конфиденциальной информации от несанкционированного доступа и ее модификации в средствах и системах информатизации;

- услуги по мониторингу информационной безопасности средств и систем информатизации;

- работы и услуги по аттестационным испытаниям и аттестации на соответствие требованиям по защите информации (ЗИ): средств и систем информатизации; помещений со средствами (системами) информатизации, подлежащими защите; защищаемых помещений;

- работы и услуги по проектированию в защищенном исполнении: средств и систем информатизации; помещений со средствами (системами) информатизации, подлежащими защите; защищаемых помещений;

- услуги по установке, монтажу, наладке, испытаниям, ремонту средств защиты информации (технических средств ЗИ, защищенных технических средств обработки информации, технических средств контроля эффективности мер ЗИ, программных (программно-технических) средств ЗИ, защищенных программных (программно-технических) средств обработки информации, программных (программно-технических) средств контроля эффективности ЗИ).

В Постановлении разделены понятия оказания услуг и проведения работ. То есть, для себя, без получения лицензии ФСТЭК России, можно делать все , за исключением работ по проектированию в защищенном исполнении средств и систем информатизации, защищаемых помещений и аттестации на соответствие требованиям по защите информации.

Непосредственно порядок разработки системы защиты информации информационной системы определен статьей 15 Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, утвержденное приказом ФСТЭК России 11 февраля 2013 г. № 17.

Разработка системы защиты информации осуществляется в соответствии с техническим заданием на создание информационной системы или частным техническим заданием на создание системы защиты информации информационной системы с учетом ГОСТ 34.601 «Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Кроме этого, следует использовать:

- ГОСТ 34.601 «Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Стадии создания»;

- ГОСТ Р 51583 «Защита информации. Порядок создания АС в защищенном исполнении. Общие положения»;

- ГОСТ Р 51624 «Защита информации. АС в защищенном исполнении. Общие положения».

Также применяются Требования о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах утвержденных приказом ФСТЭК России от 11 февраля 2013 г. № 17.

Разработка системы защиты включает в себя:

- Проектирование системы защиты информации информационной системы.

- Разработку эксплуатационной документации на систему защиты информации информационной системы.

- Макетирование и тестирование системы защиты информации информационной системы (при необходимости).

1. Проектирование системы защиты информации информационной системы

При разработке системы защиты учитывается ее информационное взаимодействие с иными информационными системами и информационно-телекоммуникационными сетями, в том числе с информационными системами уполномоченного лица, а также применение вычислительных ресурсов (мощностей), предоставляемых уполномоченным лицом для обработки информации.

Система защиты информации не должна препятствовать достижению целей создания информационной системы и ее функционированию.

В ходе проектирования системы защиты информации определяются:

- Типы субъектов доступа (это пользователи, процессы и иные субъекты доступа) и объектов доступа, являющихся объектами защиты (это устройства, объекты файловой системы, запускаемые и исполняемые модули, объекты системы управления базами данных, объекты, создаваемые прикладным программным обеспечением, иные объекты доступа).

- Методы управления доступом (дискреционный, мандатный, ролевой или иные методы), типы доступа (чтение, запись, выполнение или иные типы доступа) и правила разграничения доступа субъектов доступа к объектам доступа (на основе списков, меток безопасности, ролей и иных правил), подлежащие реализации в информационной системе.

- Меры защиты информации, подлежащие реализации.

- Виды и типы средств ЗИ, обеспечивающие реализацию технических мер ЗИ.

- Структура системы ЗИ, включая состав и места размещения ее элементов.

- Выбор сертифицированных по ТБИ средств ЗИ, с учетом их стоимости, совместимости, функций безопасности, а также класса защищенности.

- Требования к параметрам настройки ПО, включая ПО СЗИ, обеспечивающие реализацию мер защиты информации.

- Меры ЗИ при информационном взаимодействии с иными информационными системами, в том числе с информационными системами уполномоченного лица.

Меры защиты информации в ГИС изложены в методическом документе ФСТЭК России, утвержденном 11.02.2014 г.:

- идентификация и аутентификация субъектов и объектов доступа;

- управление доступом субъектов доступа и объектов доступа;

- ограничение программной среды;

- защита машинных носителей информации;

- регистрация событий безопасности;

- антивирусная защита;

- обнаружение (предотвращение) вторжений;

- контроль (анализ) защищенности информации;

- обеспечение целостности информационной системы и информации;

- обеспечение доступности информации;

- защита среды виртуализации;

- защита технических средств;

- защита ИС, ее средств и систем связи и передачи данных.

Меры защиты информации в информационной системе в рамках ее системы защиты информации реализуются в зависимости от класса защищенности, угроз безопасности, структурно-функциональных характеристик информационной системы, применяемых информационных технологий и особенностей функционирования системы.

Выбор мер защиты информации включает:

- определение базового набора мер защиты информации для установленного класса защищенности информационной системы;

- адаптацию базового набора мер защиты;

- уточнение адаптированного базового набора мер защиты информации;

- дополнение уточненного адаптированного базового набора мер защиты информации мерами, обеспечивающими выполнение требований о защите информации, установленными иными нормативными правовыми актами в области защиты информации, в том числе в области защиты gерсональных данных.

Для примера рассмотрим меры защиты информации из раздела «идентификация и аутентификация субъектов и объектов доступа», а конкретно – ИАФ.1 - идентификация и аутентификация пользователей, являющихся работниками оператора.

Меры по идентификации и аутентификации должны обеспечивать присвоение субъектам доступа и объектам доступа уникального признака (идентификатора), сравнение предъявляемого субъектом (объектом) доступа идентификатора с перечнем присвоенных идентификаторов, а также проверку принадлежности субъекту доступа предъявленного им идентификатора (подтверждение подлинности).

Для реализации этих мер применяются средство защиты от несанкционированного доступа Secret Net, программно-аппаратные комплексы Соболь, Aladdin SAM, ПАК VipNet, Dallas Lock 8.0-K и другие.

Пример реализации меры ИАФ.1

Субъект доступа (пользователь или нарушитель) предъявляет объекту доступа пароль - уникальный признак-идентификатор. С использованием средства защиты происходит сравнение предъявленного идентификатора с перечнем присвоенных субъекту идентификаторов, а также проверка принадлежности субъекту доступа предъявленного им идентификатора (подтверждение подлинности).

Чтобы аутентификация была однозначной здесь необходимо выполнение организационных мер, которые должны быть прописаны в инструкциях пользователю – а именно неразглашения пароля-идентификатора. В противном случае система сможет определить, только то, что субъект знает пароль, но подтвердить его принадлежность конкретному субъекту не сможет.

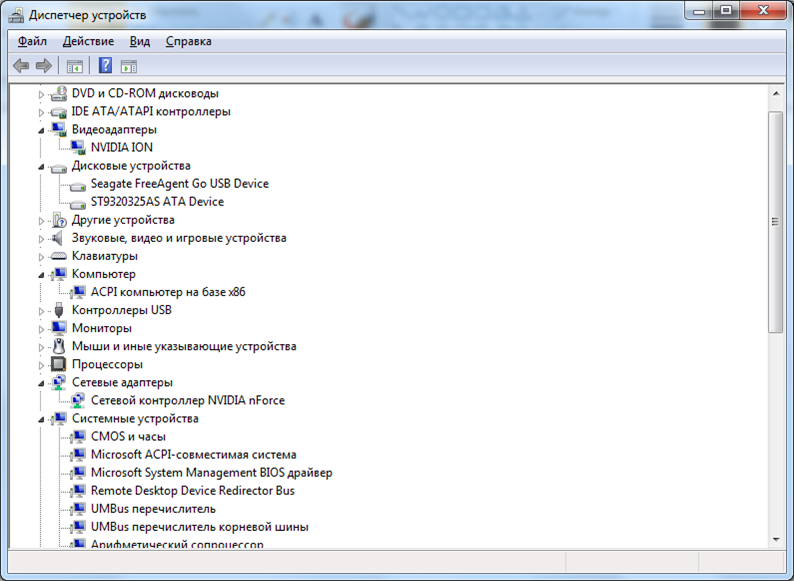

Чтобы реализовать следующую меру из этого же раздела – ИАФ.2 - «идентификация и аутентификация устройств (в том числе стационарных, мобильных и портативных)», требуется, в том числе периодический контроль записей реестра операционной системы. Любая флэш-карта, цифровой фотоаппарат, модем, принтер, винчестер будет записан в реестре.

Реализация этой меры обязательна только для информационных систем 1 и 2 класса защищенности. Но можно реализовывать эту меру для информационной системы 3 класса, если заказчик видит в этом необходимость.

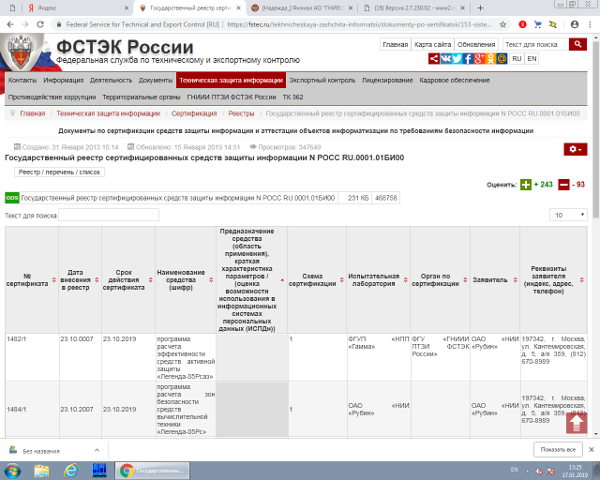

Для поиска средств защиты сертифицированных по требованиям безопасности информации нужно использовать сайт ФСТЭК России. В реестре размещена информация и по самому средству защиты и по заявителю. Эта информация дает возможность обратиться для приобретения средства защиты к самому производителю, минуя посредников.

В Реестре органов по аттестации можно выбрать организацию для проведения аттестации информационной системы.

В ходе реализации технических мер защиты информации обязательно применять средства защиты информации, в которых реализованы необходимые функции безопасности. При этом для информационной системы каждого класса защищенности применяются средства защиты информации, средства вычислительной техники соответствующего класса:

| Класс защищенности ИС | Класс СЗИ, не ниже | Класс СВТ, не ниже |

|---|---|---|

| 1 | 4 | 5 |

| 2 | 5 | 5 |

| 3 | 6 | 5 |

Определяются требования к параметрам настройки программного обеспечения, включая программное обеспечение средств защиты информации, обеспечивающие реализацию мер защиты информации, а также устранение возможных уязвимостей информационной системы, приводящих к возникновению угроз безопасности информации.

Так же в ходе проектирования системы защиты информации определяются меры защиты информации при информационном взаимодействии с иными информационными системами и информационно-телекоммуникационными сетями, в том числе с информационными системами уполномоченного лица, а также при применении вычислительных ресурсов, предоставляемых уполномоченным лицом для обработки информации.

2. Разработка эксплуатационной документации на систему защиты информации информационной системы

Разработка эксплуатационной документации на систему защиты информации осуществляется в соответствии с техническим заданием на создание информационной системы и техническим заданием на создание системы защиты информации информационной системы.

Эксплуатационная документация на систему защиты информации разрабатывается с учетом ГОСТ 34.601, 34.201 и Р 51624 и должна в том числе содержать описание:

- структуры системы защиты информации информационной системы;

- состава, мест установки, параметров и порядка настройки средств защиты информации, программного обеспечения и технических средств;

- правил эксплуатации системы защиты информации информационной системы.

3. Макетирование и тестирование системы защиты информации информационной системы

При макетировании и тестировании системы защиты информации осуществляются:

- проверка работоспособности и совместимости выбранных средств защиты информации с информационными технологиями и техническими средствами;

- проверка выполнения выбранными средствами защиты информации требований к системе защиты информации;

- корректировка проектных решений, разработанных при создании информационной системы и (или) системы защиты информации информационной системы.

Макетирование системы защиты информации и ее тестирование может проводиться в том числе с использованием средств и методов моделирования информационных систем и технологий виртуализации.

Внедрение системы защиты информации информационной системы

Внедрение системы защиты информации информационной системы осуществляется в соответствии с проектной и эксплуатационной документацией на систему защиты информации и включает:

- установку и настройку средств защиты информации;

- разработку - организационно-распорядительной документации, определяющей правила и процедуры, реализуемые оператором для обеспечения защиты информации в ходе ее эксплуатации;

- внедрение организационных мер защиты информации;

- предварительные испытания,

- опытную эксплуатацию системы защиты информации; после которой проводят анализ выявленных уязвимостей и принятие мер защиты информации по их устранению;

- приемочные испытания системы защиты информации информационной системы.

К внедрению системы защиты информации привлекается оператор информационной системы в случае, если он определен таковым в соответствии с законодательством Российской Федерации к моменту внедрения системы защиты информации информационной системы и не является заказчиком данной информационной системы.

Установка и настройка средств защиты информации должна проводиться в соответствии с эксплуатационной документацией на систему защиты информации и документацией на средства защиты информации.

Разрабатываемые организационно-распорядительные документы по защите информации должны определять правила и процедуры:

- администрирования системой защиты информации информационной системы;

- выявления инцидентов, которые могут привести к сбоям или к возникновению угроз безопасности информации, и реагирования на них;

- управления конфигурацией уже аттестованной информационной системы и системы защиты информации;

- контроля за обеспечением уровня защищенности информации, содержащейся в информационной системе;

- защиты информации при выводе из эксплуатации информационной системы или после принятия решения об окончании обработки информации.

При внедрении организационных мер защиты информации осуществляются:

- Реализация правил разграничения доступа субъектов к объектам доступа, и введение ограничений на действия пользователей, ограничения на изменение условий эксплуатации, состава и конфигурации технических средств и программного обеспечения.

- Введение ограничений на действия пользователей, на изменение условий эксплуатации, изменение состава и конфигурации технических средств и ПО.

Например, подключение телефона для зарядки к USB-порту системного блока из состава аттестованной информационной системы является тем самым нарушением состава и конфигурации технических средств, если это не разрешено эксплуатационной документацией. Или заставки на экране монитора, которые устанавливались из фотографий, загруженных от телефона через USB-порт.

Также, при внедрении организационных мер защиты информации осуществляются проверка полноты и детальности описания в организационно-распорядительных документах по защите информации действий пользователей и администраторов информационной системы по реализации организационных мер защиты информации и отработка действий должностных лиц и подразделений, ответственных за реализацию мер защиты информации.

Следующим очень важным моментом в ходе создания системы защиты является проведения ряда испытаний.

Первыми проходят предварительные испытания системы защиты информации. Они проводятся с учетом ГОСТ 34.603 «Информационная технология. Виды испытаний автоматизированных систем» и включают проверку работоспособности системы защиты информации, а также принятие решения о возможности опытной эксплуатации системы защиты информации информационной системы.

Такие испытания проводят после проведения разработчиком отладки и тестирования программных и технических средств и ознакомлением персонала с эксплуатационной документацией для определения работоспособности автоматизированной системы и решения вопроса о приемки в опытную эксплуатацию.

Результатом этих испытаний будут протокол содержащий заключение о возможности или невозможности приемки АС в опытную эксплуатацию, перечень доработок и сроки их выполнения.

Опытная эксплуатация системы защиты информации включает проверку функционирования системы защиты информации, в том числе реализованных мер защиты информации, а также готовность пользователей и администраторов к эксплуатации системы защиты информации.

Опытная эксплуатация проводится с целью определения фактических значений количественных и качественных характеристик АС и готовности персонала к работе в условиях фактической эффективности АС, корректировке (при необходимости) документации

По результатам опытной эксплуатации составляется акт завершения опытной эксплуатации.

После этих мероприятий и перед приемочными испытаниями системы защиты информации предстоит провести анализ уязвимостей средств защиты информации, технических средств и программного обеспечения.

В ходе этой работы проверяется отсутствие известных уязвимостей, в том числе с учетом информации, имеющейся у разработчиков и полученной из других общедоступных источников, правильность установки и настройки средств защиты информации, технических средств и программного обеспечения, корректность работы средств защиты информации при их взаимодействии с техническими средствами и программным обеспечением.

В случае выявления уязвимостей, приводящих к возникновению дополнительных угроз безопасности информации, проводится уточнение модели угроз безопасности информации и принимаются дополнительные меры защиты информации.

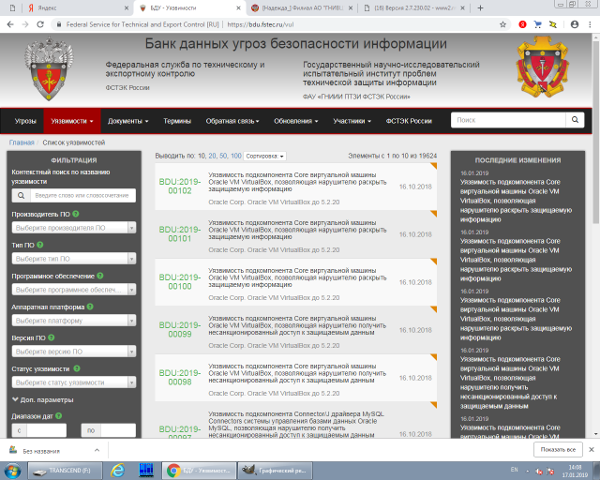

По результатам анализа уязвимостей должно быть подтверждено отсутствие уязвимости, содержащиеся в БДУ безопасности информации ФСТЭК России, а также в иных источниках, или что их использование нарушителем невозможно.

В ходе работы на этом этапе внедрения системы защиты, системы приходится иметь дело с сотнями и тысячами уязвимостей. Автоматизировать эту работу позволяют сетевые сканеры угроз, которые занесены в реестр средств защиты информации ФСТЭК России. Сканеры автоматически синхронизируют свою базу с базой данных угроз ФСТЭК России. Общим недостатком таких сканеров является некоторая задержка по синхронизации своей базы уязвимостей с БДУ ФСТЭК России. Вследствие чего анализ последних уязвимостей опубликованных в базе данных угроз ФСТЭК России проводится без применения сканеров.

Заключительные на этапе внедрения, но не окончательные для обработки информации мероприятия - это приемочные испытания системы защиты информации, которые включают проверку выполнения требований к системе защиты информации в соответствии с ТЗ. В ходе приемки проверяют:

- качество выполнения комплексом программных и технических средств автоматических функций во всех режимах согласно ТЗ;

- знание персоналом эксплуатационной документации и наличие у него необходимых навыков;

- полноту эксплуатационной документации;

- количественные и качественные характеристики выполнения функций в соответствии с ТЗ;

- другие свойства, которым должна соответствовать информационная система.

Результатом приемочных испытаний должен стать Акт о приемке автоматизированной системы в постоянную эксплуатацию.