Основные задачи контроля состояния технической защиты информации от несанкционированного доступа

1. Обеспечение защиты информации в ходе эксплуатации информационной (автоматизированной) системы 2. Типовые нарушения и недостатки в состоянии технической защиты информации от несанкционированного доступа 3. Проведение контроля состояния технической защиты информации от несанкционированного доступа 3.1. контроль неизменности состава технических средств автоматизированных (информационных) систем 3.2. примеры программного обеспечения, используемого в ходе контроля ФСТЭК РФ

Контроль состояния защиты информации осуществляется с целью своевременного выявления и предотвращения утечки информации по техническим каналам, несанкционированного доступа к ней, преднамеренных программно-технических воздействий на информацию и оценки защиты ее от иностранных технических разведок.

Контроль заключается в проверке выполнения актов законодательства Российской Федерации по вопросам защиты информации, решений Государственной технической комиссии при Президенте Российской Федерации (ФСТЭК России), а также в оценке обоснованности и эффективности принятых мер защиты для обеспечения выполнения утвержденных требований и норм по защите информации.

Обеспечение защиты информации в ходе эксплуатации информационной системы

Обеспечение защиты информации в ходе эксплуатации аттестованной информационной системы осуществляется оператором в соответствии с эксплуатационной документацией на систему защиты информации и организационно-распорядительными документами по защите информации и в том числе включает:

- управление (администрирование) системой защиты информации информационной системы;

- выявление инцидентов и реагирование на них;

- управление конфигурацией аттестованной информационной системы и её системы защиты информации;

- контроль (мониторинг) за обеспечением уровня защищенности информации, содержащейся в информационной системе.

Управление (администрирование) системой защиты информации информационной системы заключается:

- в добавлении и удалении учетных записей пользователей, управлении их полномочиями, поддержании правил разграничения доступа в информационной системе;

- в управлении средствами защиты информации в информационной системе, в том числе параметрами настройки программного обеспечения, включая программное обеспечение средств защиты информации, управлении учетными записями пользователей, восстановлении работоспособности средств защиты информации, генерации, смены и восстановлении паролей;

- в установке обновлений программного обеспечения, включая программное обеспечение средств защиты информации, выпускаемых разработчиками (производителями) средств защиты информации или по их поручению;

- в регистрации и анализе событий в информационной системе, связанных с защитой информации;

- информировании пользователей об угрозах безопасности информации, о правилах эксплуатации системы защиты информации информационной системы и отдельных средств защиты информации, а также их обучение;

- в сопровождении функционирования системы защиты информации информационной системы в ходе ее эксплуатации, включая корректировку эксплуатационной документации на нее и организационно-распорядительных документов по защите информации.

Типовой ошибкой при администрировании системы защиты информации является эксплуатация и администрирование несертифицированных средств защиты информации. Наличие копии сертификата соответствия не означает, что в организации эксплуатируется сертифицированное средство защиты информации.

Сертификат показывает, что данный продукт (его разновидность, комплектация) подвергался оценке соответствия определенным требованиям.

В состав сертифицированного средства защиты информации в обязательном порядке включаются голографическая наклейка с уникальным номером и эксплуатационная документация (формуляр или паспорт, руководство администратора и руководство пользователя или инструкция по эксплуатации).

Требования о необходимости применения сертифицированных средств защиты информации

Требования о необходимости применения сертифицированных средств защиты информации устанавливаются законодательством Российской Федерации.

Пунктом 8 статьи 14 Федерального закона «Об информации, информационных технологиях и о защите информации» от 27 июля 2006 г. №149-ФЗ устанавливается, что технические средства, предназначенные для обработки информации, содержащейся в государственных информационных системах, в том числе «программно-технические средства и средства защиты информации, должны соответствовать требованиям законодательства Российской Федерации о техническом регулировании».

Пункт 3 статьи 19 Федерального закона «О персональных данных» от 27 июля 2006 г. №152-ФЗ: «Обеспечение безопасности персональных данных достигается применением прошедших в установленном порядке процедуру оценки соответствия средств защиты информации».

В свою очередь, пункт 3 статьи 7 Федерального закона «О техническом регулировании» от 27 декабря 2002 г. №184-ФЗ дает ответ на вопрос о процедуре оценки: «Оценка соответствия проводится в формах государственного контроля (надзора), испытания, регистрации, подтверждения соответствия, приемки и ввода в эксплуатацию объекта, строительство которого закончено, и в иной форме»

Пункт 11 «Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах», утвержденных приказом ФСТЭК России от 11 февраля 2013 г. №17 говорит, что для обеспечения защиты информации, содержащейся в информационной системе, применяются средства защиты информации, прошедшие оценку соответствия в форме обязательной сертификации на соответствие требованиям по безопасности информации в соответствии со статьей 5 Федерального закона от 27 декабря 2002 г. №184-ФЗ «О техническом регулировании».

Пункт 13 «Требований к защите персональных данных при их обработке в информационных системах персональных данных», утвержденных Постановлением Правительства Российской Федерации от 1 ноября 2012 г. №1119: «Использование средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства Российской Федерации в области обеспечения безопасности информации, в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз».

Пункт 4 «Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных», утвержденных Приказом ФСТЭК России от 18 февраля 2013 г. №21: «Меры по обеспечению безопасности персональных данных реализуются в том числе посредством применения в информационной системе средств защиты информации, прошедших в установленном порядке процедуру оценки соответствия, в случаях, когда, применение таких средств необходимо для нейтрализации актуальных угроз безопасности персональных данных».

Пункт 12 «Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных», утвержденных Приказом ФСТЭК России от 18 февраля 2013 г. №21: «Для обеспечения 1 и 2 уровней защищенности персональных данных, а также для обеспечения 3 уровня защищенности персональных данных в информационных системах, для которых к актуальным отнесены угрозы 2-го типа, применяются сертифицированные средства защиты информации, программное обеспечение которых прошло проверку не ниже чем по 4 уровню контроля отсутствия недекларированных возможностей».

Таким образом, средства защиты информации конфиденциального характера, используемые в целях защиты государственного информационного ресурса и (или) персональных данных, подлежат оценке соответствия в форме обязательной сертификации - пункт 6 «Положения об особенностях оценки соответствия продукции (работ, услуг), используемой в целях защиты сведений, относимых к охраняемой в соответствии с законодательством Российской Федерации информации ограниченного доступ не содержащей сведения, составляющие государственную тайну, а также процессов ее проектирования (включая изыскания), производства, строительства, монтажа, наладки, эксплуатации, хранения, перевозки, реализации, утилизации и захоронения», утвержденного Постановлением Правительства Российской Федерации от 15 мая 2010 г. №330.

На основании и во исполнение федеральных законов государственные органы, Банк России, органы местного самоуправления в пределах своих полномочий могут принимать нормативные правовые акты, нормативные акты, правовые акты по отдельным вопросам, касающимся обработки персональных данных. Такие акты не могут содержать положения, ограничивающие права субъектов персональных данных, устанавливающие не предусмотренные федеральными законами ограничения деятельности операторов или возлагающие на операторов не предусмотренные федеральными законами обязанности, и подлежат официальному опубликованию - пункт 2 статьи 4 Федерального закона «О персональных данных» от 27 июля 2006 г. №152-ФЗ.

При необходимости подключения информационных систем, информационно-телекоммуникационных сетей и средств вычислительной техники, применяемых для хранения, обработки или передачи информации, содержащей сведения, составляющие государственную тайну, либо информации, обладателями которой являются государственные органы и которая содержит сведения, составляющие служебную тайну, к информационно-телекоммуникационным сетям международного информационного обмена такое подключение производится только с использованием специально предназначенных для этого средств защиты информации, в том числе шифровальных (криптографических) средств, прошедших в установленном законодательством Российской Федерации порядке сертификацию в ФСБ России и (или) получивших подтверждение соответствия в ФСТЭК России - подпункт Б пункта 1 Указа Президента Российской Федерации от 17 марта 2008 г. №351 «О мерах по обеспечению информационной безопасности российской федерации при использовании информационно-телекоммуникационных сетей международного информационного обмена».

Государственные органы в целях защиты общедоступной информации, размещаемой в информационно-телекоммуникационных сетях международного информационного обмена, используют только средства защиты информации, прошедшие в установленном законодательством Российской Федерации порядке сертификацию в ФСБ России и (или) получившие подтверждение соответствия в ФСТЭК России - подпункт В пункта 1 Указа Президента Российской Федерации от 17 марта 2008 г. №351 «О мерах по обеспечению информационной безопасности Российской Федерации при использовании информационно-телекоммуникационных сетей международного информационного обмена».

На интернет-портале Федеральной службы по техническому и экспортному контролю в реестр сертифицированных средств защиты информации занесено более полутора тысяч записей о средствах защиты. Интернет портал Центра по лицензированию, сертификации и защите государственной тайны ФСБ России также содержит сведения о лицензировании средств защиты информации.

При администрировании системы защиты информации имеет значение порядок установки обновлений программного обеспечения средств защиты информации, выпускаемых разработчиками (производителями) средств защиты информации или по их поручению.

Порядок обновления должен быть следующим:

- получение обновления средства защиты информации;

- получение изменений в документацию на средство защиты информации (формуляр, паспорт, инструкции по эксплуатации);

- При получении обновлений в виде отличном от оригинального дистрибутива (интернет, корпоративные сети, иные открытые сети и т.д.) обязательно проведение процедуры верификации (проверки контрольных сумм);

- внесение изменений в организационно-распорядительную документацию;

- установка обновления сертифицированного средства защиты информации.

Обновление версии СЗИ в рамках одного сертификата не является основанием для повторной аттестации.

Кодексом об административных правонарушениях, в частности статей 13.12, установлена ответственность за нарушение правил защиты информации:

Часть 2. Использование несертифицированных информационных систем, баз и банков данных, а также несертифицированных средств защиты информации, если они подлежат обязательной сертификации (за исключением средств защиты информации, составляющей государственную тайну) – влечет наложение административного штрафа:

- на граждан – в размере от 1,5 до 2,5 тысяч рублей;

- на должностных лиц – от 2,5 до 3 тысяч рублей;

- на юридических лиц - от 20 до 25 тысяч рублей.

Часть 4. Использование несертифицированных средств защиты информации, предназначенных для защиты информации, составляющей государственную тайну – влечет наложение административного штрафа:

- на должностных лиц – от 3 до 4 тысяч рублей;

- на юридических лиц - от 20 до 30 тысяч рублей.

Источники угроз безопасности информации

Основными источники угроз безопасности информации являются:

- USB-устройства, несанкционированно подключаемые пользователями к информационным системам (flash-накопители информации, внешние жесткие магнитные диски, модемы, фотоаппараты, сотовые телефоны, плееры и т.д.). Такие электронные устройства являются отдельными техническими средствами, со своей памятью, процессором или микропроцессором, своим программным обеспечением, имеют встроенные модули беспроводной радиосвязи (Bluetooth и Wi-Fi).

- Информационные сети, построенные с использованием беспроводных технологий передачи информации. Радиосигналы, содержащие информацию, подлежащую защите, могут быть перехвачены за пределами контролируемой зоны.

- Необученные штатные пользователи автоматизированных (информационных) систем, которые чаще всего не понимают всех угроз, возникающих при осуществлении ими каких-либо действий.

Обеспечение защиты информации в ходе эксплуатации информационной системы

В ходе эксплуатации информационной системы необходимо решать следующие основные задачи по защите информации:

- Выявление инцидентов и реагирование на них:

- Управление конфигурацией аттестованной информационной системы и её системы защиты информации:

- Контроль (мониторинг) за обеспечением уровня защищенности информации, содержащейся в информационной системе:

• определение лиц, ответственных за выявление инцидентов и реагирование на них;

• обнаружение и идентификация инцидентов, в том числе отказов в обслуживании, сбоев (перезагрузок) в работе технических средств, программного обеспечения и средств защиты информации, нарушений правил разграничения доступа, неправомерных действий по сбору информации, внедрений вредоносных компьютерных программ (вирусов) и иных событий, приводящих к возникновению инцидентов;

• своевременное информирование лиц, ответственных за выявление инцидентов и реагирование на них, о возникновении инцидентов в информационной системе пользователями и администраторами;

• анализ инцидентов, в том числе определение источников и причин возникновения инцидентов, а также оценка их последствий;

• планирование и принятие мер по устранению инцидентов, в том числе по восстановлению информационной системы и ее сегментов в случае отказа в обслуживании или после сбоев, устранению последствий нарушения правил разграничения доступа, неправомерных действий по сбору информации, внедрения вредоносных компьютерных программ (вирусов) и иных событий, приводящих к возникновению инцидентов;

• планирование и принятие мер по предотвращению повторного возникновения инцидентов.

• поддержание конфигурации информационной системы и ее системы защиты информации в соответствии с эксплуатационной документацией на систему защиты информации;

• определение лиц, которым разрешены действия по внесению изменений в базовую конфигурацию информационной системы и ее системы защиты информации;

• управление изменениями базовой конфигурации информационной системы и ее системы защиты информации;

• анализ потенциального воздействия планируемых изменений в базовой конфигурации информационной системы и ее системы защиты информации на обеспечение защиты информации, возникновение дополнительных угроз безопасности информации и работоспособность информационной системы;

• определение параметров настройки программного обеспечения, включая программное обеспечение средств защиты информации, состава и конфигурации технических средств и программного обеспечения до внесения изменений в базовую конфигурацию информационной системы и ее системы защиты информации;

• внесение информации (данных) об изменениях в базовой конфигурации информационной системы и ее системы защиты информации в эксплуатационную документацию на систему защиты информации информационной системы;

• принятие решения по результатам управления конфигурацией о повторной аттестации информационной системы или проведении дополнительных аттестационных испытаний.

• контроль за событиями безопасности и действиями пользователей в информационной системе;

• контроль (анализ) защищенности информации, содержащейся в информационной системе;

• анализ и оценка функционирования системы защиты информации информационной системы, включая выявление, анализ и устранение недостатков в функционировании системы защиты информации информационной системы;

• периодический анализ изменения угроз безопасности информации в информационной системе, возникающих в ходе ее эксплуатации, и принятие мер защиты информации в случае возникновения новых угроз безопасности информации;

• документирование процедур и результатов контроля (мониторинга) за обеспечением уровня защищенности информации, содержащейся в информационной системе;

• принятие решения по результатам контроля (мониторинга) за обеспечением уровня защищенности информации о доработке (модернизации) системы защиты информации информационной системы, повторной аттестации информационной системы или проведении дополнительных аттестационных испытаний.

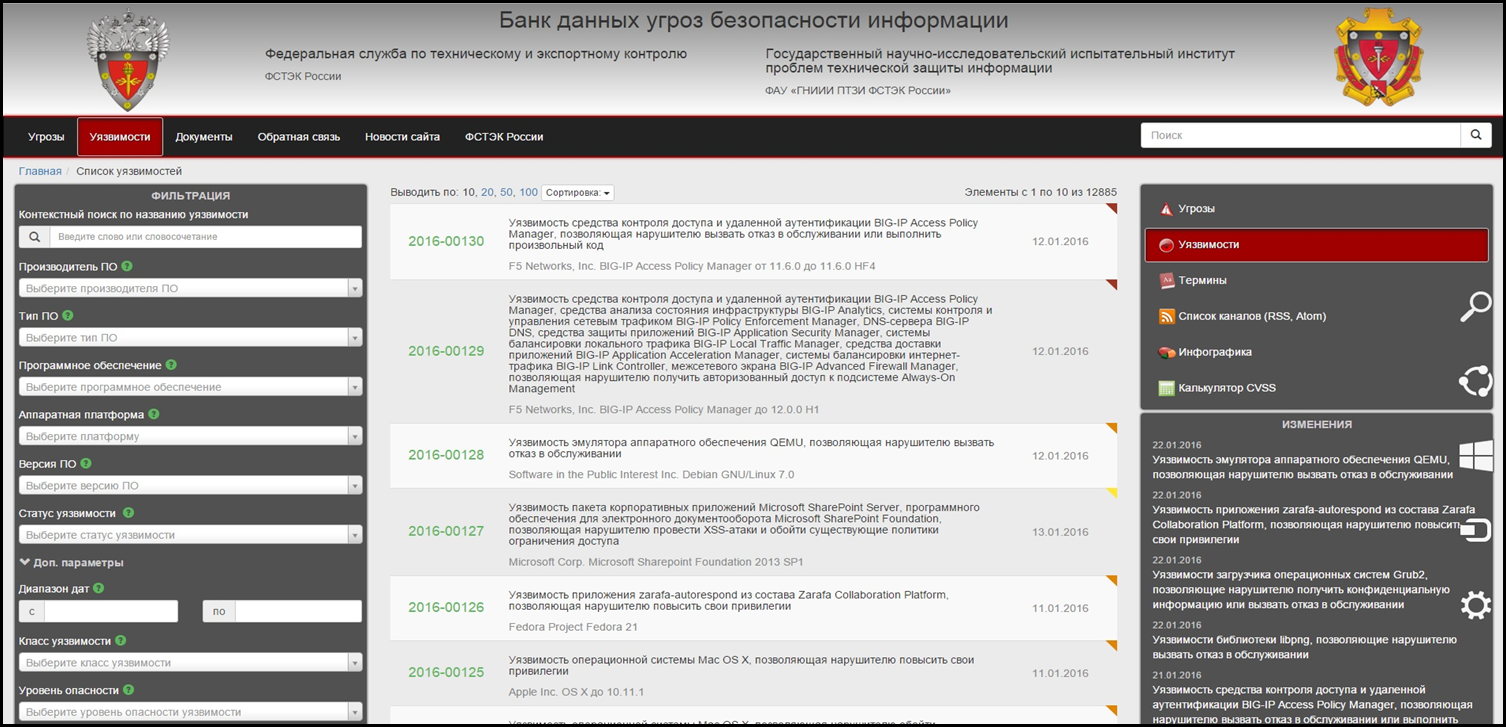

В качестве исходных данных для определения угроз безопасности информации используется банк данных угроз безопасности информации (bdu.fstec.ru) ведение которого осуществляется ФСТЭК России.

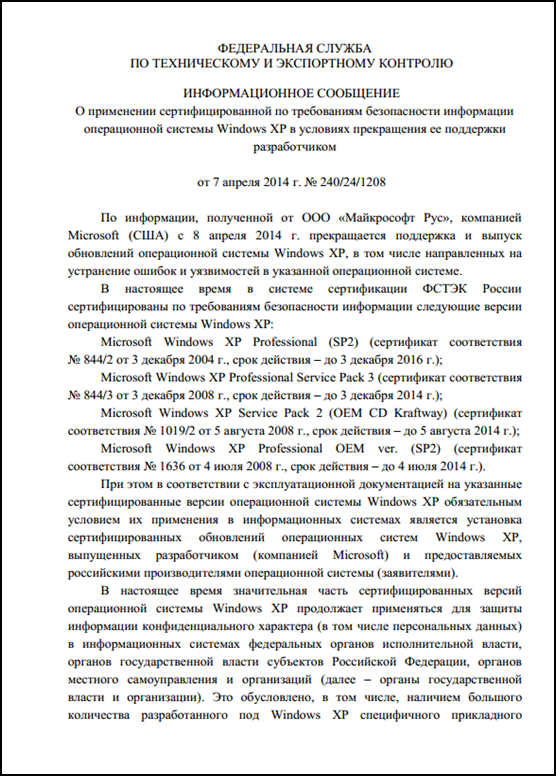

Необходимо также обращать внимание на информационные сообщения ФСТЭК России, например:

Еще в качестве примера:

| Информационное сообщение о применении сертифицированной по требованиям безопасности информации операционной системы Windows XP в условиях прекращения ее поддержки разработчиком от 7 апреля 2014 г. № 240/24/1208 | 1. Сертификаты соответствия истекли в декабре 2016 года 2. Органам государственной власти и организациям спланировать мероприятия по переходу до декабря 2016 года на другие средства защиты информации |

| Информационное сообщение о применении сертифицированных по требованиям безопасности информации операционных систем Windows Server 2003 и Windows Server 2003 R2 в условиях прекращения их поддержки разработчиком от 19 июня 2015 г. № 240/24/2497 | 1. Сертификаты соответствия истекают в августе 2017 года 2. Органам государственной власти и организациям спланировать мероприятия по переходу до августа 2017 года на другие средства защиты информации |

| Информационное сообщение о применении сертифицированных по требованиям безопасности информации средств антивирусной защиты Антивирус Касперского 6.0 в условиях прекращения поддержки разработчиком от 20 июля 2016 г. № 240/24/3271 | 1. Сертификаты соответствия истекают в 1 января 2018 года 2. Органам государственной власти и организациям спланировать мероприятия по переходу до 1 января 2018 года на другие средства защиты информации |

| Информационное сообщение об уязвимостях в сертифицированных средствах защиты информации Dallas Lock 8.0от 19 июля 2016 г. № 240/24/3246 | Необходимо в обязательном порядке получить и применить обновления средств защиты информации Dallas Lock 8.0-С и Dallas Lock 8.0-К до версии 8.0.347.4 или выше, и получить от разработчика соответствующие изменения в эксплуатационную документацию |

| Информационное сообщение об уязвимостях в сертифицированных средствах защиты информации Secret Net и мерах по их нейтрализации от 12 апреля 2016 г. № 240/24/1649 | 1. До 1 января 2017 г. спланировать и провести замену Secret Net версий 5.0 и 5.1, на иные сертифицированные средства защиты информации. 2. В обязательном порядке получить и применить обновления средств защиты информации Secret Net версий 6.0 и 7.0 и получить от разработчика соответствующие изменения в эксплуатационную документацию. До реализации указанных мероприятий принять меры по ограничению программной среды, направленные на исключение возможности эксплуатации выявленной уязвимости за счет запуска специально сформированного приложения (эксплойта). |

Информационные сообщения ФСТЭК России в отношении средств защиты информации:

- Информационные сообщения по вопросу продления сроков действия сертификатов соответствия на средства активной защиты информации от утечки за счет побочного электромагнитного излучения и наводок и средства активной акустической и виброакустической защиты акустической речевой информации, эксплуатируемые на объектах информатизации:

- Информационное сообщение по вопросу продления сроков действия сертификатов соответствия на средства защиты информации Secret Net 6 и Secret Net 6 (вариант К): от 28 ноября 2016 г. N 240/24/5587.

- Информационное сообщение по вопросам разработки, производства, поставки и применения межсетевых экранов, сертифицированных ФСТЭК России по требованиям безопасности информации от 27 марта 2017 г.:

• от 14 августа 2015 г. № 240/24/3441;

• от 12 января 2016 г. № 240/24/87;

• от 28 декабря 2016 г. № 240/24/6312;

• от 14 июня 2017 г. № 240/24/2816;

• от 16 октября 2017 г. № 240/24/4772.

Эксплуатация указанных средств защиты информации на объектах информатизации разрешается до окончания срока или до принятия решения ФСТЭК России об аннулировании действия сертификатов соответствия при условии проведения ежегодного контроля эффективности их применения.

• С 1 декабря 2016 г. в системе сертификации средств защиты информации по требованиям безопасности информации № РОСС RU.0001.01БИ00 сертификация разработанных и (или) производимых межсетевых экранов осуществляется на соответствие Требованиям к межсетевым экранам, утвержденным приказом ФСТЭК России от 9 февраля 2016 г. № 9;

• Допускается применение межсетевых экранов, сертифицированных на соответствие РД МЭ (при условии наличия действующих сертификатов соответствия требованиям по безопасности информации) в информационных (автоматизированных) системах, созданных до вступления в силу соответствующих изменений в Требования о защите информации, утвержденные приказом ФСТЭК России от 11 февраля 2013 г. № 17, Состав и содержание организационных и технических мер по обеспечению безопасности персональных данных, утвержденные приказом ФСТЭК России от 18 февраля 2013 г. № 21;

• Аттестация информационных (автоматизированных) систем после вступления в силу соответствующих изменений в Требования о защите информации, утвержденные приказом ФСТЭК России от 11 февраля 2013 г. № 17, Состав и содержание организационных и технических мер по обеспечению безопасности персональных данных, утвержденные приказом ФСТЭК России от 18 февраля 2013 г. № 21, возможна только в случае применения в них межсетевых экранов, сертифицированных на соответствие Требованиям к межсетевым экранам, утвержденным приказом ФСТЭК России от 9 февраля 2016 г. № 9.

Важные информационные сообщения ФСТЭК России

- Об утверждении методических документов, содержащих профили защиты операционных систем от 27 марта 2017 г.

- О порядке рассмотрения и согласования моделей угроз безопасности информации и технических заданий на создание государственных информационных систем от 22 июня 2017 г. № 240/22/3031.

- О мерах по защите информации, направленных на нейтрализацию угроз безопасности информации, связанных с проникновением и распространением вредоносного программного обеспечения WannaCry, Petya, Misha и их модификаций от 2 июля 2017 г. № 240/22/3171.

- Информационное сообщение об уязвимости микропрограммного обеспечения Intel Management Engine от 25 октября 2017 г. № 240/22/4900:

В октябре 2017 года выявлена уязвимость в микропрограммном обеспечении Intel Management Engine, позволяющая нарушителю выполнить произвольный код в обход механизмов защиты, функционирующих на уровнях BIOS и операционной системы, и тем самым получить полный контроль над средством вычислительной техники.

Необходимо в обязательном порядке загрузить с официального сайта компании-разработчика и применить обновление, нейтрализующее указанную уязвимость.

До применения указанного обновления необходимо принять следующие основные меры:

- Обеспечить защиту от НСД к аппаратным компонентам средств вычислительной техники.

- Исключить каналы связи, обеспечивающие доступ в обход заданных правил управления доступом к СВТ (их программному обеспечению и настройкам), а также правил контроля и фильтрации информационных потоков.

- Произвести отключение механизма удаленного управления средствами вычислительной техники Intel Active Management Technology (Intel AMT) путём применения соответствующих настроек базовой системы ввода-вывода.

- Обеспечить защиту настроек BIOS от несанкционированного доступа путем применения пароля.

- Обеспечить защиту от несанкционированного использования USB-портов СВТ (в том числе при помощи их опечатывания, а также отключения путем применения соответствующих настроек базовой системы ввода-вывода).

- Обеспечить ограничение установки (инсталляции) и исполнения в операционной системе программ.

Для информационных систем, имеющих подключение к иным информационным системам и информационно-телекоммуникационным сетям, также необходимо дополнительно принять следующие меры:

- Обеспечить межсетевое экранирование периметра информационной системы при помощи межсетевых экранов типа «А» соответствующего класса защиты. При этом необходимо запретить межсетевое взаимодействие по портам 623, 664, 5900, 16992, 16993, 16994 и 16995.

- Обеспечить автоматизированное обнаружение действий в ИС, направленных на преднамеренный НСД к информации и специальные воздействия на неё, путем применения СОВ уровня сети и уровня узла.

Типовые нарушения и недостатки в состоянии технической защиты информации от несанкционированного доступа

Типовые нарушения обязательных требований по технической защите конфиденциальной информации из практики ФСТЭК:

- использование несертифицированных средств защиты информации либо средств, сертификат соответствия на которые истек, в случаях когда установлена обязательность применения сертифицированных средств защиты информации;

- настройка средств защиты информации от утечки по техническим каналам и за счет несанкционированного доступа не проведена или проведена с отступлением от установленных требований;

- отсутствуют эксплуатационная и организационно-распорядительная документация на этап эксплуатации информационной системы, определяющая порядок администрирования, выявления инцидентов и реагирования на них, управления конфигурацией системы защиты информации и контроля за защитой информации;

- обработка информации ограниченного доступа на не аттестованных по требованиям безопасности информации объектах вычислительной техники, в случаях когда установлена обязательность аттестации, либо обработка такой информации на автоматизированных системах с неполученным или истекшим аттестатом соответствия;

- формальный подход при реализации установленных требований и при описании процесса обработки защищаемой информации на объекте;

- построение системы защиты информации в соответствии с утратившими законную силу нормативными правовыми актами;

- отсутствие организационно-распорядительной документации на систему защиты информации или формальный (шаблонный) подход к разработке;

- приведение настроек средств защиты информации от утечки по техническим каналам и за счет несанкционированного доступа в состояние не соответствующее установленным требованиям;

- передача личных (администраторских) программных или аппаратных идентификаторов или их хранение в легкодоступных другим лицам местах - невозможно идентифицировать пользователя работавшего в конкретный период времени и, как следствие, невозможность проведения всестороннего расследования по факту НСД;

- оставление в настройках средств защиты информации, без необходимости, разрешений на подключение отчуждаемых технических устройств, не входящих в состав объекта информатизации;

- отключение в средствах защиты информации регистрации событий безопасности или их настройка в не соответствии с установленными требованиями;

- не проведение специалистами по защите информации анализа событий в электронных журналах регистрации событий безопасности средств защиты информации;

- сокрытие следов нарушений по средствам удаления электронных журналов регистрации событий безопасности средств защиты информации и стирания реестра операционной системы;

- не выполнение обязательных требований по учету и маркировке машинных носителей информации ограниченного доступа в соответствии с предъявляемыми требованиями;

- предоставление доступа к настройкам и обслуживанию средств защиты информации рядовым пользователям, вследствие чего создаются предпосылки к утечке информации;

- безоговорочное доверие и согласие с предложениями организации-лицензиата, привлекаемой для проведения оценки эффективности принятых мер по защите информации;

- специалисты по технической защите информации безопасности информации не обучены и (или) не имеют практического опыта работы с эксплуатируемыми ими средствами защиты информации;

- применение на объектах информатизации несертифицированных средств защиты информации;

- использование средств защиты информации, сертификат соответствия на которые истек, в случаях когда установлена обязательность применения сертифицированных средств защиты информации;

- использование средств защиты информации не обеспечивающих защиту информации, ввиду их несоответствия требованиям для данного вида информации;

- настройка средств защиты информации с отступлением от установленных требований, приводящая в том числе к созданию реальных каналов утечки информации;

- нарушение условий (требований по эксплуатации) сертифицированных средств защиты информации или их эксплуатация в соответствии с документами на несертифицрованные аналоги;

- не проведение работ по обновлению средств защиты информации или нарушение сроков их обновлений.

Грубыми нарушениями в организации эксплуатации информационной системы, по мнению ФСТЭК, являются:

- обработка информации ограниченного доступа в не аттестованных по требованиям безопасности информации государственных информационных системах;

- обработка информации ограниченного доступа в государственных информационных системах до получения аттестата соответствия и до утверждения приказа о вводе в действие объекта информатизации.

Обеспечение защиты информации при выводе из эксплуатации информационной системы

Обеспечение защиты информации при выводе из эксплуатации аттестованной информационной системы или после принятия решения об окончании обработки информации осуществляется оператором в соответствии с эксплуатационной документацией на систему защиты информации информационной системы и организационно-распорядительными документами по защите информации и в том числе включает:

- Архивирование информации, содержащейся в информационной системе (при необходимости дальнейшего использования информации в деятельности оператора).

- Уничтожение (стирание) данных и остаточной информации с машинных носителей информации и (или) уничтожение машинных носителей информации (при необходимости передачи машинного носителя информации другому пользователю информационной системы или в сторонние организации для ремонта, технического обслуживания или дальнейшего уничтожения).

Типовые нарушения и недостатки при выводе из эксплуатации информационной системы

К таковым относят:

- обработка информации ограниченного доступа в информационных системах после окончания срока действия выданного аттестата соответствия;

- передача машинных носителей информации ограниченного доступа другим пользователям, не имеющим доступ к информации, или в сторонние организации без предварительной их очистки;

- уничтожение машинных носителей информации способами не гарантирующими невозможность восстановления информации ограниченного доступа.

Одной из мер по защите информации является аттестация объектов информатизации. Обязательной аттестации подлежат объекты, обрабатывающие сведения, составляющие государственную тайну и государственные информационные системы. Для иных видов информационных систем требования по проведению обязательной аттестации не установлены. Возможна добровольная аттестация с привлечением организации-лицензиата по ТЗКИ, а также оценка эффективности принятых мер собственными силами в форме отличной от аттестации.

За нарушение требований о защите информации предусмотрена административная ответственность (статья 13.12):

Часть 6. Нарушение требований о защите информации (за исключением информации, составляющей государственную тайну), установленных федеральными законами и принятыми в соответствии с ними иными нормативными правовыми актами Российской Федерации, за исключением случаев, предусмотренных частями 1, 2 и 5 настоящей статьи:

- на граждан – в размере от 0,5 до 1,0 тысяч рублей;

- на должностных лиц – от 1,0 до 2,0 тысяч рублей;

- на юридических лиц - от 10 до 15 тысяч рублей.

Часть 7. Нарушение требований о защите информации, составляющей государственную тайну, установленных федеральными законами и принятыми в соответствии с ними иными нормативными правовыми актами Российской Федерации, за исключением случаев, предусмотренных частями 3 и 4 настоящей статьи, если такие действия (бездействие) не содержат уголовно наказуемого деяния:

- на граждан – в размере от 1,0 до 2,0 тысяч рублей;

- на должностных лиц – от 3,0 до 4,0 тысяч рублей;

- на юридических лиц - от 15 до 20 тысяч рублей.

Проведение контроля состояния технической защиты информации от несанкционированного доступа

Контроль неизменности состава технических средств

- Контроль при помощи штатных средств операционной системы

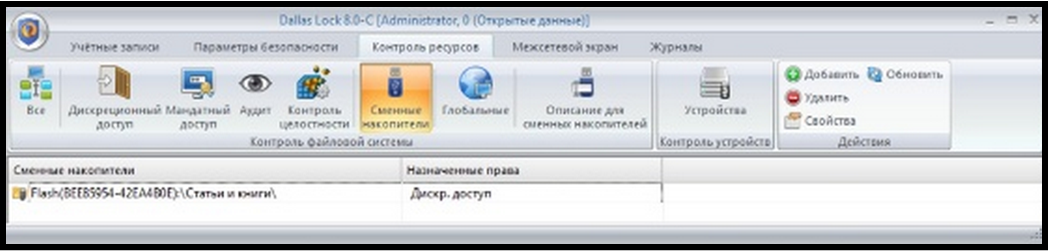

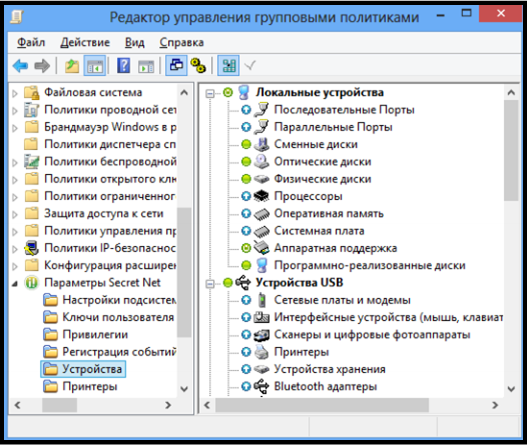

- Контроль устройств в средствах защиты информации

- Log-файлы с информацией о подключенных технических средствах

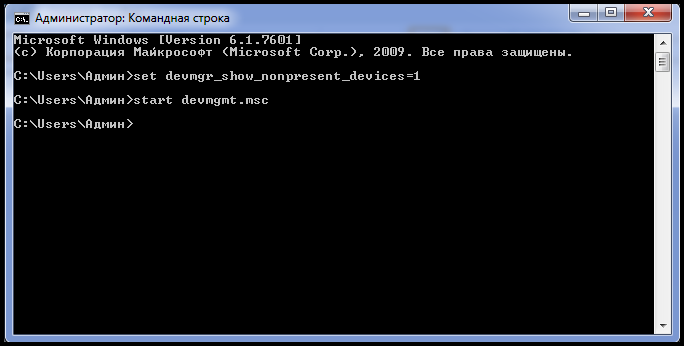

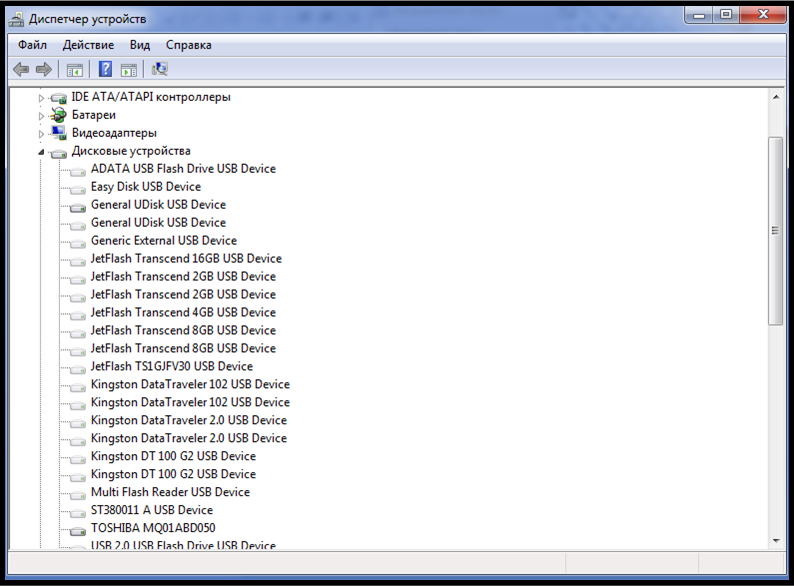

• диспетчер устройств. Выполните в командной строке Windows команды, как на первом рисунке, и в диспетчере устройств будет видно список всех съемных устройств, когда-либо подключавшихся к рабочей станции:

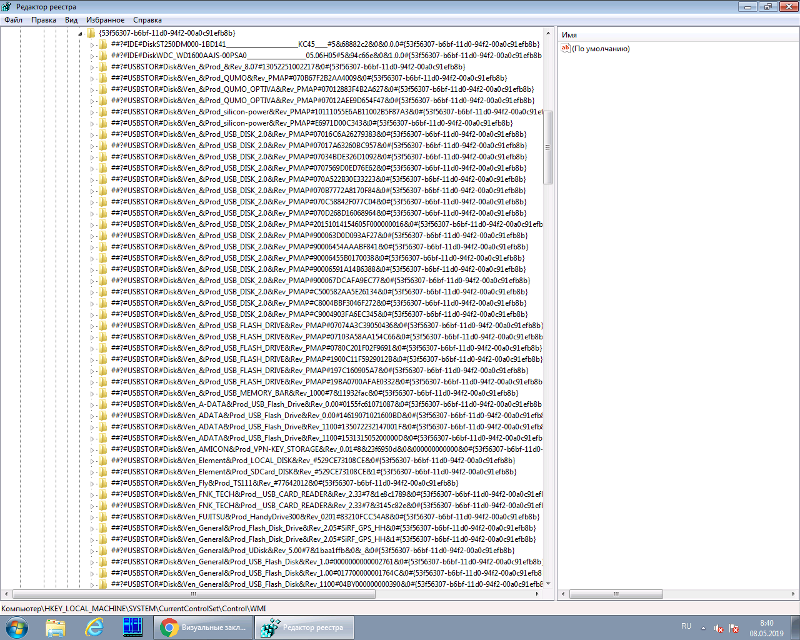

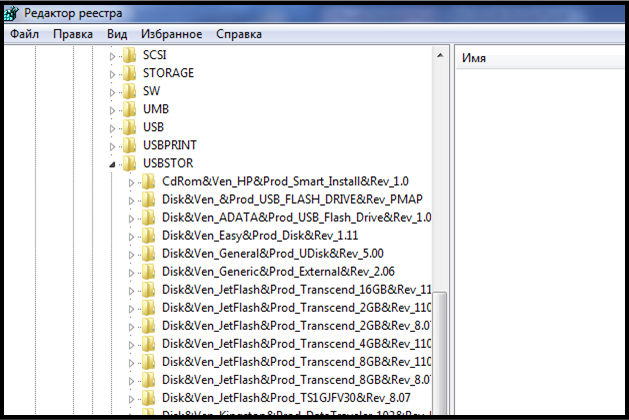

• редактор реестра. В ветках – HKEY_LOCAL_MACHINE\SYSTEM\MountedDevices\, HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet, ControlSet001, ControlSet002 и т.д. Control\DeviceClasses\{53f56307-b6bf-11d0-94f2-00a0c91efb8b}; Control\DeviceClasses\{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}.

Enum\USB; Enum\USBSTOR.

• Dallas Lock:

• USB Oblivion:

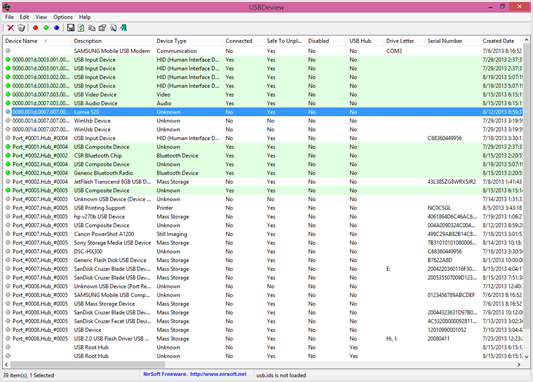

• USB Deview:

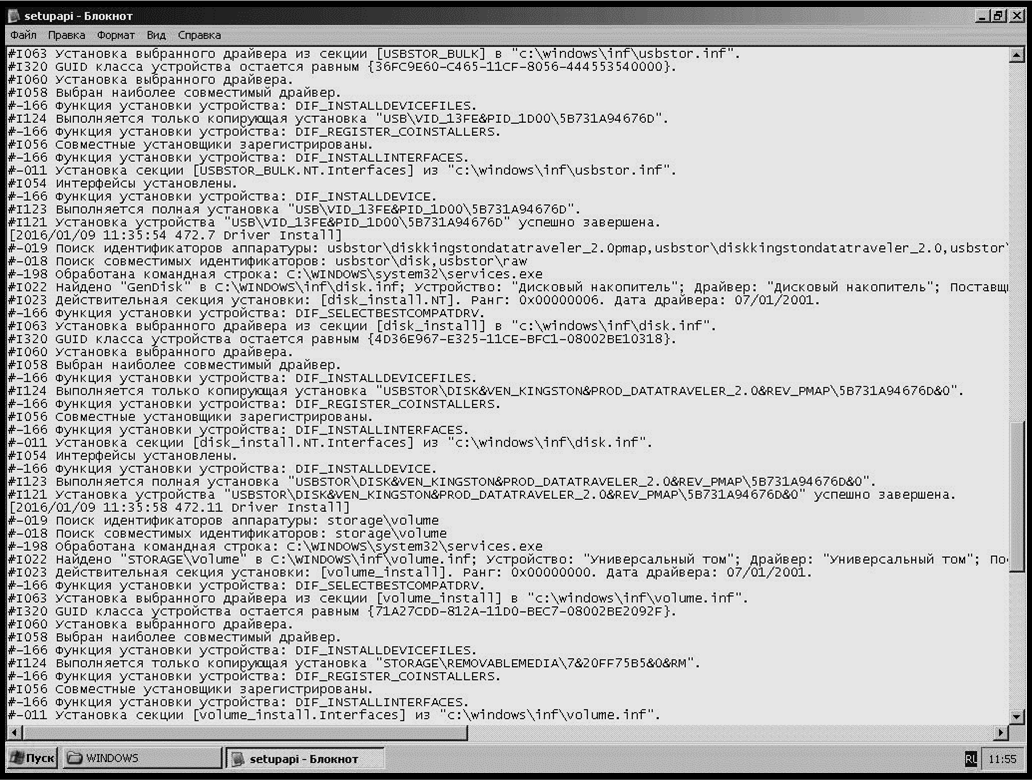

Для Windows XP – log-файл setupapi.log, расположенный по адресу: «С:\Windows», для Windows Vista и выше – log-файлы setupapi.app.log и setupapi.dev.log, расположенные по адресу: «C:\Windows\inf»:

Программное обеспечение, используемое в ходе контроля

- Программа поиска и гарантированного уничтожения информации на дисках «TERRIER (версия 3.0)».

- Программа фиксации и контроля исходного состояния программного комплекса «ФИКС 2.0.1»

Программа «Terrier» предназначена для поиска информации на носителях данных (жестких дисках, дискетах, СD-ROM, Flash-ключах) и образах дисков, а также, при необходимости, для ее уничтожения (исключая СD-ROM). Поиск и уничтожение информации производится по ключевым словам. Программа «Terrier» представляет собой инструментальное средство для проведения аттестационных испытаний и контроля защищенности автоматизированной (информационной) системы.

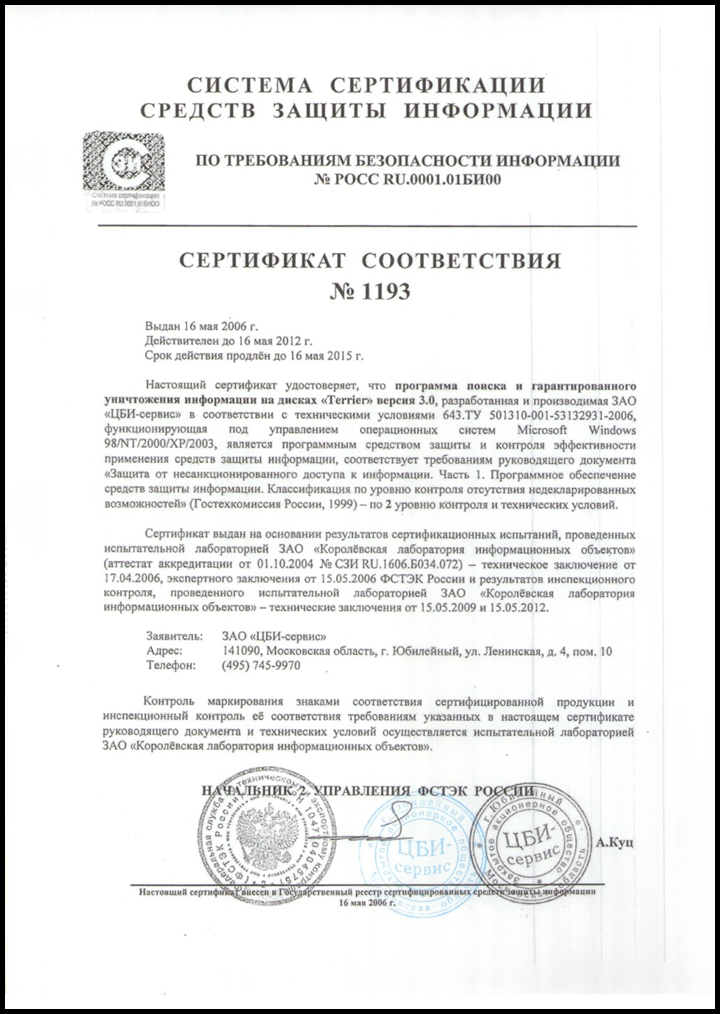

Программа имеет сертификат ФСТЭК России от 16 мая 2006 г. №1193:

Настоящий сертификат удостоверяет, что программа поиска и гарантированного уничтожения информации на дисках «Terrier» версия 3.0, разработанная и производимая ЗАО «ЦБИ-сервис» в соответствии с техническими условиями 643.ТУ 501310-001-53132931-2006, функционирующая под управлением операционных систем Microsoft Windows 98/NT/2000/XP/2003, является программным средством защиты и контроля эффективности применения средств защиты информации, соответствует требованиям руководящего документа «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999) – по 2 уровню контроля и технических условий.

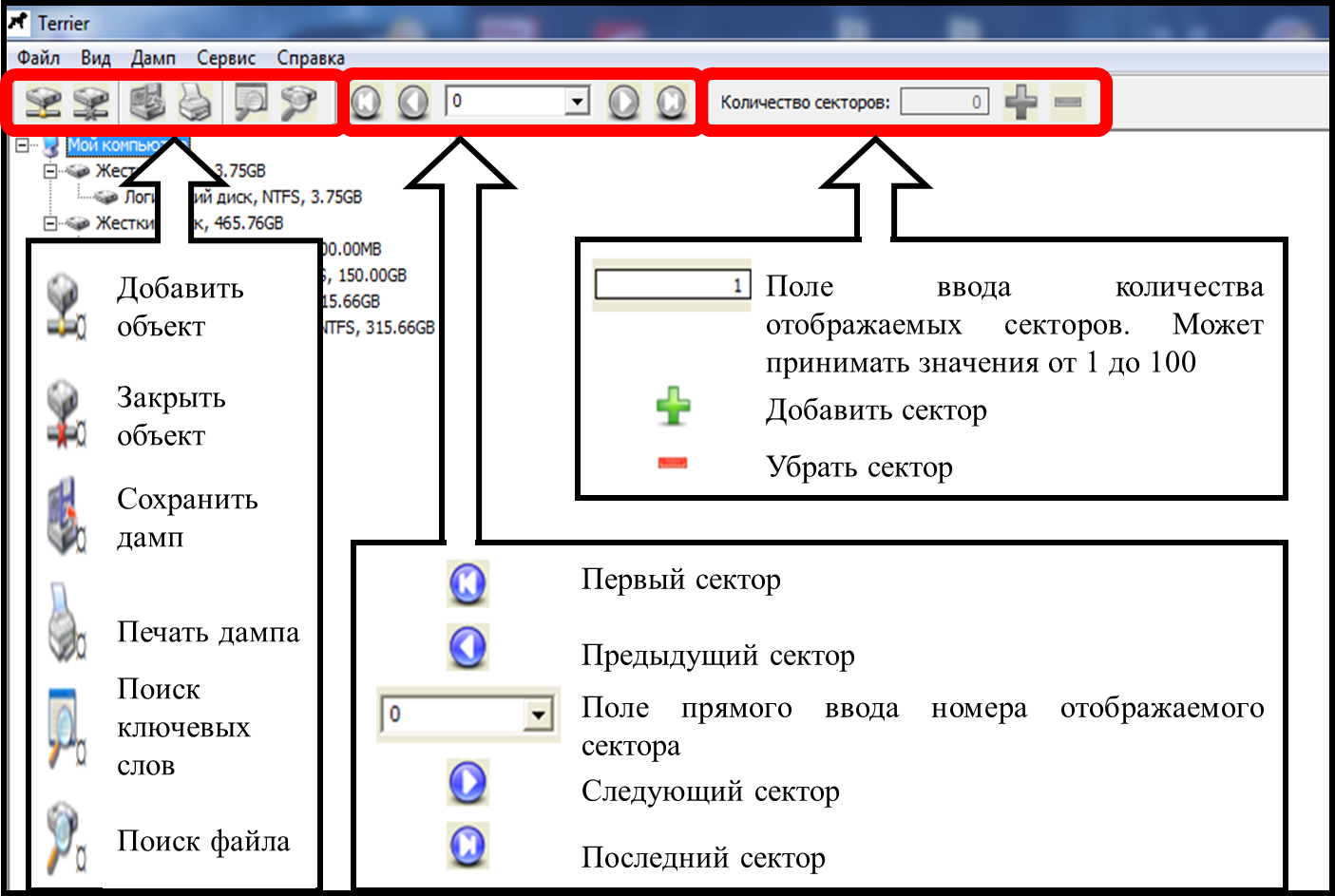

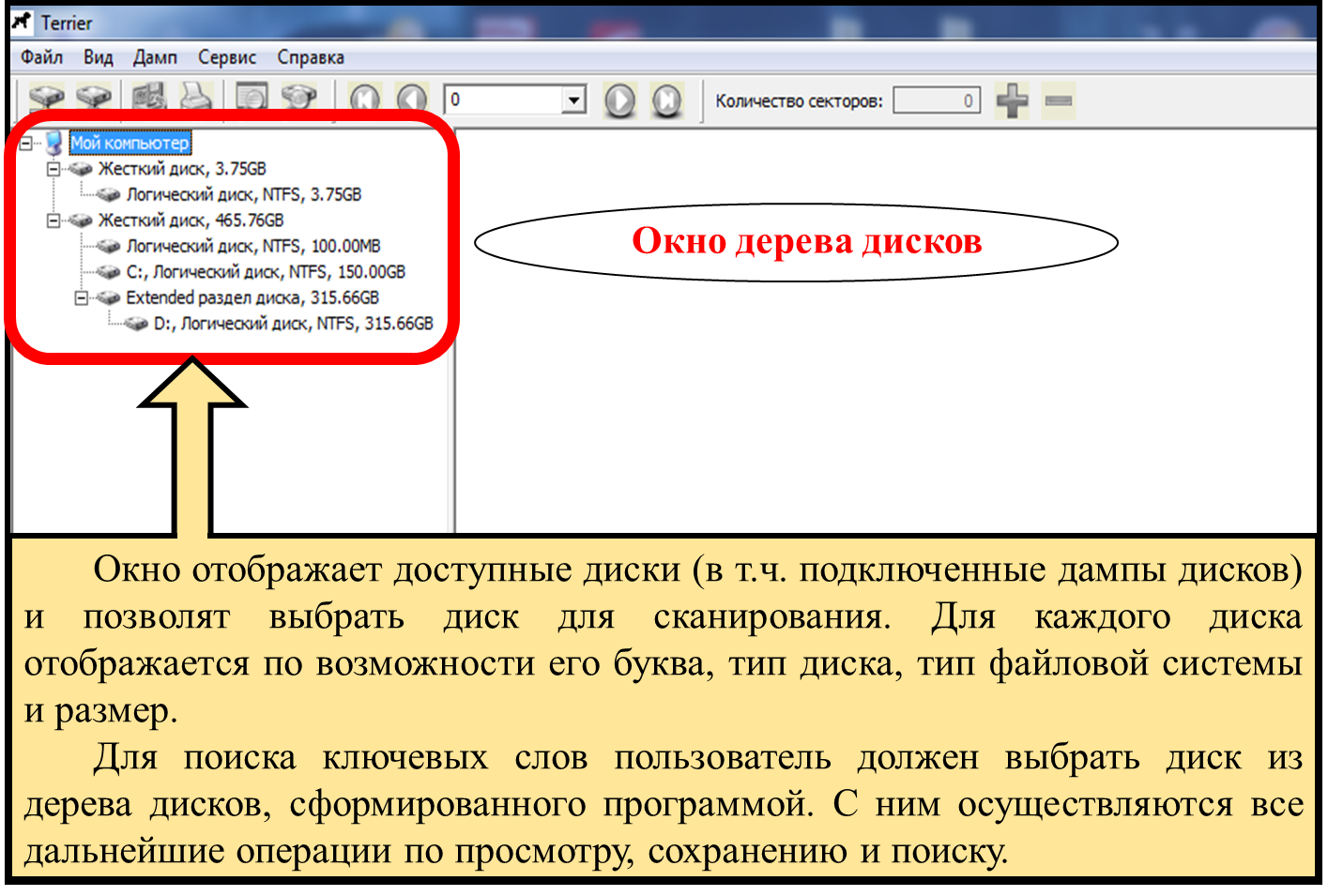

Главное окно «Terrier 3.0»:

Окно отображает доступные диски (в т.ч. подключенные дампы дисков) и позволят выбрать диск для сканирования:

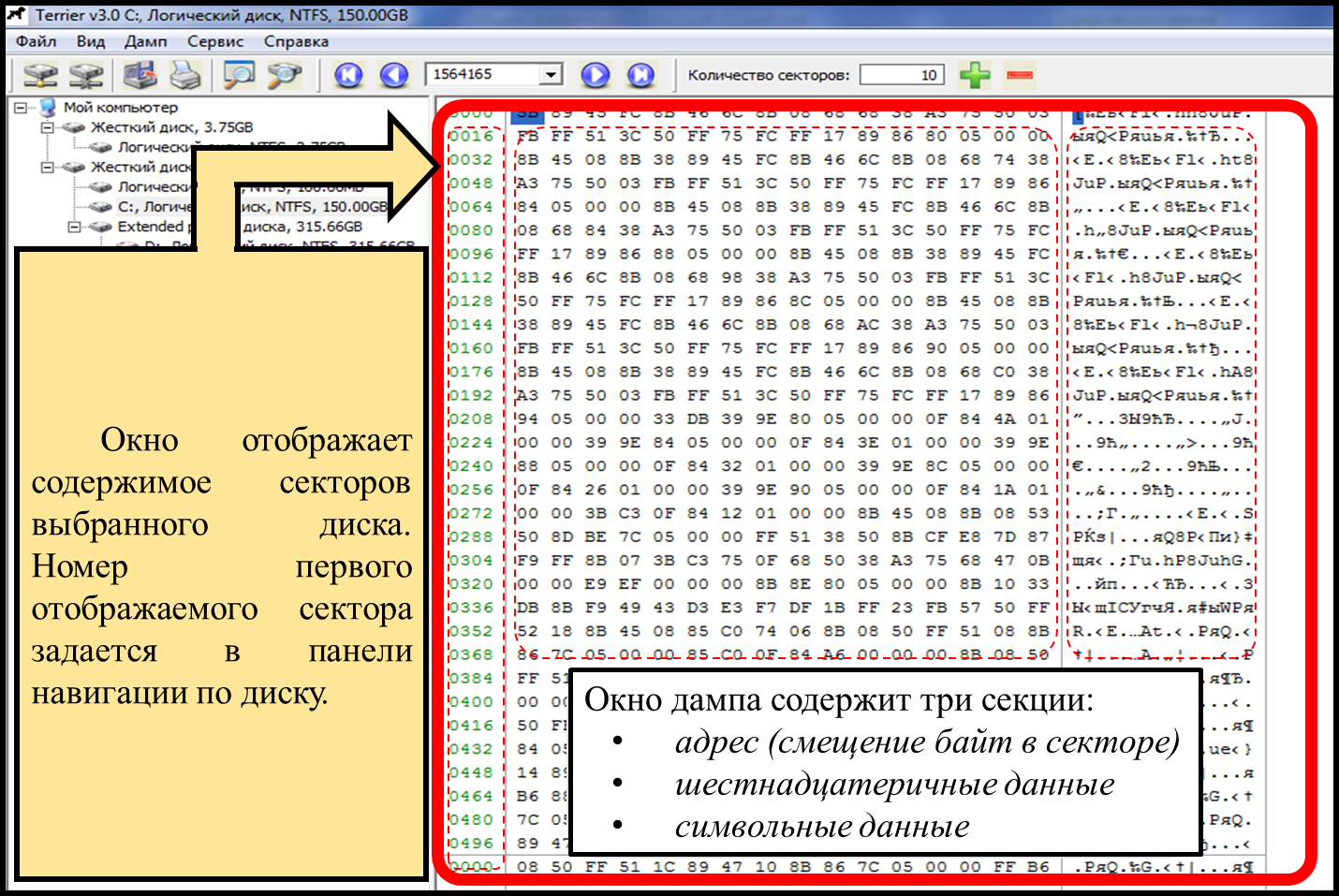

Окно дампа диска:

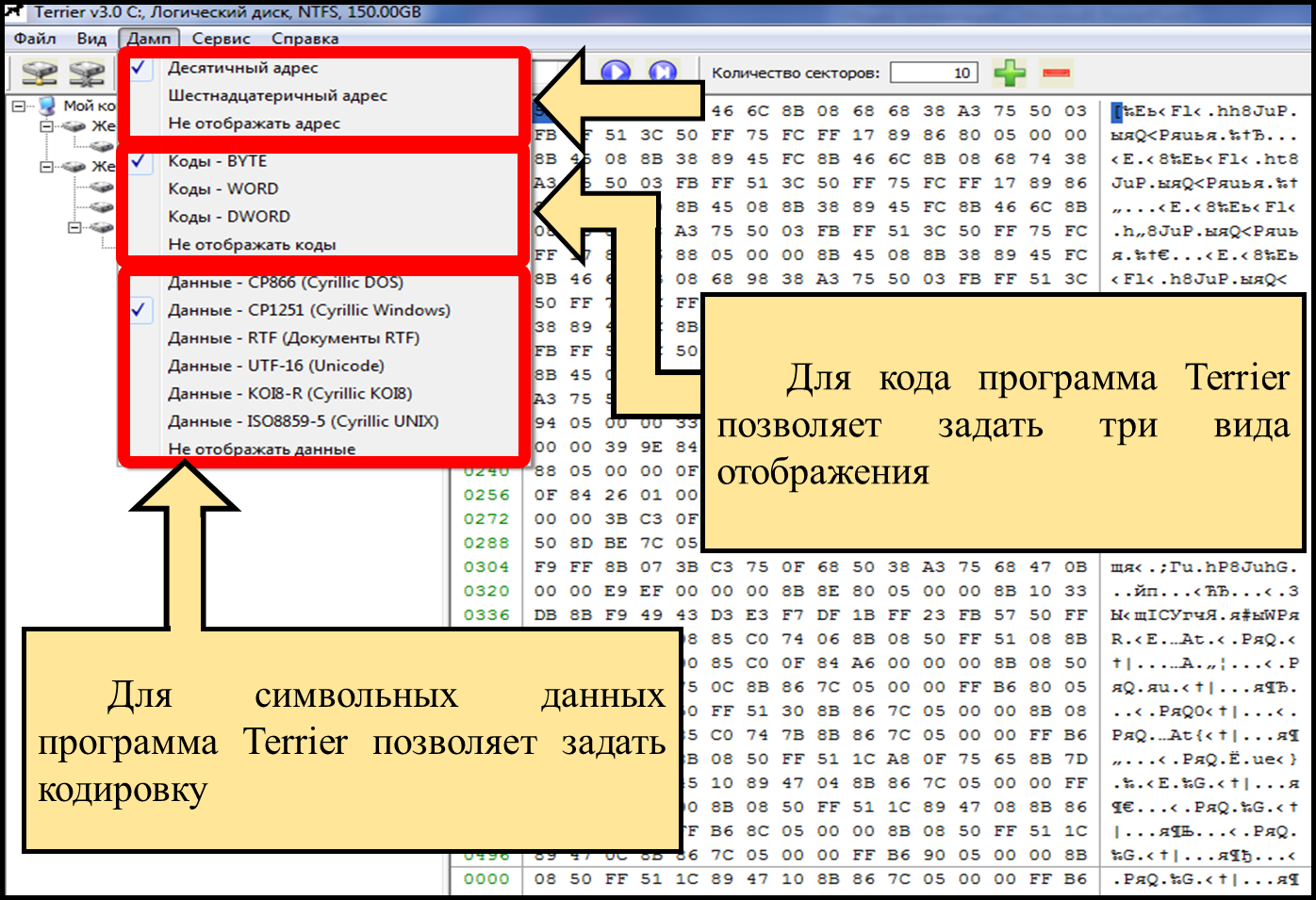

Просмотр содержимого диска:

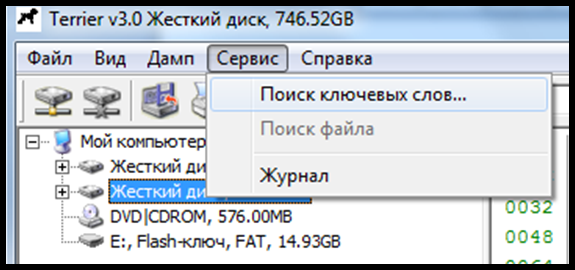

Для поиска информации по ключевым словам следует выбрать пункт меню Поиск ключевых слов:

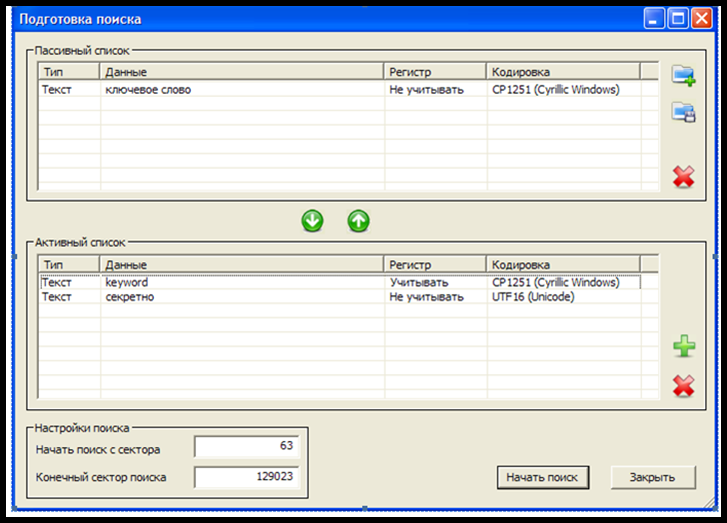

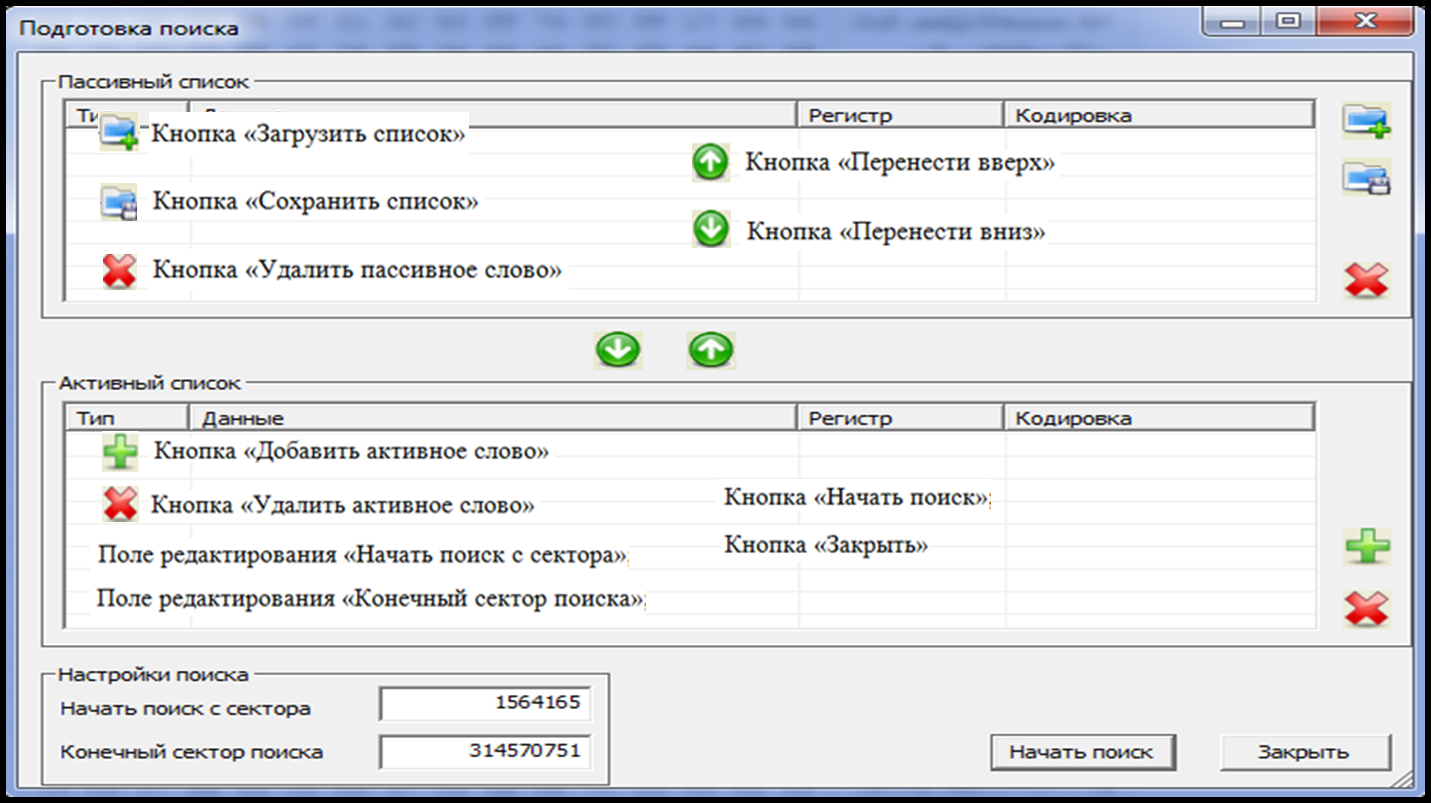

Диалог подготовки поиска ключевых слов отображается после выполнения команды Поиск ключевых слов. Диалог предназначен для формирования списков ключевых слов и задания параметров поиска ключевых слов.

Диалог поиска ключевых слов содержит два списка: Пассивный и Активный, которые обеспечивают работу со списками ключевых слов:

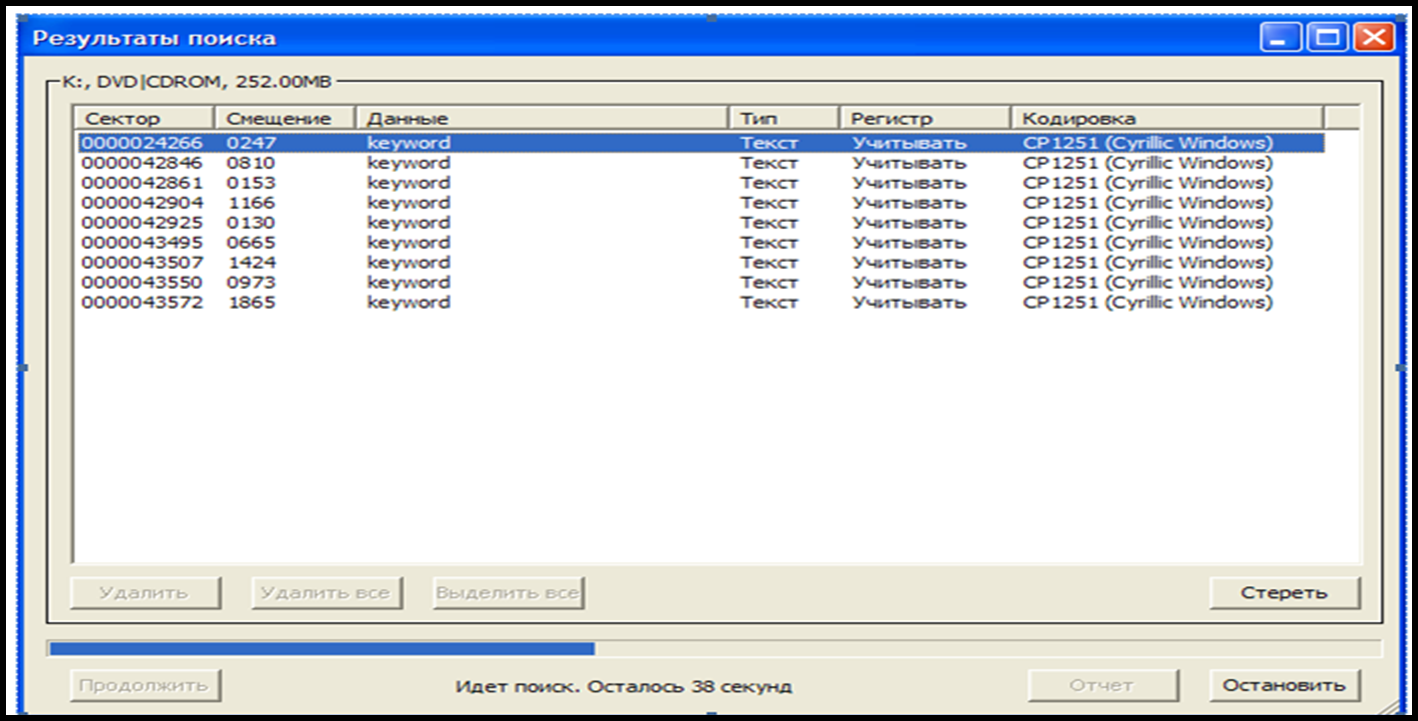

Список найденных ключевых слов отображает все найденные ключевые слова. Для каждого найденного ключевого слова отображается сектор и смещение, по которым найдено ключевое слово, а также параметры ключевого слова.

Программа фиксации и контроля исходного состояния программного комплекса предназначена для выполнения следующих функций:

- фиксация исходного состояния файлов программного комплекса;

- контроль исходного состояния программного комплекса;

- фиксации и контроль каталогов;

- контроля различий в заданных файлах;

- контроля целостности файлов программного комплекса.

Под файлами программного комплекса, в зависимости от исполняемой функции (режима), могут пониматься также и записи реестра.

Согласно руководящему документу «Защита от несанкционированного доступа к информации. Термины и определения», утвержденного решением председателя Гостехкомиссии от 30 марта 1992 г., целостность информации – это способность средства вычислительной техники или автоматизированной системы обеспечивать неизменность информации в условиях случайного и (или) преднамеренного искажения (разрушения).

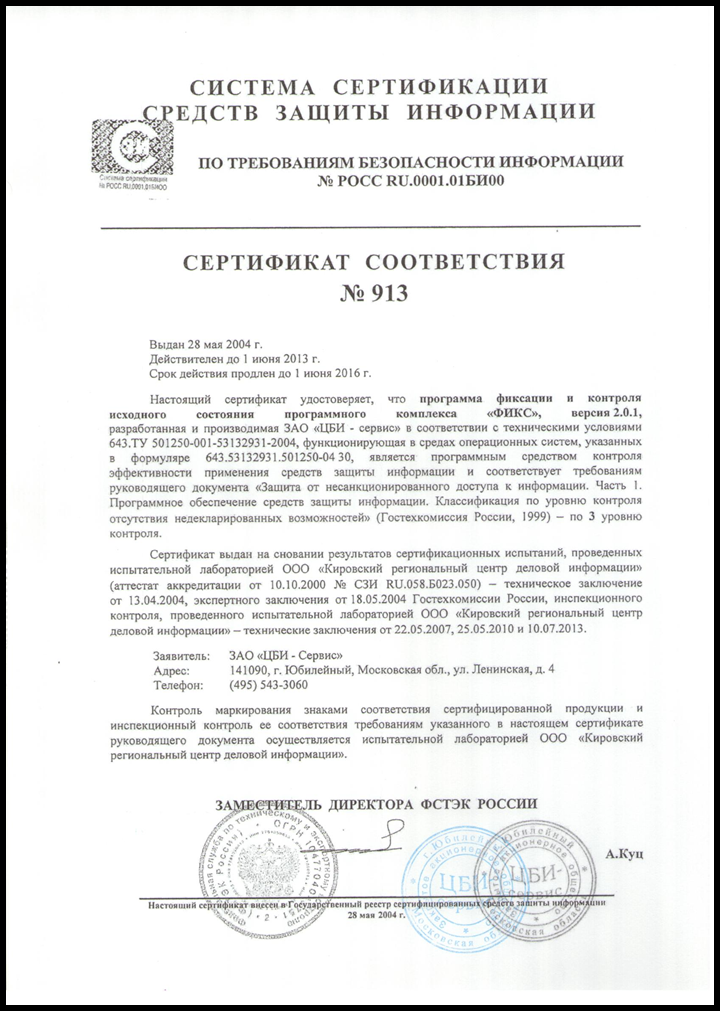

Программа также имеет сертификат ФСТЭК России (от 28 мая 2004 г. №913).

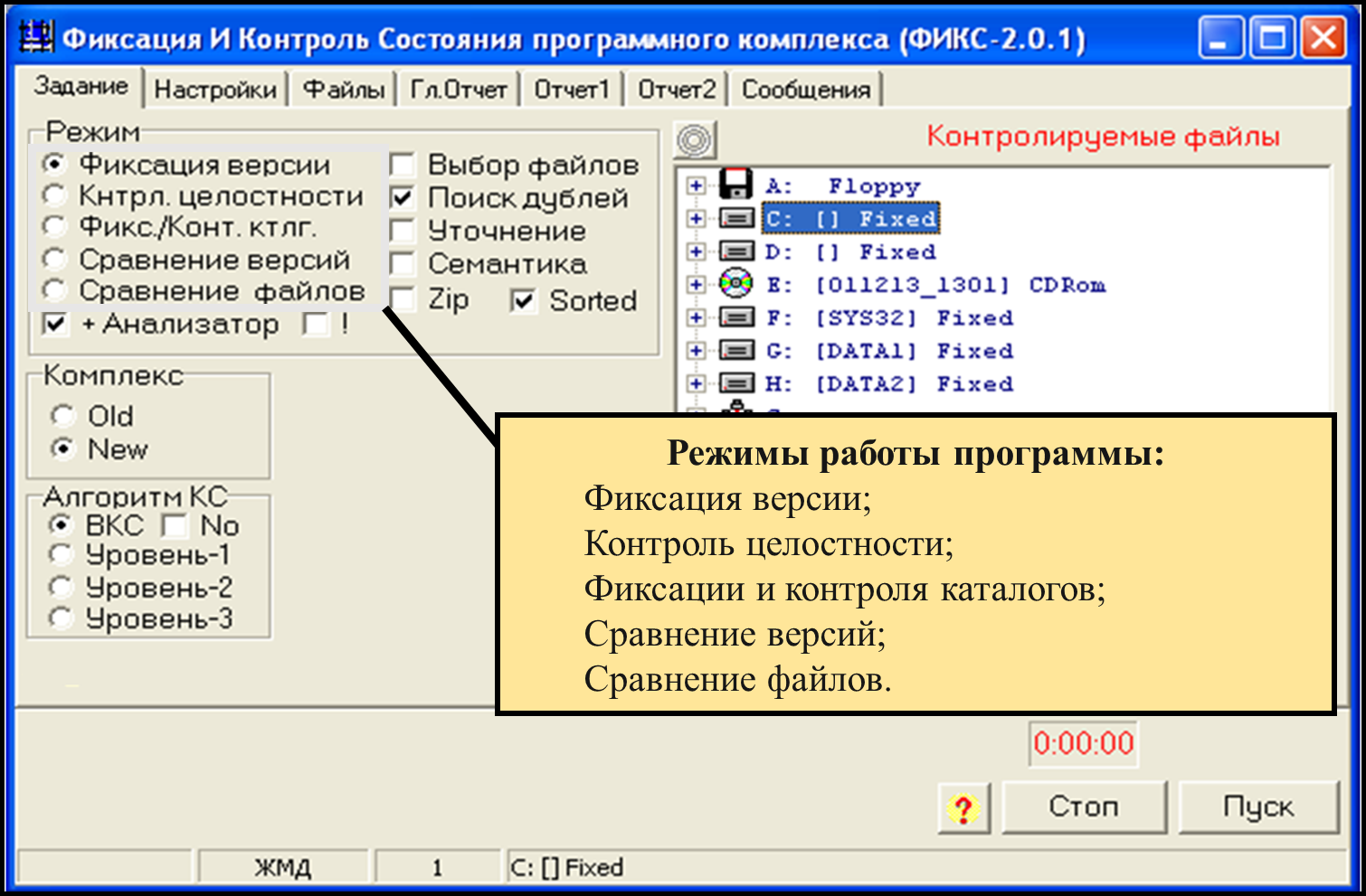

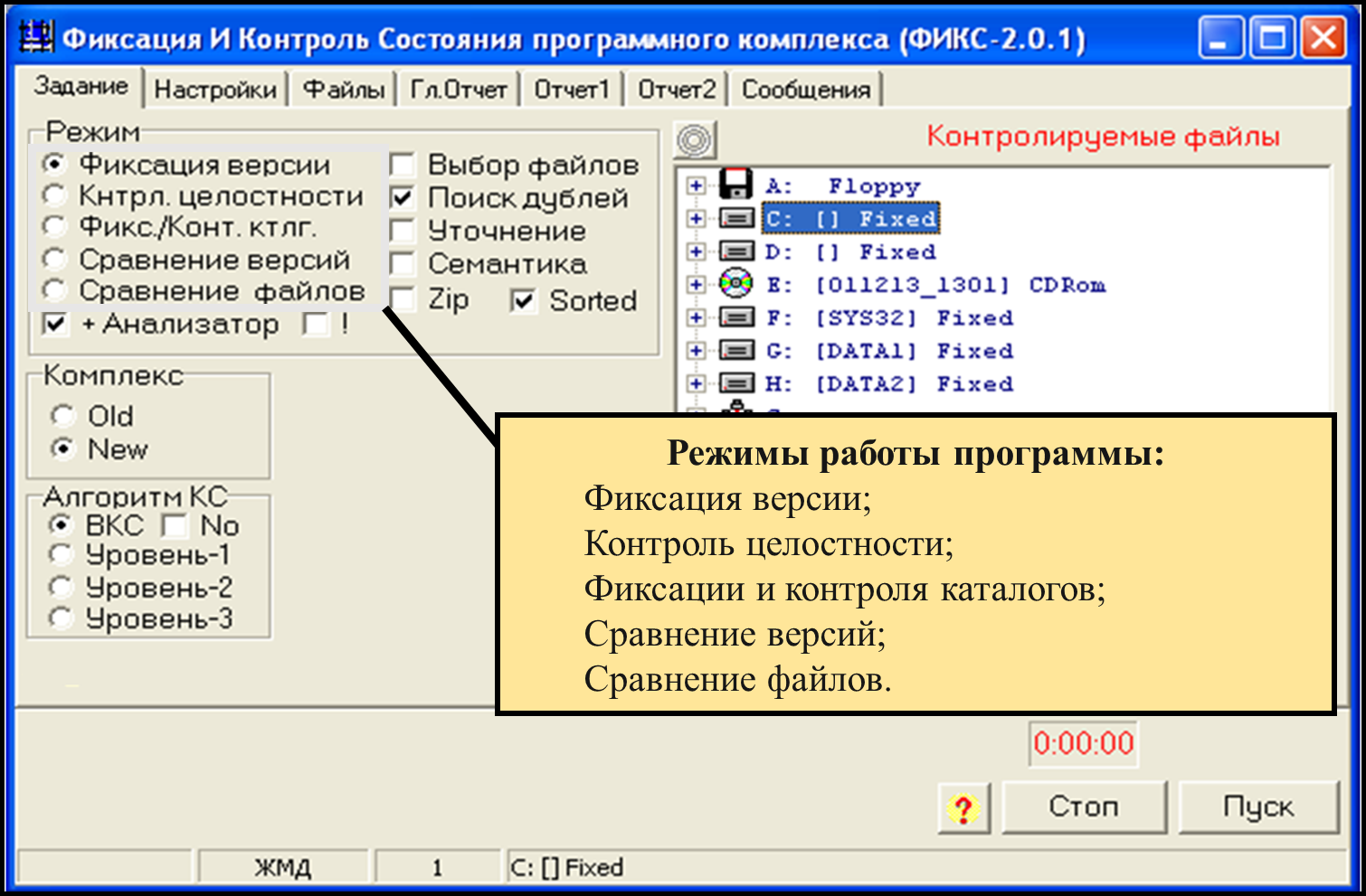

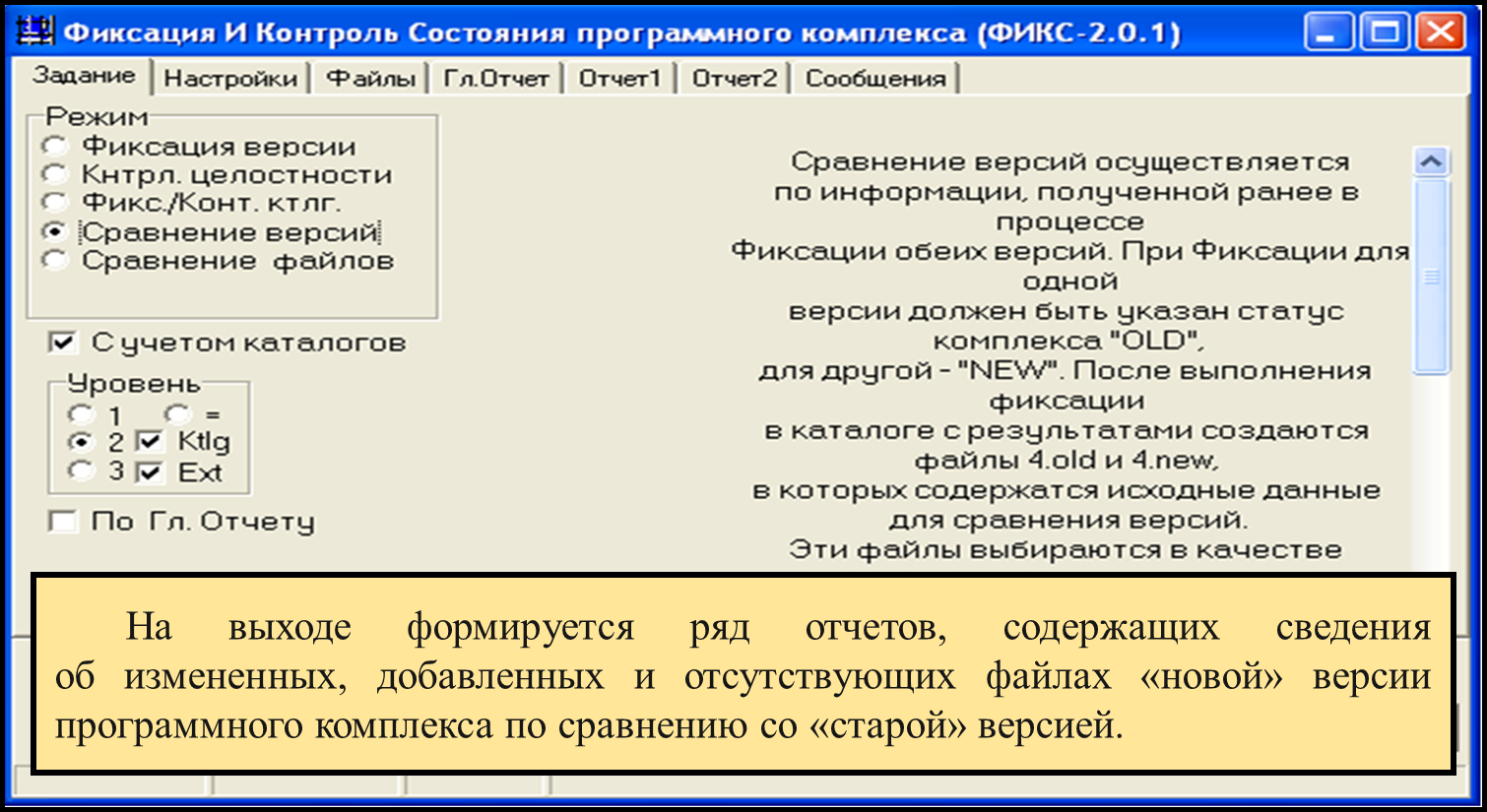

Окно программы:

Режим Фиксация версии предназначен для первоначального контрольного суммирования (фиксации) файлов программного комплекса:

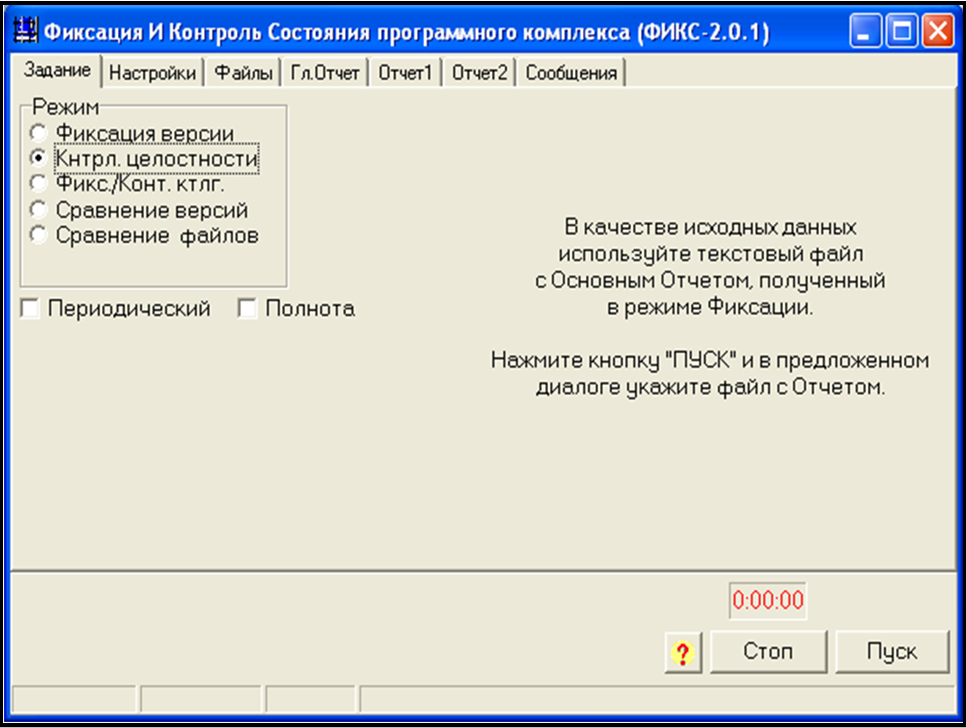

Режим Контроль целостности предназначен для контроля текущего значения контрольных сумм файлов тем значениям, которые были получены ранее, то есть являются исходными данными.

В качестве исходных данных для этого режима используется так называемый Основной отчет, получаемый этой же программой в режиме Фиксация версии. Имеется подрежим – периодический контроль целостности. Он обеспечивает периодический контроль целостности заданного списка файлов. Кроме того, может быть задан режим автозапуска программы для выполнения периодического контроля после перезагрузки ОС.

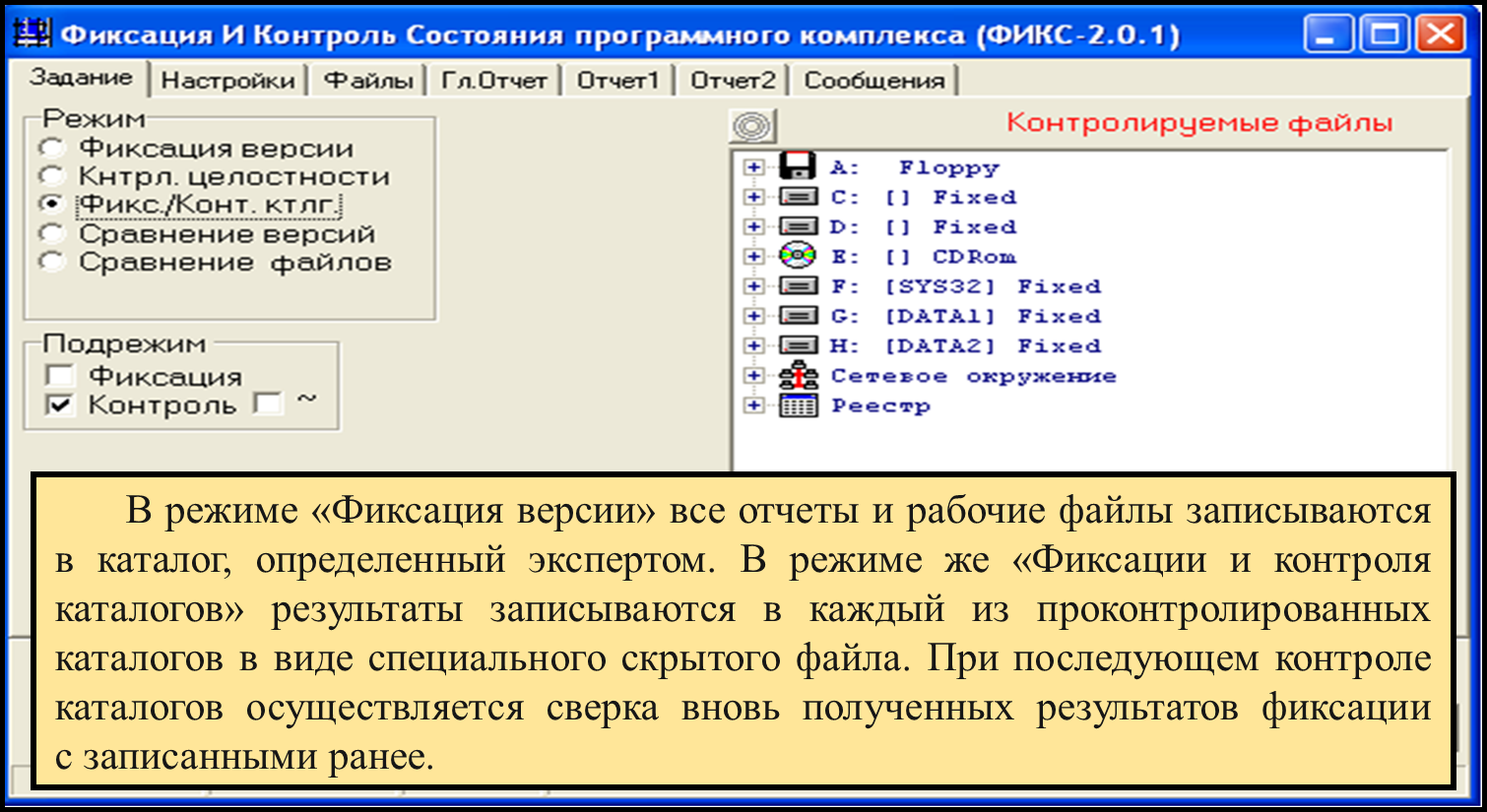

Режим Фиксации и контроля каталогов предназначен для первоначального контроля суммирования и/или контролю целостности файлов программного комплекса с учетом их размещения по каталогам:

Режим Сравнение версий предназначен для сравнения двух версий («новой» и «старой») программного комплекса, зафиксированных ранее в режиме Фиксация версии:

Сфера применения программы весьма обширна: программа используется при сертификации программных средств защиты в испытательных лабораториях для подготовки необходимой информации (эталонных контрольных сумм) указываемой в формуляре на средство защиты. Кроме того «Фикс» используется при аттестации:

- применение с целью контроля установки сертифицированного экземпляра средства защиты;

- применение с целью фиксации исходных контрольных сумм системного и прикладного программного обеспечения, а также средств защиты, применяемых в автоматизированной (информационной) системе.

Еще одним способом применения программы является контроль неизменности (целостности) системного и прикладного программного обеспечения, средств защиты, применяемых в автоматизированной (информационной) системе, а также контроль целостности поступивших по незащищенным каналам связи средств защиты информации и (или) их обновлений.

Примеры сертифицированных ФСТЭК России программ фиксации и контроля целостности информации приведены в таблице:

| Наименование средства | Сертификат соответствия | Назначение средства | Окончание срока ТП |

| ФИКС-UNIX 1.0 | № 680 (действителен до 26.02.2018) | Программа фиксации и контроля целостности информации - по 2 уровню контроля НДВ | до 26.02.2026 |

| «ФИКС» (версия 2.0.1) | № 913 (действителен до 01.06.2019 | Программа фиксации и контроля исходного состояния программного комплекса – по 3 уровню контроля НДВ | до 01.06.2024 |

| «Трафарет» | № 1363(действителен до 06.04.2019) | Программа фиксации и контроля исходного состояния программных комплексов – по 2 уровню контроля НДВ | |

| «ФИКС» (версия 2.0.2) | № 1548(действителен до 15.01.2020) | Программа фиксации и контроля исходного состояния программного комплекса – по 2 уровню контроля НДВ | до 15.01.2025 |

| «Трафарет 2.0» | № 2031(действителен до 03.02.2019) | Программа фиксации и контроля исходного состояния программных комплексов – по 2 уровню контроля НДВ |